O Web3 tem atraído atenção recentemente, mas ainda não foi usado para nada prático e difundido, exceto por uma coisa: phishing. O conceito de Web 3 abrange uma variedade de tecnologias. Neste artigo, vamos ignorar os aspectos blockchain da Web3 e focar em seu lado de armazenamento: especificamente, o InterPlanetary File System (IPFS), um sistema de armazenamento de objetos peer-to-peer (P2P) que depende de endereçamento de conteúdo em vez de localização endereçamento.

Simplificando, cada arquivo é endereçado por um hash criptográfico e um esquema de tabela de hash distribuído é usado para localizar uma cópia do arquivo. O hash é encapsulado no chamado identificador de conteúdo (CID) e identifica imutavelmente esse arquivo. Temos observado um aumento no uso indevido dessa tecnologia e nos aprofundaremos nisso em um relatório futuro. Enquanto isso, vamos nos concentrar em um tipo específico de phishing no IPFS.

Normalmente, o IPFS está disponível apenas por meio da rede P2P, embora, para facilitar a transição para usuários comuns da Web, haja vários gateways IPFS públicos que aceitam uma URL com um CID e entregam o conteúdo desse arquivo IPFS. Esses gateways geralmente assumem o formato http[s]://<domínio do gateway>/ipfs/<CID>.

Pesquisa sobre gateways usados para ataques de phishing

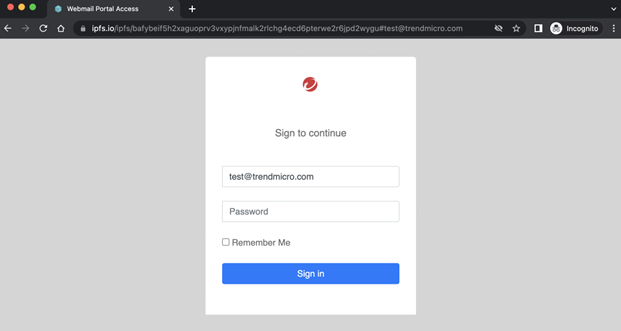

Usando os dados de telemetria de reputação da Web da Trend Micro de janeiro de 2022 a 15 de novembro de 2022, procuramos instâncias de phishing que usavam gateways IPFS. Especificamente, procuramos URLs de gateway IPFS que continham endereços de e-mail no formato hxxps[:]//ipfs[.]io/ipfs/<CID>#<EmailAddress> , que é típico de um tipo específico de página de phishing. Por exemplo, a seguinte página de phishing gera uma tela de login hospedada por um gateway IPFS e usa um CID (a string que começa com “ baf… ”). Como usa o mesmo favicon usado no domínio do endereço de e-mail do alvo, a página de phishing aparece como a página oficial da organização alvo.

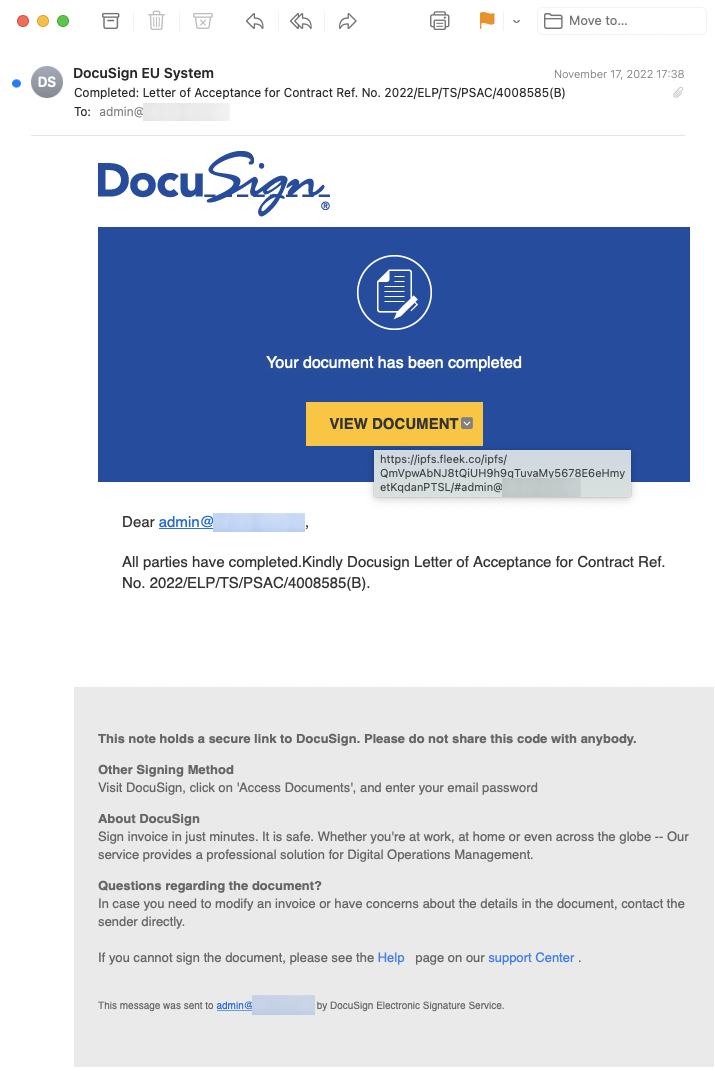

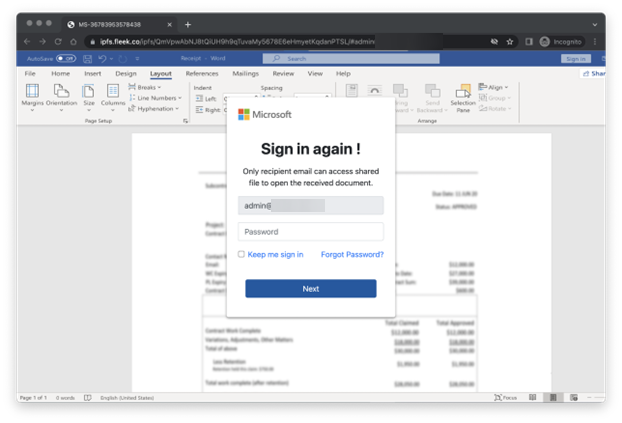

Pesquisando no VirusTotal, encontramos exemplos de e-mails que usam gateways IPFS para ataques de phishing. Por exemplo, o e-mail a seguir se parece com uma solicitação DocuSign, mas o botão exibido aponta para um gateway hospedado pela Fleek, uma plataforma que facilita a criação de sites IPFS. Quando o link é acessado, uma página de login que parece ser da Microsoft é exibida.

Notavelmente, mesmo que Fleek decidisse bloquear tal conteúdo, ele ainda estaria disponível por meio de qualquer outro gateway IPFS.

Qual é o tamanho desse problema?

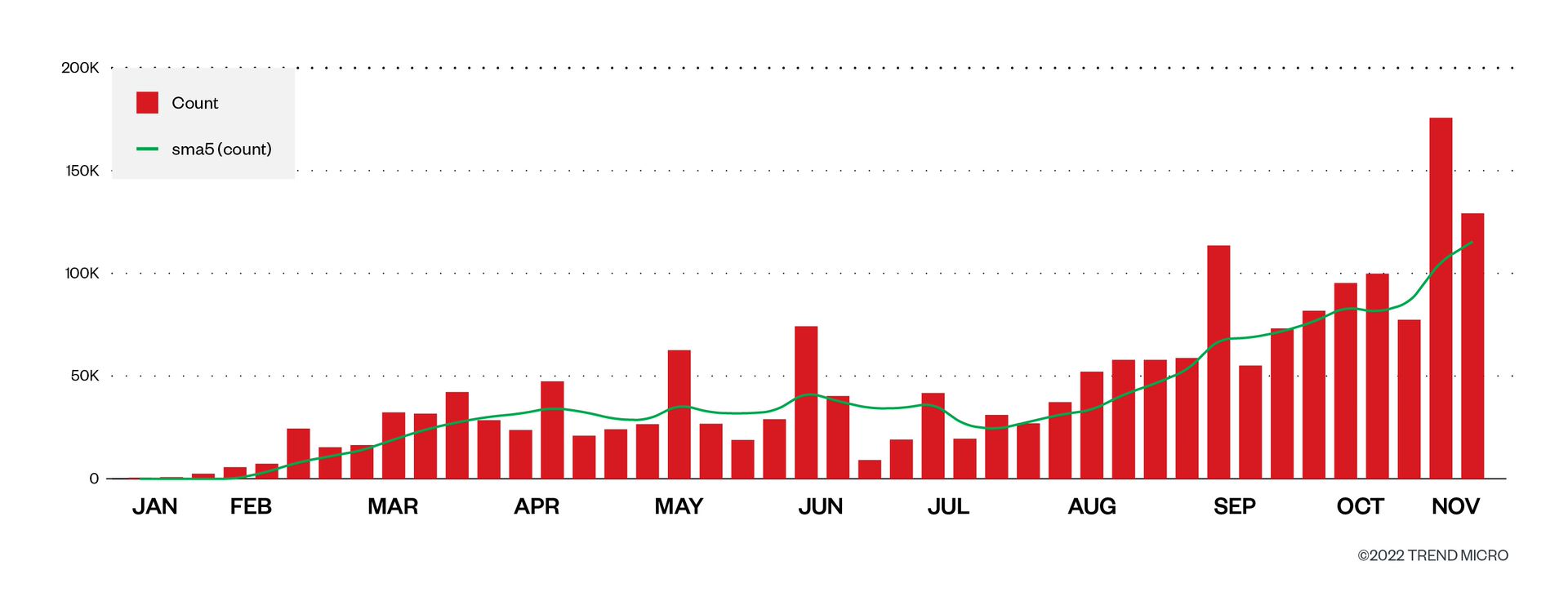

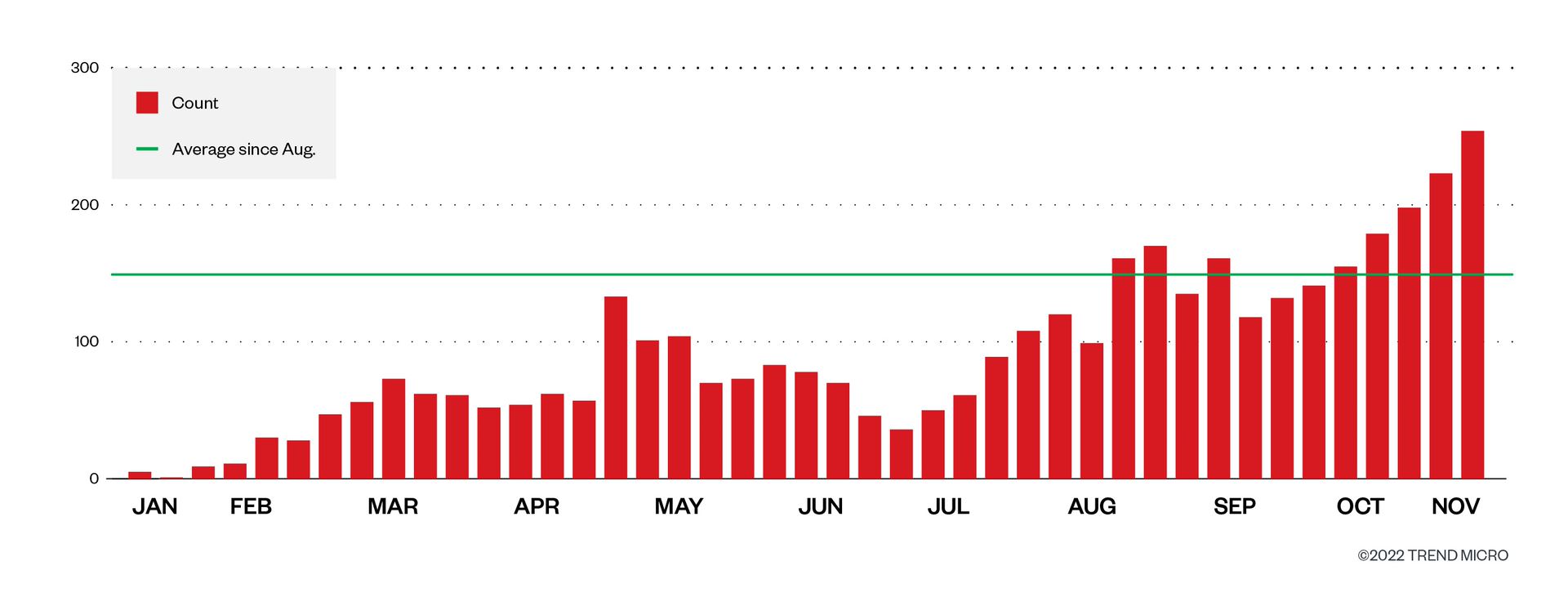

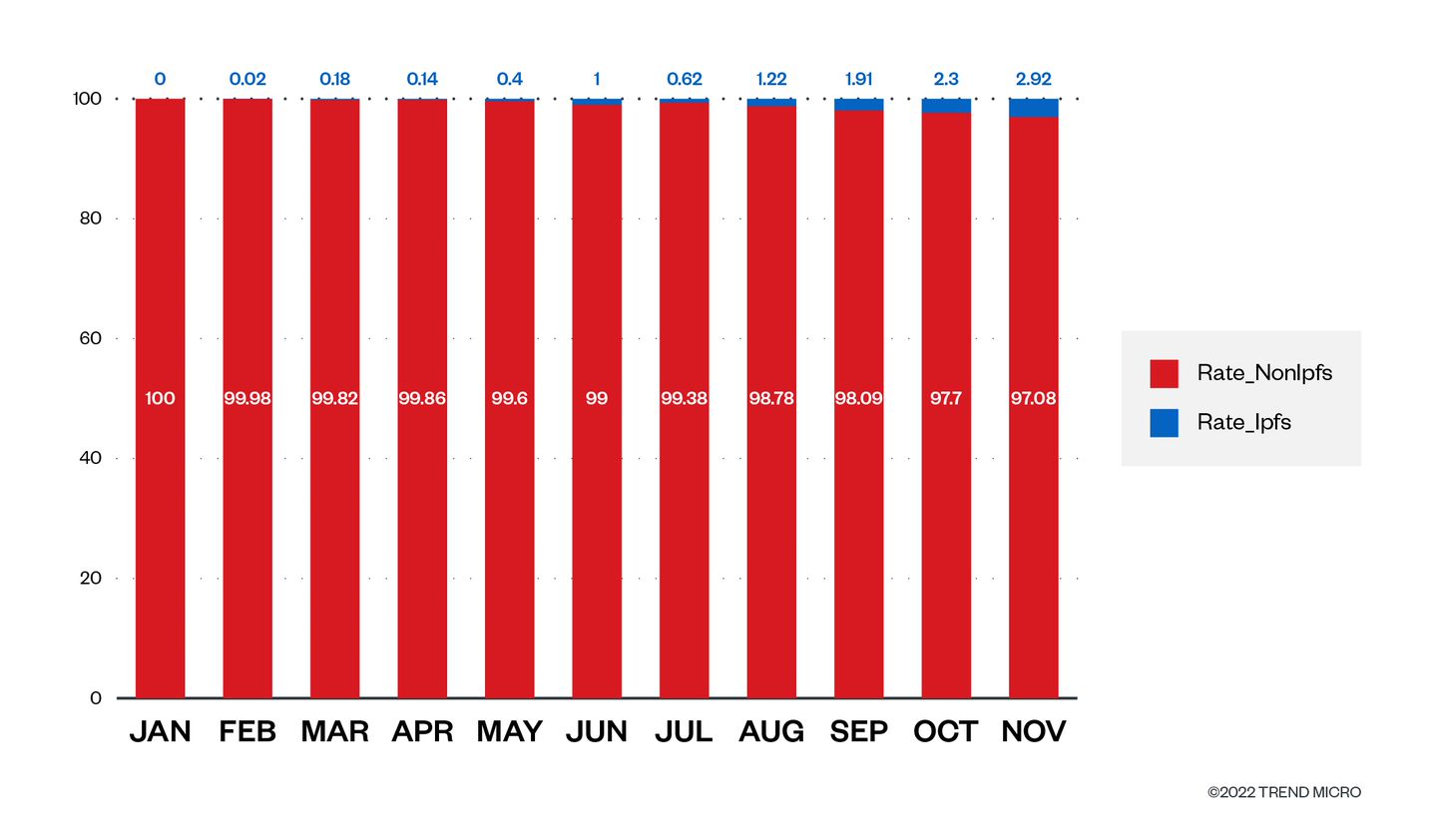

Observamos pela primeira vez um URL de phishing IPFS sendo acessado em 18 de janeiro de 2022. Desde então, os ataques têm aumentado constantemente, como demonstra o gráfico a seguir. Recentemente, houve um pico em 7 de novembro, quando observamos que mais de 70.000 URLs de phishing foram acessados — o dobro do máximo que observamos até aquele momento. Isso nos mostra que o uso criminoso está aumentando rapidamente.

No entanto, nem todos os CIDs encontrados neste conjunto de amostra eram exclusivos. Queríamos saber como o crescimento do conteúdo exclusivo de phishing estava se desenvolvendo, então removemos os CIDs duplicados e descobrimos que ainda poderíamos ver um aumento constante no último ano. Esta é talvez uma estimativa melhor de como as campanhas que usam o IPFS estão se desenvolvendo. Até agora, observamos 3.966 CIDs únicos e uma média de 148 novos CIDs por semana desde agosto. Desde então, muitas vezes observamos números maiores que a média, como visto na Figura 4.

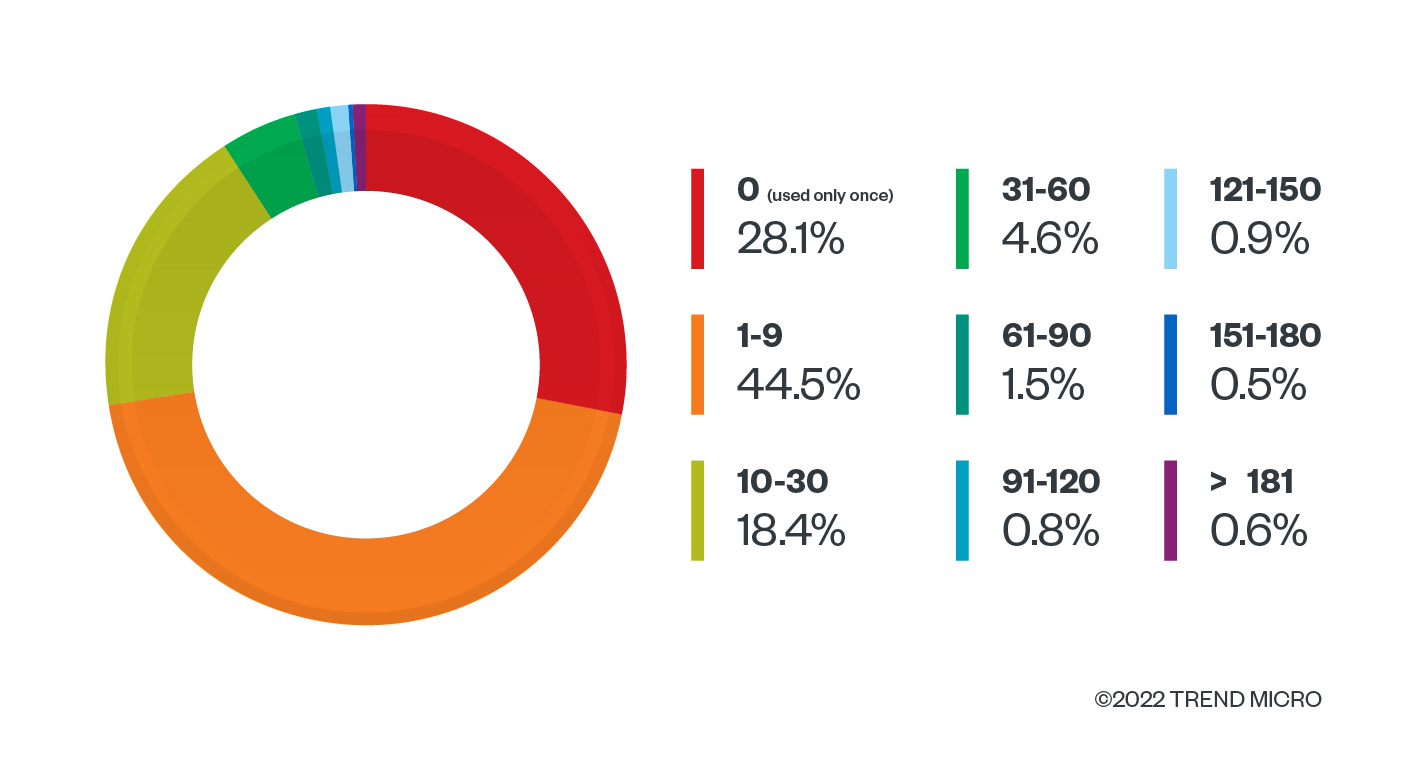

Aproximadamente 28% dos CIDs foram vistos apenas uma vez e cerca de 72% foram usados por menos de 10 dias. Apenas 5% foram usados por mais de um mês. Isso significa que, embora a maioria das campanhas de phishing mude para novos CIDs com relativa frequência, há CIDs que estão em uso há mais tempo.

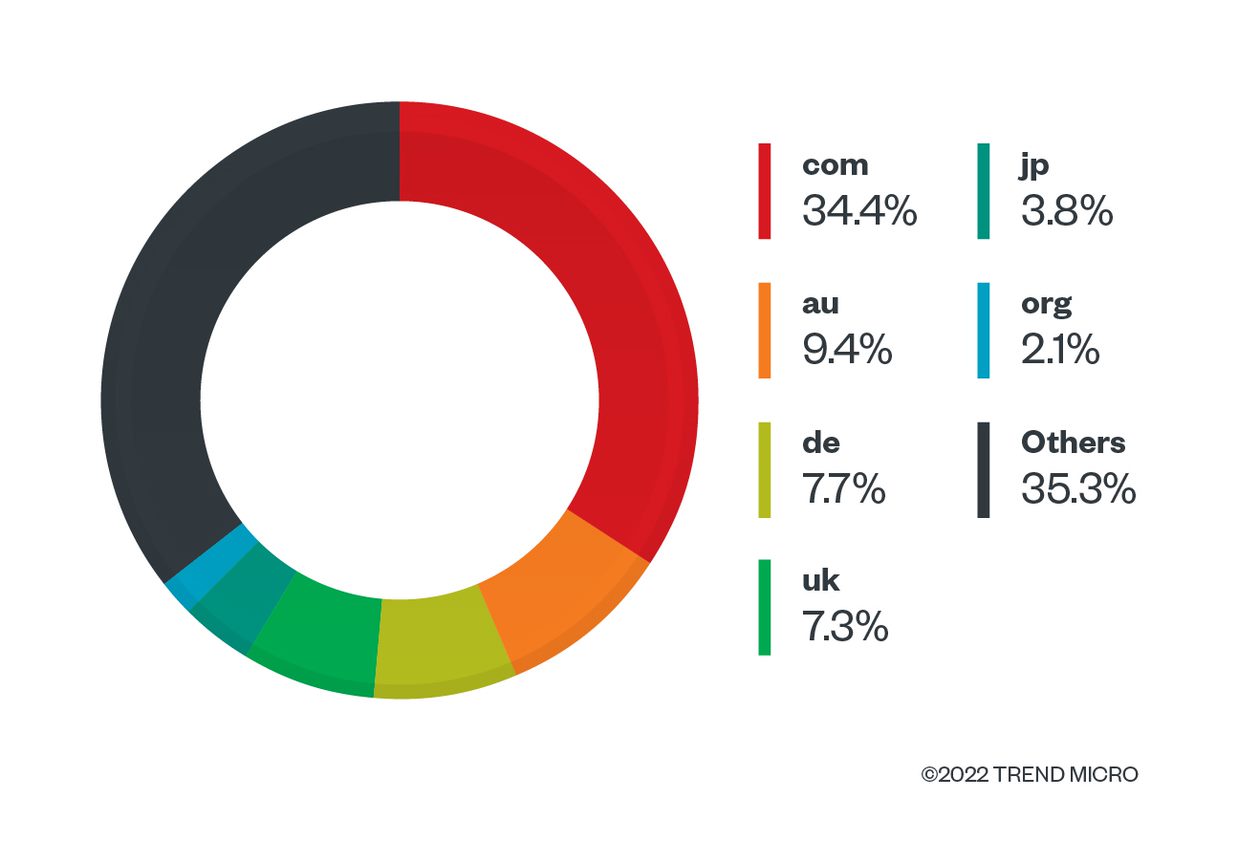

Os endereços de e-mail direcionados são muito mais diversos, com 455.071 endereços de e-mail de 47.734 domínios. Uma análise mais detalhada dos domínios de nível superior mostra que “.com” é de longe o domínio mais popular, seguido por “.au”, “.de”, “.uk” e “.jp”.

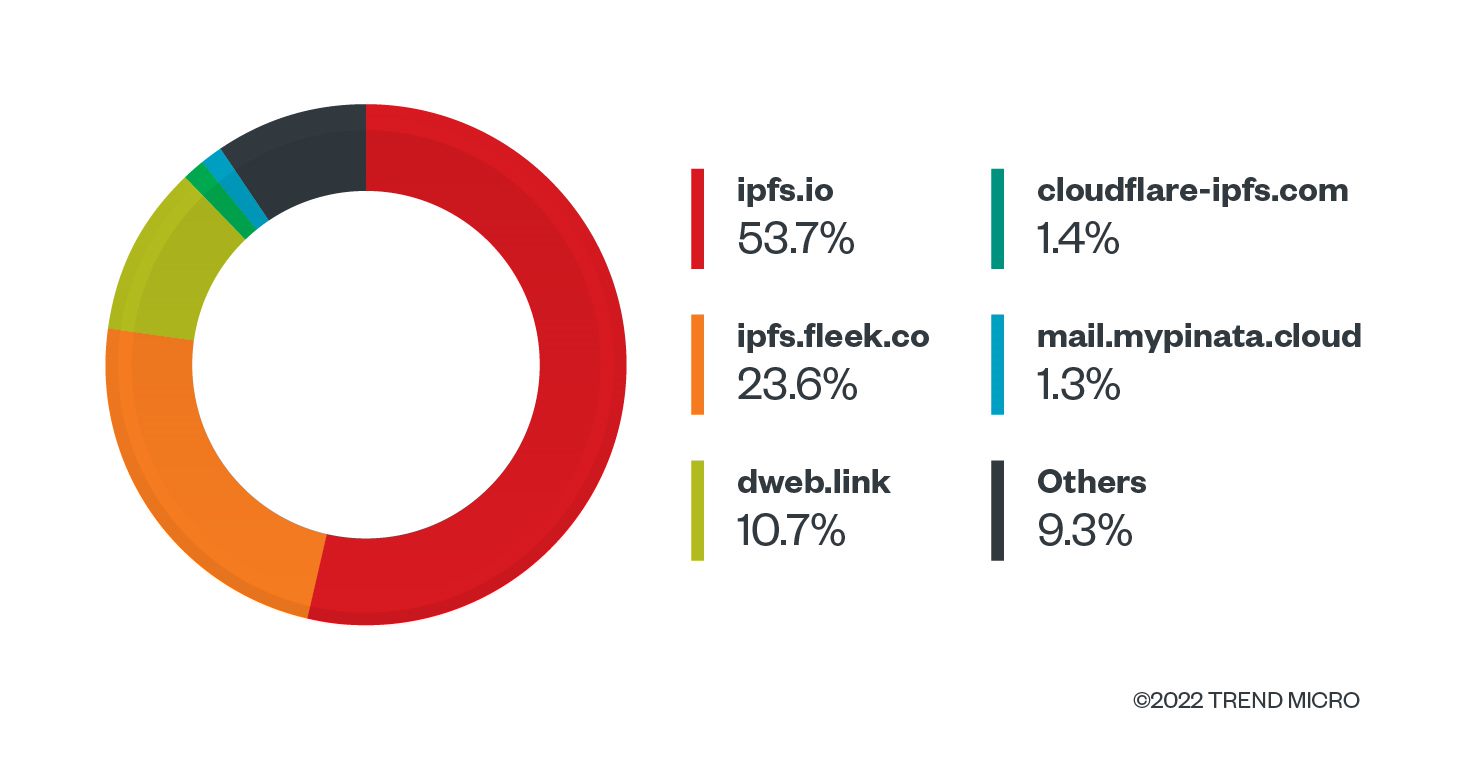

Os gateways mais comuns são, sem surpresa, o ipfs.io oficial e o gateway Fleek. Dweb.link também é um provedor de gateway proeminente, provavelmente porque também é mencionado na documentação oficial. Como qualquer pessoa pode hospedar um gateway, a longa cauda de gateways não é insignificante.

As linhas de assunto para phishing são surpreendentemente diversas. A tabela a seguir mostra as 10 principais linhas de assunto de acordo com nossos dados de telemetria:

| Classificação | Assunto (Normalizado) |

| 1 | Notificação do servidor host |

| 2 | [AVISO]: A conta de e-mail ‚Äú<EmailAddress>‚Äù está quase cheia |

| 3 | Entrega da correspondência falhou: retornando mensagem para o remetente |

| 4 | Você recebeu um arquivo via WeTransfer |

| 5 | Aviso de expiração de senha! |

| 6 | (7) Mensagens recebidas pendentes, limpe o cache para <EmailAddress> para corrigir erros. |

| 7 | A senha para <EmailAddress> expira em breve a partir de hoje <Date> <Time> |

| 8 | Atualização da conta de correio |

| 9 | Suporte de TI <EmailAddress> |

| 10 | Erro de autenticação em <EmailAddress> em <Date> <Time> |

Tabela 1. As 10 principais linhas de assunto para e-mails de phishing de dados de telemetria

A proporção de phishing relacionado ao IPFS entre todas as instâncias de phishing detectadas pelo Trend Micro Web Reputation System (WRS) é muito pequena, mas tem aumentado gradualmente e espera-se que continue assim.

Conclusão

O aumento do phishing relacionado ao IPFS é preocupante porque esse tipo de conteúdo não pode ser excluído , pois não é armazenado centralmente. Desde agosto, temos visto um aumento acentuado em URLs de phishing que contêm endereços de e-mail e usam IPFS este ano. Isso provavelmente ocorre porque esse tipo de phishing oferece uma vantagem aos invasores, sem mencionar que outras alternativas foram descontinuadas. Esperamos que a exploração do IPFS aumente ainda mais no futuro, enfatizando a necessidade de vigilância.

Enquanto isso, bloquear todos os gateways individualmente pode não ser viável, pois os NFTs também costumam usar IPFS. Bloquear CIDs por padrões de URL é mais realista, mas tem suas próprias limitações. No entanto, todo o ecossistema do IPFS já é muito maior do que apenas o IPFS e está em constante evolução; isso exige um relatório completo que publicaremos em breve. No momento, no entanto, phishing infelizmente parece ser o principal caso de uso do IPFS.

Indicadores de compromisso (IOCs)

A amostra de e-mail é do VirusTotal:

- 570ab44831e863671b06f3ec8e489715ca5a346daae09c3c00ec4b4db34292fb

2 thoughts on “Web3 IPFS sendo usado para Phishing”

Comments are closed.