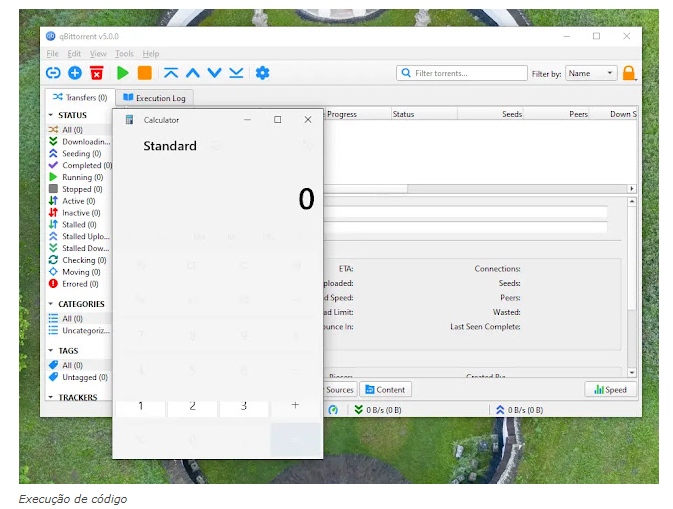

Foi descoberta uma grave vulnerabilidade de segurança no qBittorrent, que afeta as versões 3.2.1 a 5.0.0, permitindo que invasores realizassem execução remota de código (RCE) por meio de vários vetores de ataque.

A falha, que passou despercebida desde abril de 2010, permite que invasores injetem scripts maliciosos e executem código arbitrário nos sistemas afetados.

qBittorrent

A vulnerabilidade decorre da classe qBittorrent DownloadManager, que ignorou erros de validação de certificado SSL por quase 15 anos.

Essa supervisão significa que o software tem aceitado qualquer certificado, seja expirado, autoassinado ou malicioso, facilitando

ataques

man-in-the-middle (MITM) . Aqui estão as principais áreas onde essa vulnerabilidade pode ser explorada:

- Malicious Executable Loader: No Windows, o qBittorrent solicita que os usuários instalem ou atualizem o Python a partir de uma URL codificada se o plugin de pesquisa exigir. Esse processo baixa, executa e, em seguida, exclui um arquivo executável, que pode ser sequestrado para executar software malicioso.

- Sequestro de Navegador: o qBittorrent verifica atualizações baixando um feed RSS de uma URL codificada. Se manipulado, esse feed pode direcionar os usuários a baixar um executável malicioso, disfarçado como uma atualização.

- Injeção de feed RSS: os feeds RSS são analisados sem a validação adequada, permitindo que invasores injetem URLs arbitrárias que, quando clicadas, podem levar ao download ou à execução de conteúdo malicioso.

- Explorações da biblioteca de descompactação: o download automático e a descompactação dos arquivos do banco de dados MaxMind GeoIP podem ser explorados se houver vulnerabilidades nas bibliotecas de descompactação, como o problema de estouro de buffer no zlib.

O comportamento padrão do qBittorrent foi alterado para incluir a verificação do certificado SSL com o commit 3d9e971 em 12 de outubro de 2024, e a primeira versão corrigida, a versão 5.0.1, foi lançada há apenas dois dias. No entanto, usuários de versões mais antigas ainda correm risco. Aqui estão algumas mitigações recomendadas:

- Atualizar para a versão mais recente: os usuários devem atualizar imediatamente para a versão 5.0.1 ou posterior, que inclui as correções de segurança necessárias.

- Clientes de torrent alternativos: considere mudar para outros clientes de torrent, como Deluge ou Transmission, que não têm essa vulnerabilidade.

Essa vulnerabilidade coloca os usuários em risco de várias formas de ataques, de infecção por malware a roubo de dados, especialmente porque o uso extensivo do qBittorrent o torna um alvo principal. A falta de validação de certificado permitiu que os invasores realizassem ataques MITM sem as complexidades usuais, tornando a vigilância e a exploração mais fáceis.

A descoberta dessa vulnerabilidade crítica no qBittorrent ressalta a importância de atualizações regulares de software e a necessidade de medidas de segurança robustas em aplicativos amplamente utilizados. Os usuários são incentivados a permanecerem vigilantes, atualizarem seus softwares e considerarem alternativas mais seguras até que patches generalizados sejam implantados.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios