Pesquisadores de segurança cibernética descobriram um novo ” Dia 0.0.0.0 ” que afeta todos os principais navegadores da web (MacOS e Linux) e que sites maliciosos podem aproveitar para violar redes locais.

A vulnerabilidade crítica “expõe uma falha fundamental na forma como os navegadores lidam com solicitações de rede, potencialmente concedendo a agentes mal-intencionados acesso a serviços confidenciais executados em dispositivos locais”, disse o pesquisador da Oligo Security, Avi Lumelsky .

A empresa israelense de segurança de aplicativos disse que as implicações da vulnerabilidade são de longo alcance e que decorrem da implementação inconsistente de mecanismos de segurança e da falta de padronização entre diferentes navegadores.

Como resultado, um endereço IP aparentemente inofensivo como 0.0.0.0 poderia ser usado como arma para explorar serviços locais, resultando em acesso não autorizado e execução remota de código por invasores fora da rede. Dizem que a brecha existe desde 2006.

MacOS – Linux

0.0.0.0 Day impacta o Google Chrome/Chromium, Mozilla Firefox e Apple Safari, que permite que sites externos se comuniquem com softwares executados localmente no MacOS e Linux. Ele não afeta dispositivos Windows, pois a Microsoft bloqueia o endereço IP no nível do sistema operacional.

Em particular, a Oligo Security descobriu que sites públicos que usam domínios terminados em “.com” conseguem se comunicar com serviços executados na rede local e executar código arbitrário no host do visitante usando o endereço 0.0.0.0 em vez de localhost/127.0.0.1.

Também é um desvio do Acesso à Rede Privada ( PNA ), que foi projetado para proibir sites públicos de acessar diretamente endpoints localizados em redes privadas.

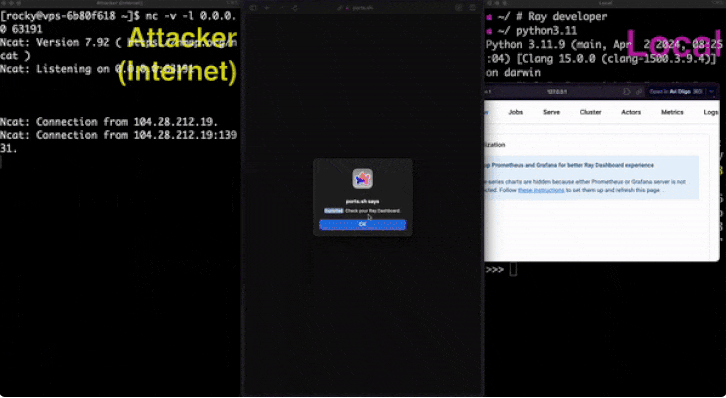

Qualquer aplicativo executado no host local e que pode ser acessado via 0.0.0.0 provavelmente é suscetível à execução remota de código, incluindo instâncias locais do Selenium Grid, enviando uma solicitação POST para 0.0.0[.]0:4444 com uma carga útil criada.

Em outras palavras, o problema é tão simples quanto uma página da web maliciosa enviando solicitações para 0.0.0.0 e uma porta de sua escolha, que podem então ser processadas por serviços executados localmente na mesma porta, levando a consequências indesejadas.

Em resposta às descobertas, em abril de 2024, espera-se que os navegadores da web bloqueiem completamente o acesso a 0.0.0.0, descontinuando assim o acesso direto a pontos de extremidade de rede privada de sites públicos.

“Quando os serviços usam o localhost, eles assumem um ambiente restrito”, disse Lumelsky. “Essa suposição, que pode (como no caso dessa vulnerabilidade) ser falha, resulta em implementações de servidor inseguras.”

“Ao usar 0.0.0.0 junto com o modo ‘no-cors’, os invasores podem usar domínios públicos para atacar serviços executados no host local e até mesmo obter execução de código arbitrário (RCE), tudo usando uma única solicitação HTTP.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios