O ator de espionagem cibernética UNC3886 ligado à China, envolvido na exploração de vulnerabilidades de dia zero em dispositivos Fortinet, Ivanti e VMware, foi observado utilizando diversos mecanismos de persistência para manter o acesso contínuo a ambientes comprometidos.

“Esses mecanismos de persistência abrangem dispositivos de rede, hipervisores e máquinas virtuais, garantindo que canais alternativos permaneçam disponíveis mesmo que a camada primária seja detectada e eliminada”, afirmaram os pesquisadores da Mandiant em um novo relatório.

UNC3886

O ator de ameaça em questão é o UNC3886, que a empresa de inteligência de ameaças pertencente ao Google classificou como “sofisticado, cauteloso e evasivo”.

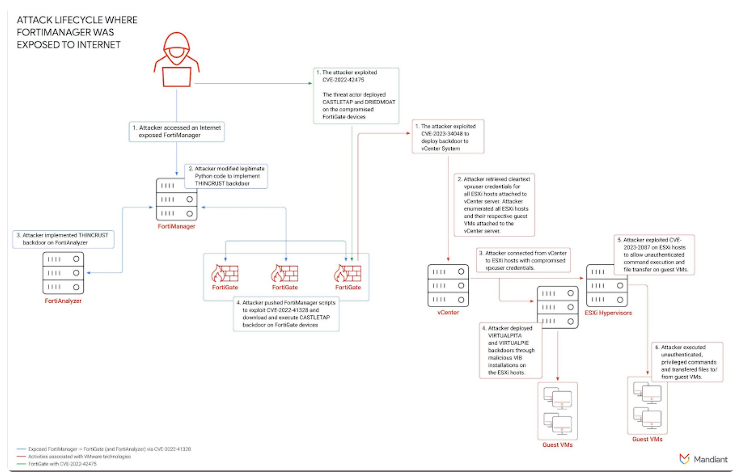

Os ataques realizados pelo adversário exploraram vulnerabilidades de dia zero, como CVE-2022-41328 (Fortinet FortiOS), CVE-2022-22948 (VMware vCenter) e CVE-2023-20867 (VMware Tools), para executar diversas ações maliciosas, incluindo a implantação de backdoors e a obtenção de credenciais para acesso mais profundo.

Também foi observada a exploração da CVE-2022-42475, outra vulnerabilidade que afeta o Fortinet FortiGate, logo após sua divulgação pública pela empresa de segurança de rede.

Essas intrusões foram identificadas principalmente em entidades da América do Norte, Sudeste Asiático e Oceania, com vítimas adicionais na Europa, África e outras partes da Ásia. Os setores visados incluem governos, telecomunicações, tecnologia, aeroespacial e defesa, além de energia e serviços públicos.

Uma tática notável no arsenal do UNC3886 é o desenvolvimento de técnicas que escapam ao software de segurança, permitindo a infiltração em redes governamentais e empresariais para espionagem prolongada sem detecção.

Isso envolve o uso de rootkits disponíveis publicamente, como Reptile e Medusa, em máquinas virtuais (VMs) convidadas, sendo que o último é implantado através de um componente instalador chamado SEAELF.

“Ao contrário do Reptile, que oferece apenas acesso interativo com funcionalidades de rootkit, o Medusa possui capacidades de registrar credenciais de usuário a partir de autenticações bem-sucedidas, local ou remotamente, e execuções de comandos”, observou a Mandiant. “Esses recursos são vantajosos para o UNC3886 como parte de seu modus operandi para se mover lateralmente utilizando credenciais válidas.”

Além disso, são entregues nos sistemas dois backdoors chamados MOPSLED e RIFLESPINE, que aproveitam serviços confiáveis como GitHub e Google Drive como canais de comando e controle (C2).

MOPSLED, uma provável evolução do malware Crosswalk, é um implante modular baseado em shellcode que se comunica via HTTP para recuperar plug-ins de um servidor GitHub C2. Já o RIFLESPINE é uma ferramenta multiplataforma que utiliza o Google Drive para transferir arquivos e executar comandos.

A Mandiant relatou que também detectou o UNC3886 implantando clientes SSH backdoor para coletar credenciais após a exploração da CVE-2023-20867, além de usar o Medusa para configurar servidores SSH personalizados com o mesmo objetivo.

“A primeira tentativa do agente da ameaça de estender seu acesso aos dispositivos de rede visando o servidor TACACS foi através do uso do LOOKOVER”, observou a Mandiant. “LOOKOVER é um sniffer escrito em C que processa pacotes de autenticação TACACS+, realiza a descriptografia e grava seu conteúdo em um caminho de arquivo especificado.”

Algumas das outras famílias de malware entregues durante ataques direcionados a instâncias VMware incluem:

- Uma versão trojanizada de um daemon TACACS legítimo com funcionalidade de registro de credenciais.

- VIRTUALSHINE, um backdoor baseado em soquetes VMware VMCI que fornece acesso a um shell bash.

- VIRTUALPIE, um backdoor em Python que suporta transferência de arquivos, execução arbitrária de comandos e recursos de shell reverso.

- VIRTUALSPHERE, um módulo controlador associado a um backdoor baseado em VMCI.

Ao longo dos anos, as máquinas virtuais tornaram-se alvos lucrativos para agentes de ameaças devido ao seu uso generalizado em ambientes de nuvem.

“Uma VM comprometida pode fornecer aos invasores acesso não apenas aos dados dentro da instância da VM, mas também às permissões atribuídas a ela”, disse a Unidade 42 da Palo Alto Networks. “Como as cargas de trabalho de computação, como VMs, são geralmente efêmeras e imutáveis, o risco representado por uma identidade comprometida é consideravelmente maior do que o risco de dados comprometidos dentro de uma VM.”

As organizações são aconselhadas a seguir as recomendações de segurança dos avisos da Fortinet e da VMware para se protegerem contra essas ameaças potenciais.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões