Phishing, E-Mail, Network Security, Computer Hacker, Cloud Computing

Todos os dias, milhões de usuários da Internet e de aplicativos inserem o onipresente nome de usuário e senha em uma infinidade de lugares onde fazem compras, trabalham, pagam contas, socializam e transmitem entretenimento. Esta prática acarreta um risco significativo. Se um desses locais for comprometido, essas informações de nome de usuário e senha geralmente chegam aos mercados da dark web, onde são oferecidas para venda. E essas credenciais podem ser muito valiosas (e caras para o proprietário!) Se puderem ser reutilizadas em locais como instituições financeiras ou sites de compras online que tenham valor monetário para o criminoso.

Plataformas afetadas: Mobile e Desktop

Usuários afetados: dispositivos móveis e computadores

Impacto: possibilidade de roubo de credenciais

Nível de gravidade: Médio

Os cibercriminosos usam uma variedade de técnicas projetadas para roubar credenciais. O FortiGuard Labs descobriu recentemente uma campanha de phishing interessante usando uma variedade de códigos QR para atingir usuários do idioma chinês. O objetivo é roubar credenciais, induzindo os usuários a inserir seus dados em um site de phishing de propriedade do agente da ameaça.

O e-mail de phishing

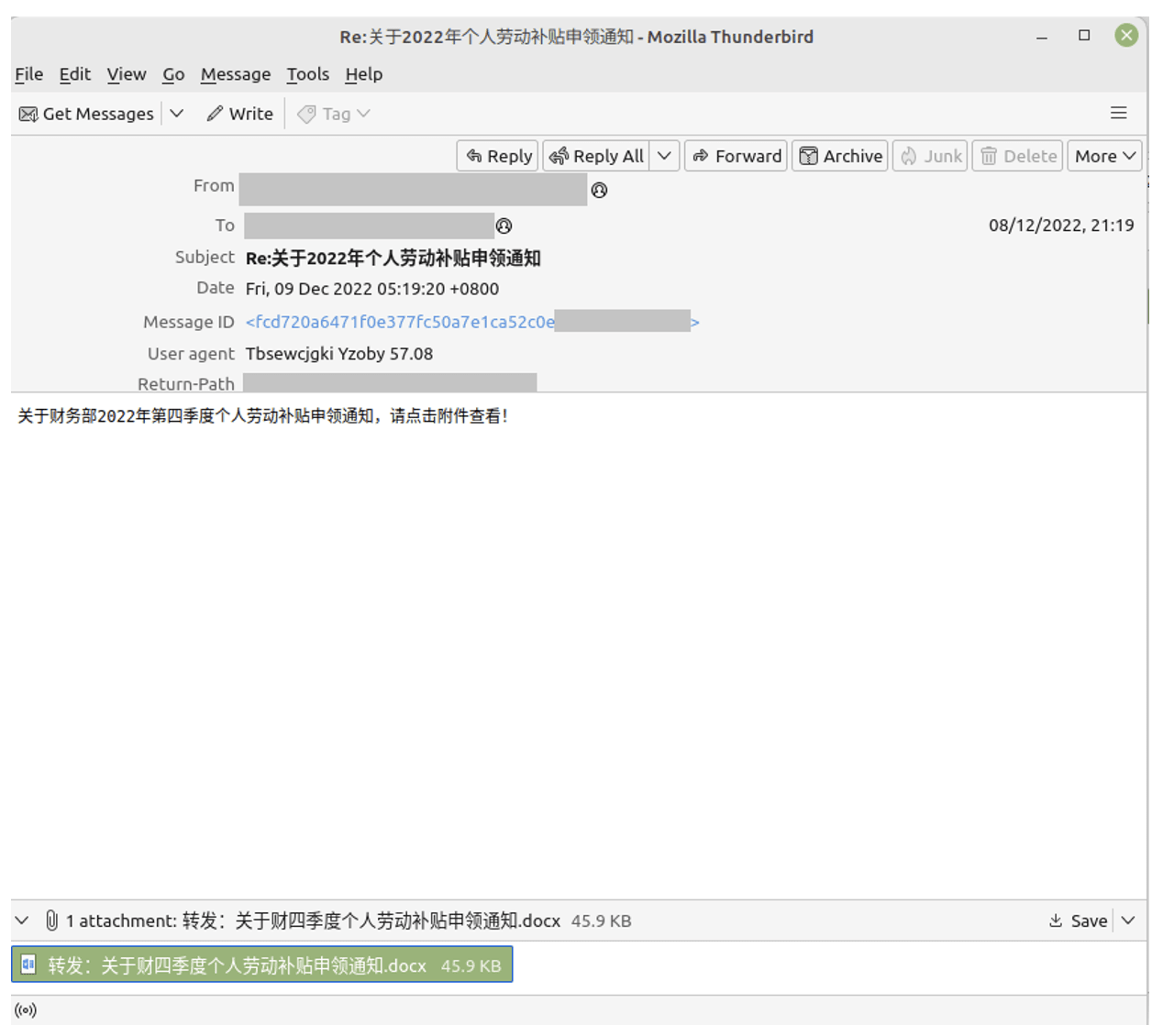

O e-mail é razoavelmente simples e simplificado e contém um anexo do Microsoft Word.

Figura 1. E-mail de phishing.

Figura 1. E-mail de phishing.

O e-mail tenta falsificar o Ministério das Finanças chinês. Traduzido para o inglês, o assunto do e-mail na Figura 1 diz: “Re: Aviso sobre o pedido de subsídio pessoal ao trabalho em 2022”. O órgão afirma: “Clique no anexo para visualizar a notificação do pedido do Ministério das Finanças para subsídios pessoais ao trabalho no quarto trimestre de 2022!”.

O anexo do Microsoft Word, “Forward: Notice on Application for Personal Labor Subsid in the Fourth Quarter of Fiscal Year.docx” traduz-se em: “Forward: Notice on Application for Personal Labor Subsid in the Fourth Quarter of Fiscal Year.docx.”

Encaminhar: Aviso sobre Solicitação de Subsídio Pessoal de Trabalho no Quarto Trimestre do Ano Fiscal.docx

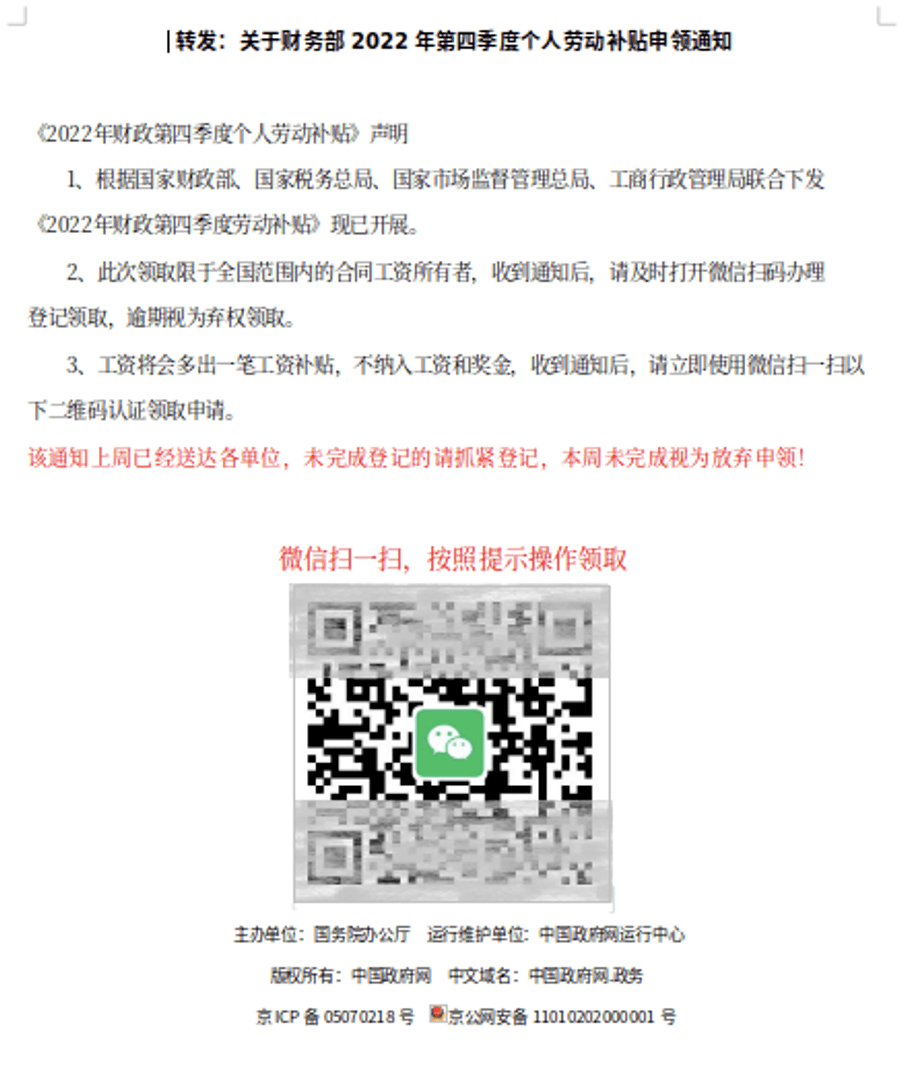

Depois que o anexo é aberto, o usuário recebe algum texto e um grande código QR no centro do documento.

Figura 2. Documento do Word com código QR.

Figura 2. Documento do Word com código QR.

Figura 3. Tradução para o inglês do documento do Microsoft Word.

Figura 3. Tradução para o inglês do documento do Microsoft Word.

Código QR

Um código QR requer um aplicativo para lê-lo e traduzi-lo em algo acionável. A maioria dos telefones celulares possui essa funcionalidade por meio de sua câmera, e os pacotes de software estão disponíveis em todas as principais plataformas para fazer isso em um computador.

Figura 4. Código QR falsificando o Emblema Nacional da República Popular da China para parecer mais oficial.

Figura 4. Código QR falsificando o Emblema Nacional da República Popular da China para parecer mais oficial.

Figura 5. Código QR falsificando o logotipo do WeChat.

Figura 5. Código QR falsificando o logotipo do WeChat.

Em cada um dos exemplos encontrados pelo FortiGuard Labs, o código QR contido nos anexos do Microsoft Word fornecia um URL para o usuário seguir. Quando o usuário faz isso usando sua plataforma de desktop ou dispositivo móvel, ele chega a um site controlado pelo agente da ameaça.

Local na rede Internet

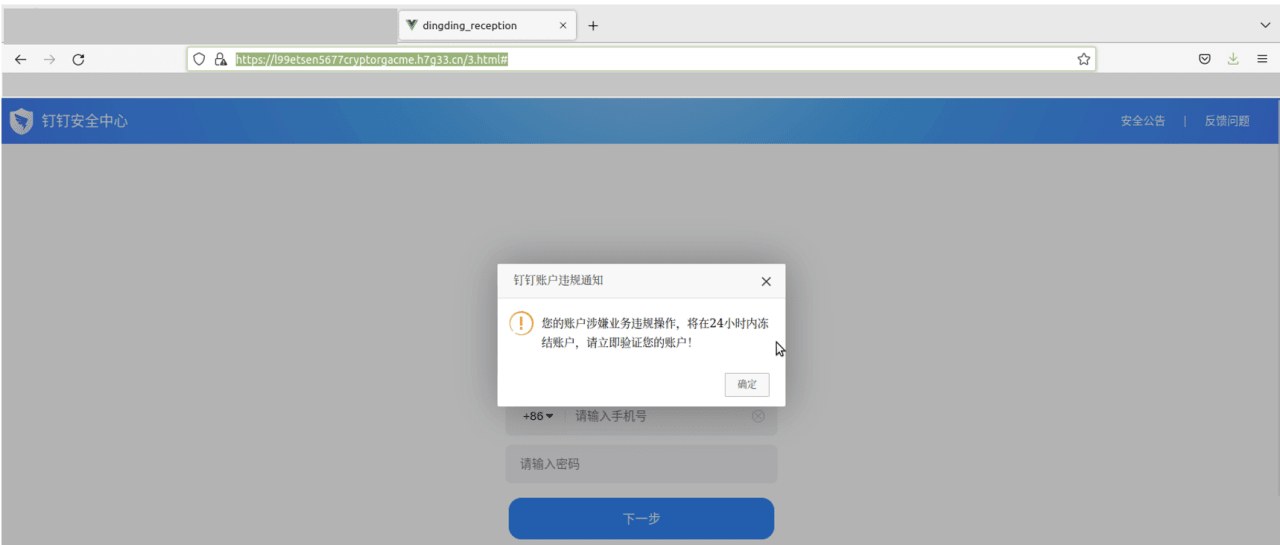

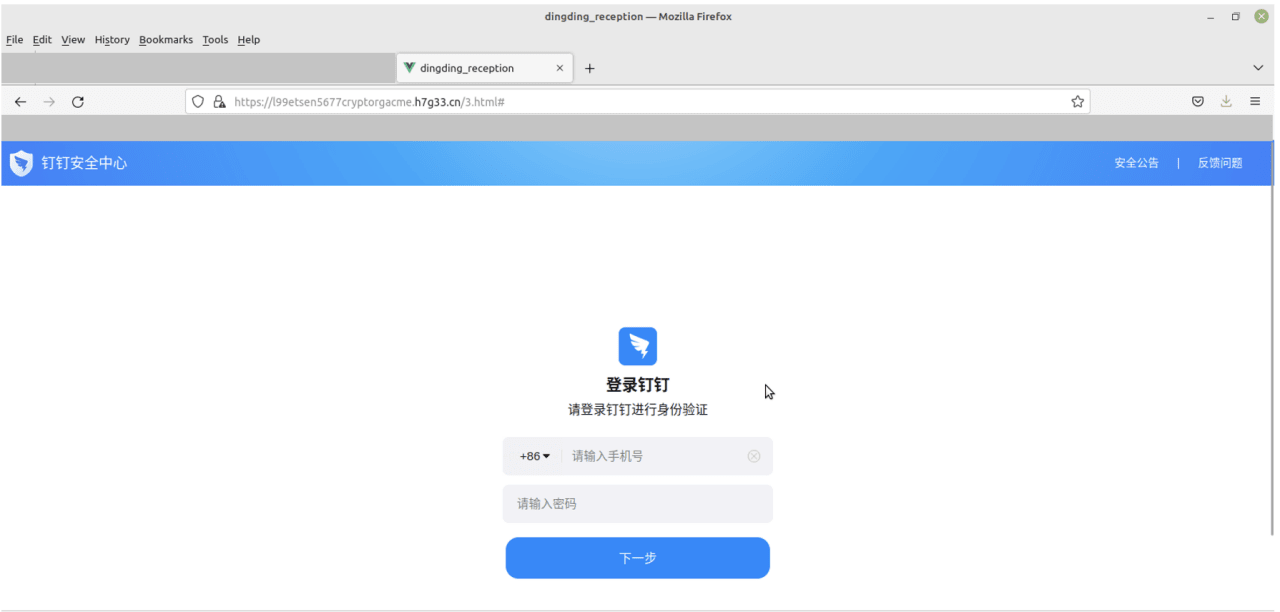

O FortiGuard Labs revisou o site vinculado. É um fac-símile falsificado de uma instância do DingTalk (deve-se notar que, a partir da data de publicação, este site está offline). DingTalk é uma plataforma de comunicação empresarial amplamente utilizada desenvolvida pelo Grupo Alibaba. Dado o alcance da plataforma e seu grande número de usuários, as credenciais para ela seriam valiosas.

Figura 6. Spoofing de site controlado por agente de ameaças DingTalk.

Figura 6. Spoofing de site controlado por agente de ameaças DingTalk.

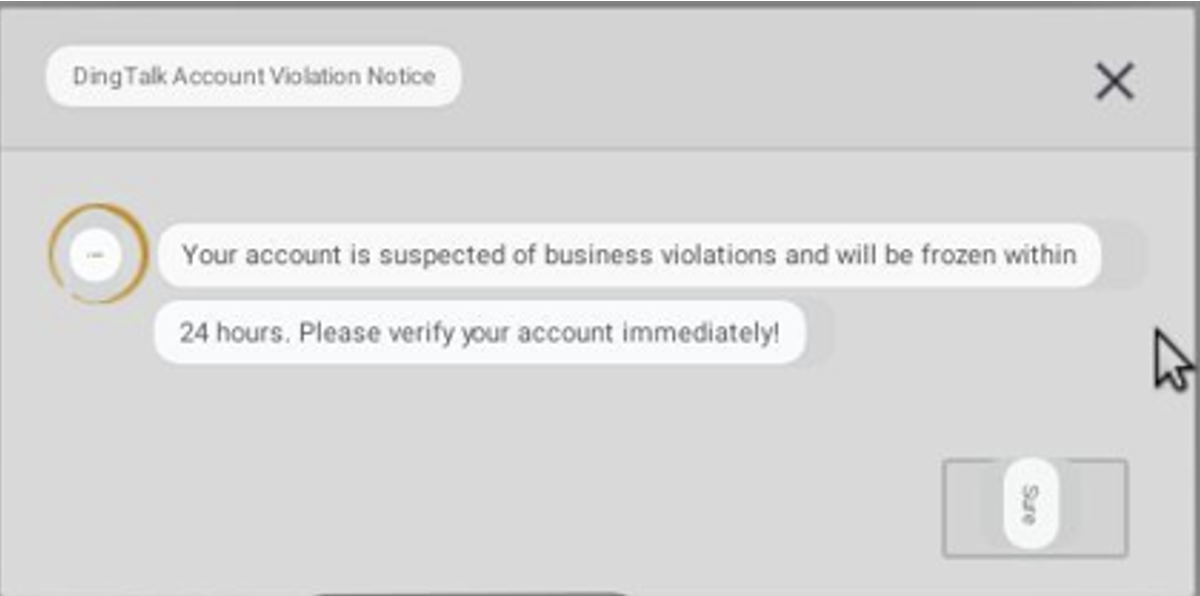

Figura 7. Tradução para o inglês do pop-up.

Figura 7. Tradução para o inglês do pop-up.

O usuário é direcionado para uma caixa de mensagem pop-up que sugere que sua conta DingTalk cometeu algumas violações comerciais não especificadas e que será congelada sem verificação em 24 horas.

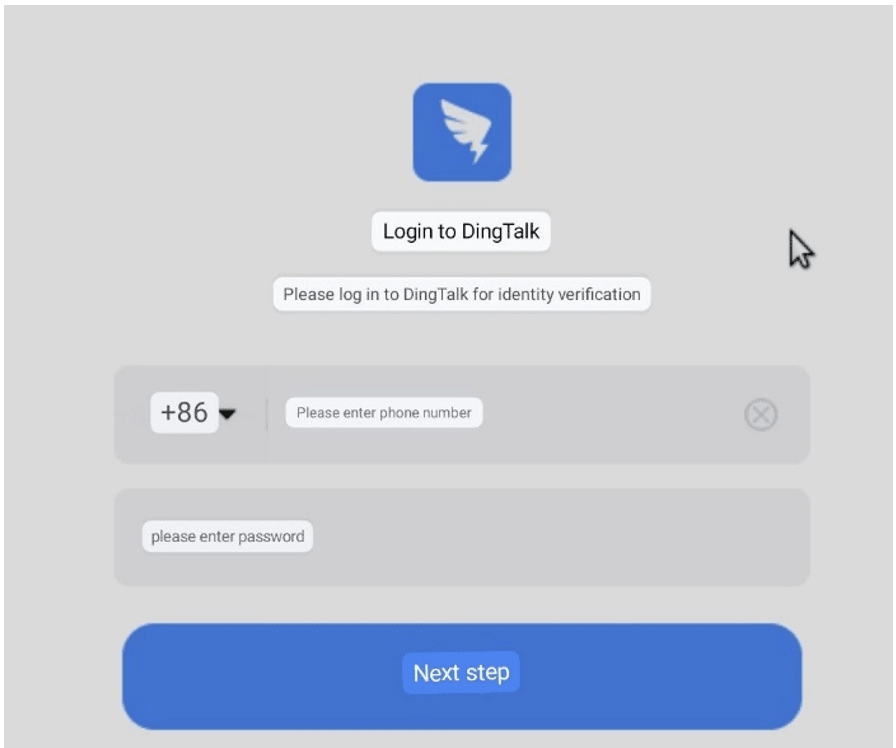

Depois de reconhecer a caixa de mensagem, o usuário é convidado a inserir suas credenciais para resolver o problema.

Figura 8. Entrada de credencial.

Figura 8. Entrada de credencial.

Figura 9. Entrada de credencial traduzida para o inglês.

Figura 9. Entrada de credencial traduzida para o inglês.

Conclusão

As credenciais fornecem um recurso valioso para criminosos e agentes de ameaças, fornecendo uma rota direta para os aplicativos ou ambiente da vítima. Estes podem ser usados diretamente ou vendidos a outro grupo para uso em suas operações. Este exemplo mostra que os invasores estão fazendo um esforço significativo para garantir que suas páginas de destino pareçam o mais realistas possível e que suas iscas possam convencer as vítimas a baixar a guarda.

Quaisquer que sejam os motivos do invasor, esses ataques, sem dúvida, prevalecerão por algum tempo. Os usuários são alertados para verificar e-mails, não abrir anexos ou links e nunca inserir credenciais em um site que não tenham visto antes. Em vez de usar um link recebido, os usuários são incentivados a acessar o site principal conhecido do fornecedor para realizar qualquer negócio. Os usuários também podem passar o mouse sobre um link para procurar um URL incomum. As organizações também são incentivadas a fornecer treinamento aos usuários para ajudá-los a identificar e evitar anexos e links de e-mail maliciosos.

2 thoughts on “Tentativas de phishing de código QR para roubar credenciais de usuários”

Comments are closed.