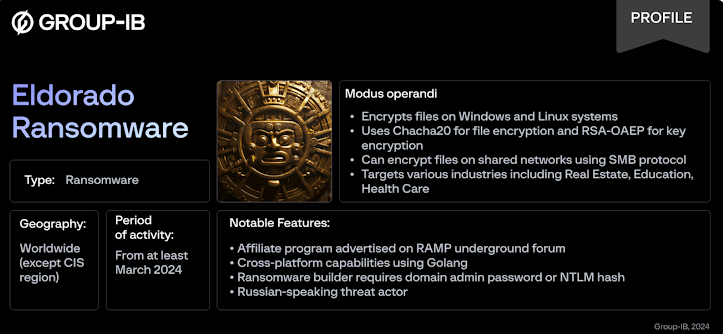

Uma nova operação emergente de ransomware como serviço (RaaS), conhecida como Eldorado, está lançando variantes de bloqueio para criptografar arquivos em sistemas Windows e Linux.

‘Eldorado’

O Eldorado surgiu pela primeira vez em 16 de março de 2024, quando um anúncio do programa de afiliados foi postado no fórum de ransomware RAMP, conforme relatado pelo Group-IB, com sede em Cingapura.

A empresa de segurança cibernética, que conseguiu infiltrar-se no grupo de ransomware, observou que o representante do Eldorado fala russo e que o malware não é uma variação das cepas vazadas anteriormente, como LockBit ou Babuk.

“O ransomware Eldorado utiliza Golang para capacidades multiplataforma, empregando Chacha20 para criptografia de arquivos e RSA-OAEP (Rivest Shamir Adleman-Optimal Asymmetric Encryption Padding) para criptografia de chaves”, afirmaram os pesquisadores Nikolay Kichatov e Sharmine Low. “Ele pode criptografar arquivos em redes compartilhadas utilizando o protocolo Server Message Block (SMB).”

O criptografador do Eldorado está disponível em quatro formatos: esxi, esxi_64, win e win_64, e seu site de vazamento de dados já lista 16 vítimas até junho de 2024. Treze dessas vítimas estão localizadas nos EUA, duas na Itália e uma na Croácia.

As empresas afetadas abrangem diversos setores da indústria, incluindo imobiliário, educação, serviços profissionais, saúde e manufatura, entre outros.

Uma análise mais detalhada dos artefatos da versão Windows revelou o uso de um comando do PowerShell para substituir o conteúdo do arquivo com bytes aleatórios antes de excluí-lo, numa tentativa de eliminar os rastros.

Eldorado é o mais recente entre os novos ransomwares de dupla extorsão que emergiram recentemente, incluindo Arcus Media, AzzaSec, dan0n, Limpopo (também conhecido como SOCOTRA, FORMOSA, SEXi), LukaLocker, Shinra e Space Bears. Isso destaca mais uma vez a natureza persistente e duradoura dessa ameaça.

LukaLocker

O LukaLocker, associado à operadora Volcano Demon pela Halcyon, se destaca por não utilizar um site de vazamento de dados. Em vez disso, o ransomware entra em contato com a vítima por telefone para extorquir e negociar o pagamento após criptografar estações de trabalho e servidores Windows.

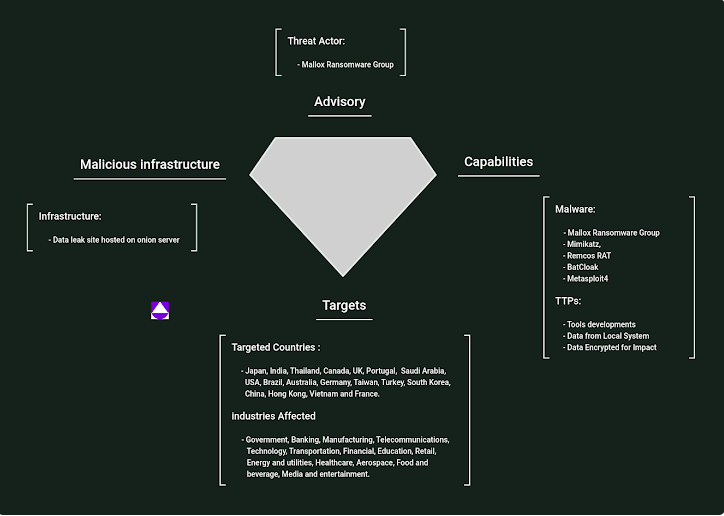

Este desenvolvimento coincide com a descoberta de novas variantes Linux do ransomware Mallox (também conhecido como Fargo, TargetCompany, Mawahelper), juntamente com descriptografadores associados a sete compilações diferentes.

Mallox

O Mallox é conhecido por se espalhar através de ataques de força bruta em servidores Microsoft SQL e e-mails de phishing, visando sistemas Windows. Recentemente, invasões também têm utilizado um carregador baseado em .NET chamado PureCrypter.

“Os invasores estão empregando scripts python personalizados para entrega de payloads e exfiltração de informações das vítimas”, afirmaram os pesquisadores Tejaswini Sandapolla e Shilpesh Trivedi da Uptycs. “O malware criptografa os dados do usuário e acrescenta a extensão .locked aos arquivos criptografados.”

Um descriptografador foi disponibilizado para DoNex e seus predecessores (Muse, falso LockBit 3.0 e DarkRace) pela Avast, aproveitando uma falha no esquema criptográfico. A empresa de segurança cibernética da República Tcheca afirmou que tem fornecido discretamente o descriptografador para vítimas desde março de 2024, em colaboração com organizações policiais.

“Apesar dos esforços das autoridades e do aumento das medidas de segurança, os grupos de ransomware continuam a se adaptar e prosperar”, afirmou o Group-IB.

Dados compartilhados pela Malwarebytes e NCC Group, com base nas vítimas listadas nos sites de vazamento, mostram que houve 470 ataques de ransomware registrados em maio de 2024, um aumento em relação aos 356 de abril. A maioria dos ataques foi atribuída à LockBit, Play, Medusa, Akira, 8Base, Qilin e RansomHub.

“O desenvolvimento contínuo de novas variantes de ransomware e o surgimento de programas de afiliados sofisticados destacam que a ameaça está longe de ser controlada”, destacou o Group-IB. “As organizações devem manter uma postura vigilante e ser proativas em suas estratégias de segurança cibernética para mitigar os riscos impostos por essas ameaças em constante evolução.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões