Pesquisadores de segurança cibernética lançaram luz sobre uma campanha sofisticada de roubo de informações que se passa por marcas legítimas para distribuir malware como DanaBot e StealC .

Dizem que o grupo de atividades, orquestrado por cibercriminosos de língua russa e coletivamente denominado Tusk, abrange diversas subcampanhas, aproveitando a reputação das plataformas para enganar os usuários e fazê-los baixar o malware usando sites e contas de mídia social falsos.

Malware

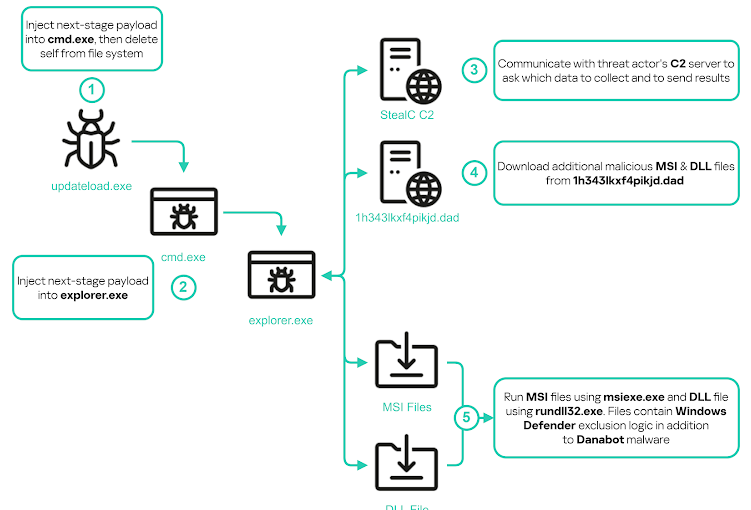

“Todas as subcampanhas ativas hospedam o downloader inicial no Dropbox”, disseram os pesquisadores da Kaspersky Elsayed Elrefaei e AbdulRhman Alfaifi . “Este downloader é responsável por entregar amostras adicionais de malware para a máquina da vítima, que são principalmente info-stealers (DanaBot e StealC) e clippers.”

Das 19 subcampanhas identificadas até o momento, três estão atualmente ativas. O nome “Tusk” é uma referência à palavra “Mammoth” usada pelos agentes de ameaça em mensagens de log associadas ao downloader inicial. Vale a pena notar que mammoth é uma gíria frequentemente usada por grupos russos de crimes eletrônicos para se referir às vítimas.

As campanhas também são notáveis por empregar táticas de phishing para enganar as vítimas e fazê-las revelar suas informações pessoais e financeiras, que são então vendidas na dark web ou usadas para obter acesso não autorizado às suas contas de jogos e carteiras de criptomoedas.

A primeira das três subcampanhas, conhecida como TidyMe, imita o peerme[.]io com um site parecido hospedado no tidyme[.]io (assim como no tidymeapp[.]io e no tidyme[.]app) que solicita um clique para baixar um programa malicioso para sistemas Windows e macOS. O executável é servido pelo Dropbox.

O downloader é um aplicativo Electron que, quando iniciado, solicita que a vítima digite o CAPTCHA exibido, após o qual a interface principal do aplicativo é exibida, enquanto dois arquivos maliciosos adicionais são secretamente obtidos e executados em segundo plano.

Ambas as cargas observadas na campanha são artefatos do Hijack Loader , que, em última análise, lançam uma variante do malware StealC com capacidade de coletar uma ampla gama de informações.

RuneOnlineWorld (“runeonlineworld[.]io”), a segunda subcampanha, envolve o uso de um site falso que simula um jogo multijogador online (MMO) chamado Rise Online World para distribuir um downloader semelhante que abre caminho para DanaBot e StealC em hosts comprometidos.

Também distribuído via Hijack Loader nesta campanha está um malware clipper baseado em Go, projetado para monitorar o conteúdo da área de transferência e substituir endereços de carteira copiados pela vítima por uma carteira Bitcoin controlada pelo invasor para realizar transações fraudulentas.

Completando as campanhas ativas está o Voico, que personifica um projeto de tradutor de IA chamado YOUS (yous[.]ai) com uma contraparte maliciosa chamada voico[.]io para disseminar um downloader inicial que, após a instalação, pede à vítima para preencher um formulário de registro contendo suas credenciais e, em seguida, registra as informações no console.

As cargas úteis finais exibem comportamento semelhante ao da segunda subcampanha, a única diferença é que o malware StealC usado neste caso se comunica com um servidor de comando e controle (C2) diferente.

“As campanhas […] demonstram a ameaça persistente e em evolução representada por criminosos cibernéticos que são adeptos de imitar projetos legítimos para enganar as vítimas”, disseram os pesquisadores. “A dependência de técnicas de engenharia social, como phishing, juntamente com mecanismos de entrega de malware em vários estágios, destaca as capacidades avançadas dos agentes de ameaças envolvidos.”

“Ao explorar a confiança que os usuários depositam em plataformas conhecidas, esses invasores efetivamente implantam uma variedade de malware projetado para roubar informações confidenciais, comprometer sistemas e, finalmente, obter ganhos financeiros.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios