A Microsoft disse que está desenvolvendo atualizações de segurança para corrigir duas brechas que, segundo ela, poderiam ser usadas para realizar ataques de downgrade contra a arquitetura de atualização do Windows e substituir versões atuais dos arquivos do sistema operacional por versões mais antigas.

As vulnerabilidades estão listadas abaixo –

- CVE-2024-38202 (pontuação CVSS: 7,3) – Vulnerabilidade de elevação de privilégio da pilha do Windows Update

- CVE-2024-21302 (pontuação CVSS: 6,7) – Vulnerabilidade de elevação de privilégio do modo kernel seguro do Windows

O pesquisador do SafeBreach Labs, Alon Leviev, é o responsável pela descoberta e pelo relato das falhas e apresentou as descobertas na Black Hat USA 2024 e na DEF CON 32 .

Windows – Backup

O CVE-2024-38202, que está enraizado no componente de backup do Windows, permite que um “invasor com privilégios básicos de usuário reintroduza vulnerabilidades previamente mitigadas ou contorne alguns recursos do Virtualization Based Security (VBS)”, disse a gigante da tecnologia.

No entanto, ele observou que um invasor que tentasse explorar a falha teria que convencer um administrador ou um usuário com permissões delegadas a executar uma restauração do sistema, o que inadvertidamente acionaria a vulnerabilidade.

A segunda vulnerabilidade também diz respeito a um caso de escalonamento de privilégios em sistemas Windows que suportam VBS, permitindo efetivamente que um adversário substitua versões atuais de arquivos de sistema do Windows por versões desatualizadas.

As consequências do CVE-2024-21302 são que ele pode ser usado como arma para reintroduzir falhas de segurança previamente corrigidas, ignorar alguns recursos do VBS e exfiltrar dados protegidos pelo VBS.

Leviev, que detalhou uma ferramenta chamada Windows Downdate, disse que ela poderia ser usada para tornar uma “máquina Windows totalmente corrigida suscetível a milhares de vulnerabilidades passadas, transformando vulnerabilidades corrigidas em vulnerabilidades de dia zero e tornando o termo ‘totalmente corrigida’ sem sentido em qualquer máquina Windows do mundo”.

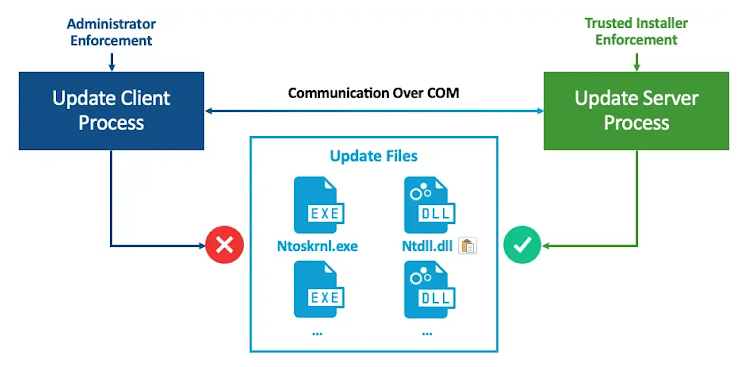

A ferramenta, acrescentou Leviev, poderia “assumir o processo do Windows Update para criar downgrades totalmente indetectáveis, invisíveis, persistentes e irreversíveis em componentes críticos do sistema operacional, o que me permitiu elevar privilégios e ignorar recursos de segurança”.

Além disso, o Windows Downdate é capaz de ignorar etapas de verificação, como verificação de integridade e aplicação do Trusted Installer, tornando efetivamente possível fazer downgrade de componentes críticos do sistema operacional, incluindo bibliotecas de vínculo dinâmico (DLLs), drivers e kernel do NT.

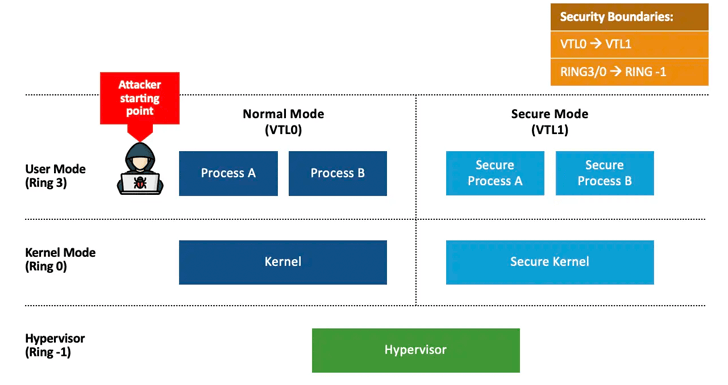

Os problemas, além disso, poderiam ser explorados para fazer o downgrade do Processo de Modo de Usuário Isolado do Credential Guard, do Secure Kernel e do hipervisor do Hyper-V para expor vulnerabilidades anteriores de escalonamento de privilégios, bem como desabilitar o VBS, juntamente com recursos como a integridade do código protegido pelo hipervisor (HVCI).

O resultado líquido é que um sistema Windows completamente corrigido pode ficar suscetível a milhares de vulnerabilidades passadas e transformar deficiências corrigidas em falhas de dia zero.

Esses downgrades têm um impacto adicional, pois o sistema operacional informa que o sistema está totalmente atualizado, ao mesmo tempo em que impede a instalação de atualizações futuras e inibe a detecção por ferramentas de recuperação e verificação.

“O ataque de downgrade que consegui realizar na pilha de virtualização do Windows foi possível devido a uma falha de design que permitiu que níveis/anéis de confiança virtuais menos privilegiados atualizassem componentes que residiam em níveis/anéis de confiança virtuais mais privilegiados”, disse Leviev.

“Isso foi muito surpreendente, considerando que os recursos do VBS da Microsoft foram anunciados em 2015, o que significa que a superfície de ataque de downgrade que descobri existe há quase uma década.”

Fontes: The Hacker News

+Mais

Hackers russos atacam militares da Ucrânia com malware para Windows e Android

Atores de ameaças afirmam vender dados na “Dark Web” supostamente roubados da Cisco

Novo Trojan bancário Octo2 Android surge com capacidade de aquisição de dispositivos