RansomHub

Um grupo de crimes cibernéticos com ligações ao ransomware RansomHub foi observado usando uma nova ferramenta projetada para encerrar o software de detecção e resposta de endpoint (EDR) em hosts comprometidos, juntando-se a outros programas semelhantes, como AuKill (também conhecido como AvNeutralizer) e Terminator .

O utilitário para eliminar EDR foi batizado de EDRKillShifter pela empresa de segurança cibernética Sophos, que descobriu a ferramenta em conexão com um ataque de ransomware fracassado em maio de 2024.

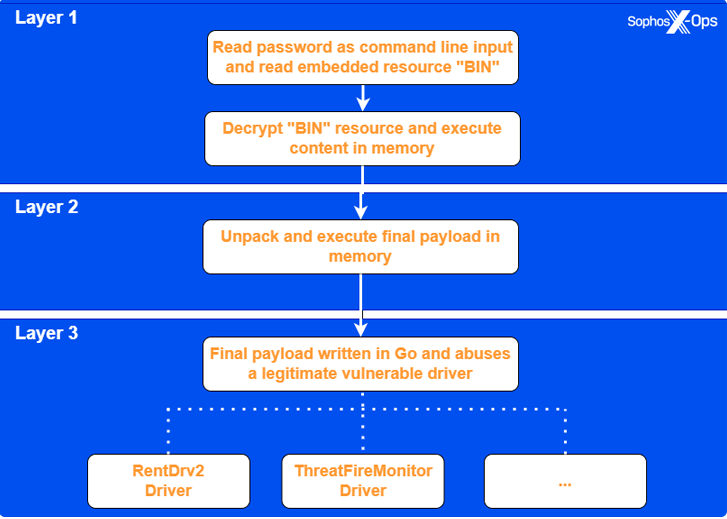

“A ferramenta EDRKillShifter é um executável ‘loader’ – um mecanismo de entrega para um driver legítimo que é vulnerável a abuso (também conhecido como ferramenta ‘traga seu próprio driver vulnerável’, ou BYOVD )”, disse o pesquisador de segurança Andreas Klopsch . “Dependendo dos requisitos do agente da ameaça, ele pode entregar uma variedade de diferentes cargas úteis de driver.”

RansomHub , uma suposta reformulação do ransomware Knight, surgiu em fevereiro de 2024, aproveitando falhas de segurança conhecidas para obter acesso inicial e remover softwares legítimos de desktop remoto, como Atera e Splashtop, para acesso persistente.

No mês passado, a Microsoft revelou que o famoso sindicato do crime eletrônico conhecido como Scattered Spider incorporou variantes de ransomware como RansomHub e Qilin em seu arsenal.

Executado via linha de comando junto com uma entrada de string de senha, o executável descriptografa um recurso incorporado chamado BIN e o executa na memória. O recurso BIN descompacta e executa uma carga útil final ofuscada baseada em Go, que então tira vantagem de diferentes drivers vulneráveis e legítimos para obter privilégios elevados e desarmar o software EDR.

“A propriedade de idioma do binário é russo, indicando que o autor do malware compilou o executável em um computador com configurações de localização em russo”, disse Klopsch. “Todos os assassinos EDR descompactados incorporam um driver vulnerável na seção .data.”

Para mitigar a ameaça, é recomendável manter os sistemas atualizados, habilitar a proteção contra adulteração no software EDR e praticar uma higiene rigorosa para funções de segurança do Windows.

“Este ataque só é possível se o invasor aumentar os privilégios que ele controla, ou se ele puder obter direitos de administrador”, disse Klopsch. “A separação entre privilégios de usuário e administrador pode ajudar a impedir que invasores carreguem drivers facilmente.”

Fontes: The hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões