Qilin Ransomware

Qilin Ransomware: afiliados levam para casa 85% dos pagamentos de resgate

As afiliadas de ransomware associadas ao esquema Qilin ransomware como serviço (RaaS) ganham entre 80% e 85% de cada pagamento de resgate, de acordo com novas descobertas do Group-IB.

A empresa de segurança cibernética disse que conseguiu se infiltrar no grupo em março de 2023, descobrindo detalhes sobre a estrutura de pagamento dos afiliados e o funcionamento interno do programa RaaS após uma conversa privada com um recrutador Qilin que atende pelo pseudônimo online Haise.

a empresa com sede em Cingapura “Muitos ataques de ransomware Qilin são personalizados para cada vítima para maximizar seu impacto”, disse em um relatório exaustivo. “Para fazer isso, os agentes de ameaças podem usar táticas como alterar as extensões de arquivos criptografados e encerrar processos e serviços específicos”.

Qilin, também conhecido como Agenda, foi documentado pela Trend Micro em agosto de 2022, começando como um ransomware baseado em Go antes de mudar para Rust em dezembro de 2022.

A adoção do Rust também é significativa não apenas por causa dos recursos de detecção de evasão, mas também pelo fato de permitir que os agentes de ameaças tenham como alvo servidores Windows, Linux e VMware ESXi.

Os ataques montados pelo grupo usam e-mails de phishing contendo links maliciosos como meio de obter acesso inicial e criptografar dados confidenciais, mas não antes de exfiltrá-los como parte de um modelo de dupla extorsão.

Dados de até 12 empresas diferentes foram publicados no portal de vazamento de dados de Qilin na dark web entre julho de 2022 e maio de 2023.

As vítimas, que abrangem principalmente os setores críticos de infraestrutura, educação e saúde, estão localizadas na Austrália, Brasil, Canadá, Colômbia, França, Japão, Holanda, Sérvia, Reino Unido e Estados Unidos.

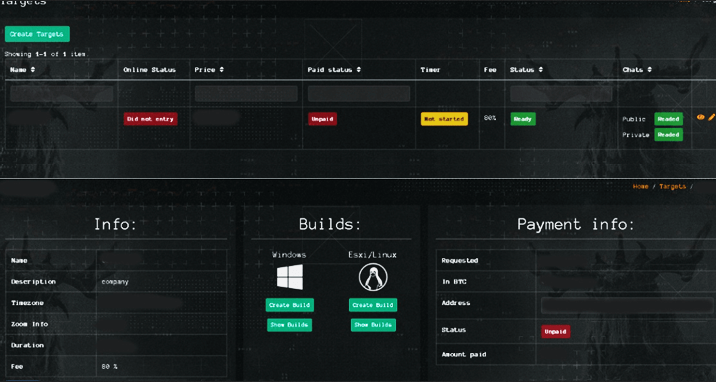

O Group-IB disse que os atores de Qilin também fornecem aos afiliados – que são recrutados para identificar alvos de interesse e encenar os ataques – um painel administrativo para supervisionar efetivamente várias partes de suas operações.

“O grupo de ransomware Qilin tem um painel de afiliados dividido em seções como Targets, Blogs, Stuffers, News, Payments e FAQs para gerenciar e coordenar sua rede de afiliados”, disse o pesquisador de segurança Nikolay Kichatov.

Alvos – Uma seção para configurar notas de resgate, arquivos, diretórios e extensões a serem ignoradas, extensões a serem criptografadas, processos a serem encerrados e o modo de criptografia, entre outros

Blogs – Uma seção para afiliados criarem postagens de blog com informações sobre empresas atacadas que não pagaram o resgate

Stuffers – Uma seção para os agentes de ameaças criarem contas para outros membros da equipe e gerenciarem seus privilégios

Notícias – Uma seção para postar atualizações relacionadas às suas parcerias de ransomware (atualmente em branco)

Pagamentos – Uma seção que contém detalhes da transação, saldos da carteira de afiliados e opções para sacar receitas ilícitas

Perguntas frequentes – Uma seção com informações de suporte e documentação que detalham as etapas para usar o ransomware

“Embora o Qilin ransomware tenha ganhado notoriedade por visar empresas críticas do setor, eles são uma ameaça para organizações em todos os setores”, disse Kichatov.

“Além disso, o programa de afiliados da operadora de ransomware não está apenas adicionando novos membros à sua rede, mas também os está armando com ferramentas, técnicas e até mesmo entrega de serviços atualizadas”.

1 thought on "Qilin Ransomware: afiliados levam para casa 85% dos pagamentos de resgate"

Comments are closed.