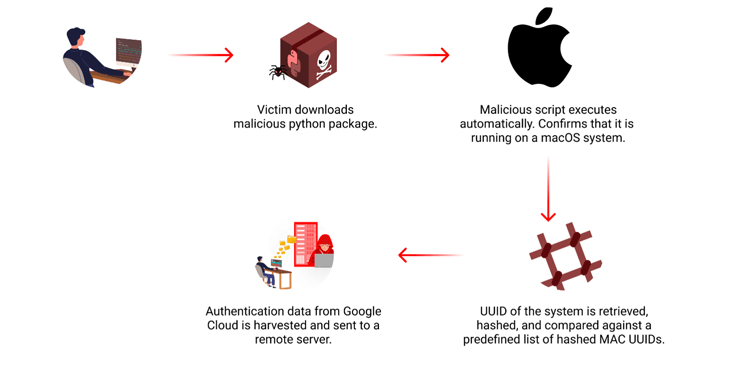

Ciberpesquisadores descobriram um pacote malicioso no repositório Python Package Index (PyPI) que visa sistemas Apple macOS, com o objetivo de roubar credenciais do Google Cloud de um grupo restrito de usuários.

O pacote, denominado “lr-utils-lib”, acumulou 59 downloads antes de ser removido. Ele foi carregado no repositório no início de junho de 2024.

macOS

“O malware utiliza uma lista predefinida de hashes para atacar máquinas macOS específicas e tenta coletar dados de autenticação do Google Cloud”, relatou Yehuda Gelb, pesquisador da Checkmarx, em um relatório divulgado na sexta-feira. “As credenciais coletadas são enviadas para um servidor remoto.”

Um aspecto importante do pacote é que ele primeiro verifica se foi instalado em um sistema macOS e, em seguida, compara o Identificador Universalmente Único (UUID) do sistema com uma lista codificada de 64 hashes.

Se a máquina comprometida estiver entre as especificadas nesse conjunto predefinido, o pacote tentará acessar dois arquivos, application_default_credentials.json e credentials.db, localizados no diretório ~/.config/gcloud, que contêm dados de autenticação do Google Cloud.

As informações capturadas são então transmitidas via HTTP para um servidor remoto em “europe-west2-workload-422915[.]cloudfunctions[.]net”.

A Checkmarx também descobriu um perfil falso no LinkedIn com o nome “Lucid Zenith”, que correspondia ao proprietário do pacote e alegava falsamente ser o CEO da Apex Companies, sugerindo um possível elemento de engenharia social no ataque.

Ainda não se sabe exatamente quem está por trás da campanha. No entanto, ela ocorre mais de dois meses após a empresa de segurança cibernética Phylum ter divulgado detalhes de outro ataque à cadeia de suprimentos envolvendo um pacote Python chamado “requests-darwin-lite”, que também foi descoberto por desencadear suas ações maliciosas após verificar o UUID do host macOS.

Essas campanhas indicam que os agentes de ameaças têm conhecimento prévio dos sistemas macOS que desejam infiltrar e estão se esforçando para garantir que os pacotes maliciosos sejam distribuídos apenas para essas máquinas específicas.

Isso também revela as táticas que agentes maliciosos empregam para distribuir pacotes semelhantes, com o objetivo de enganar os desenvolvedores para que os incorporem em seus aplicativos.

“Embora não esteja claro se esse ataque teve como alvo indivíduos ou empresas, esses tipos de ataques podem impactar significativamente as organizações”, disse Gelb. “Embora o comprometimento inicial geralmente ocorra na máquina de um desenvolvedor individual, as implicações para as empresas podem ser substanciais.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios