O botnet Quad7 (também conhecido como botnet 7777 , botnet xlogin) ganhou atenção pelo uso de roteadores TP-Link comprometidos para conduzir ataques a contas do Microsoft 365.

Essa botnet emprega principalmente técnicas de pulverização de senhas, que envolvem tentar fazer login com uma lista de senhas comuns em muitas contas, em vez de tentar adivinhar senhas individuais para cada conta.

Quad7

Pesquisadores da Sekoia identificaram que os operadores da botnet Quad7 têm atacado ativamente vários roteadores e dispositivos VPN.

Ao monitorar a botnet Quad7, analistas de segurança descobriram um cenário de ameaças em expansão com cinco clusters de *login distintos (alogin, xlogin, axlogin, rlogin, zylogin) visando várias marcas de roteadores, incluindo TP-LINK, Zyxel, Asus, Axentra, D-Link e Netgear.

Operadores de botnet Quad7 comprometendo roteadores

O botnet xlogin, que compromete roteadores TP-Link, utiliza portas TCP 7777 para shells de vinculação com privilégios de root e 11288 para proxies SOCKS5, principalmente para ataques de força bruta do M365.

Foi descoberto que o botnet alogin tinha como alvo roteadores Asus, operando nas portas 63256 (TELNET) e 63260 (SOCKS5), facilitando retransmissões de ataques VPN, SSH e TELNET.

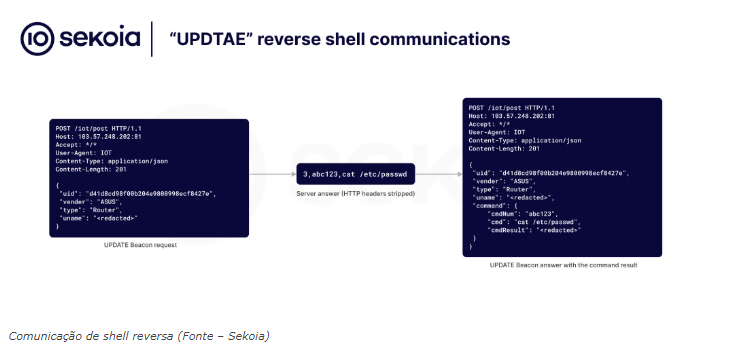

Novos desenvolvimentos incluem os backdoors UPDATE, shells reversos baseados em HTTP para arquiteturas MIPS e ARM, usando libcurl para comunicação com beacons de 30 segundos e um User-Agent “IOT”.

Esses backdoors executam comandos por meio de solicitações JSON POST enquanto atualizam URLs C2 e executam comandos do sistema.

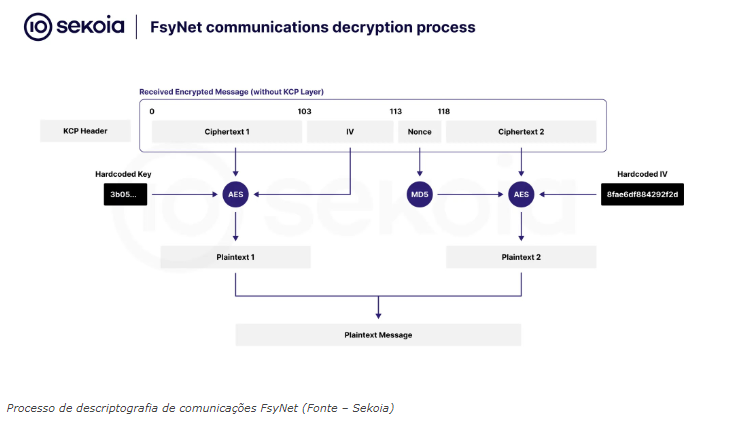

As operadoras também estão testando o FsyNet, um projeto sofisticado que usa o protocolo KCP sobre UDP (porta 9999) para comunicação de baixa latência.

Os componentes do FsyNet (asr_node, node-r-control, node-relay) implementam criptografia multicamadas com chaves e IVs codificados.

Essa evolução de proxies SOCKS abertos para arquiteturas criptografadas de shell reverso ilustra a adaptação do agente de ameaças em direção a uma infraestrutura de ataque mais furtiva e forte.

Pesquisadores encontraram um script de shell chamado “exec.sh” dentro da pasta ASUS que tem como alvo dispositivos de rede como ASUS, D-LINK DIR-610 e Netgear R7000.

Este script baixa e executa arquivos netd e tun.ko configurando regras de firewall.

Enquanto o tun.ko não estava disponível, o netd foi analisado por especialistas, que transformaram dispositivos comprometidos em nós de retransmissão usando o protocolo darknet CJDNS em vez do KCP.

Quando instalado, o netd cria dois arquivos criptografados pelo Salsa20, “netd.dat (configuração)” e “sys.dat (informações do sistema)”, enviando-os ao servidor do invasor.

Além disso, o arquivo netd.dat permite uma conexão UDP segura entre o ORB (dispositivo comprometido) do invasor e seu servidor de comando e controle (C2).

Diferentemente do binário FsyNet anterior, o netd usa portas UDP aleatórias , o que dificulta a detecção de dispositivos comprometidos por meio de varredura.

Essa abordagem faz parte da botnet Quad7, que explora dispositivos de ponta para ataques anônimos e distribuídos, como força bruta de retransmissão.

Os operadores estão evoluindo de erros anteriores para métodos mais sofisticados, incluindo shells reversos HTTP e protocolos seguros, o que complica os esforços de atribuição e detecção.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios