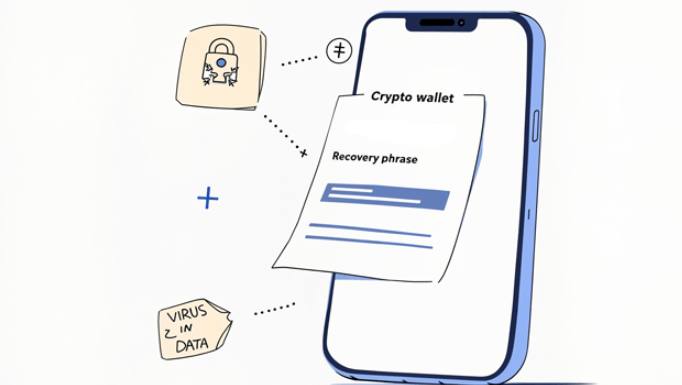

Os ataques exploram um modelo de reconhecimento óptico de caracteres (OCR) para exfiltrar imagens selecionadas contendo frases de recuperação de carteira das bibliotecas de fotos para um servidor de comando e controle (C2), afirmaram os pesquisadores da Kaspersky, Dmitry Kalinin e Sergey Puzan, em um relatório técnico.

O nome SparkCat faz referência a um kit de desenvolvimento de software (SDK) embarcado, que utiliza um componente Java chamado Spark, disfarçado como um módulo de análise. Ainda não está claro se a infecção ocorreu devido a um ataque à cadeia de suprimentos ou se foi inserida intencionalmente pelos próprios desenvolvedores.

Embora esta não seja a primeira vez que um malware para Android com capacidades de OCR seja identificado em circulação, trata-se de um dos primeiros casos em que um ladrão desse tipo foi detectado na App Store da Apple. Estima-se que os aplicativos infectados no Google Play tenham sido baixados mais de 242.000 vezes.

A campanha tem sido considerada ativa desde março de 2024, com os aplicativos sendo distribuídos tanto em lojas de aplicativos oficiais quanto em plataformas não oficiais. Os aplicativos maliciosos se disfarçam como serviços de inteligência artificial (IA), entrega de comida e aplicativos Web3, embora alguns realmente apresentem funcionalidades legítimas.

“O módulo de malware para Android descriptografaria e executaria um plug-in OCR baseado na biblioteca ML Kit do Google, usando-o para reconhecer textos presentes em imagens armazenadas na galeria”, explicou a Kaspersky. “Imagens que correspondiam a palavras-chave recebidas do C2 eram então enviadas ao servidor.”

Da mesma forma, a versão iOS do SparkCat também utiliza a biblioteca ML Kit do Google para OCR, com o objetivo de roubar imagens contendo frases mnemônicas. Um aspecto relevante desse malware é a adoção de um mecanismo de comunicação baseado em Rust para C2, algo raramente visto em aplicativos móveis.

Análises mais detalhadas das palavras-chave utilizadas e das regiões onde os aplicativos foram disponibilizados sugerem que a campanha tem como alvo principal usuários na Europa e na Ásia. Acredita-se que a operação seja conduzida por um agente de ameaça fluente em chinês.

“O que torna esse trojan particularmente perigoso é a ausência de qualquer sinal evidente de um implante malicioso dentro do aplicativo”, destacaram os pesquisadores. “As permissões solicitadas podem parecer necessárias para seu funcionamento principal ou parecer inofensivas à primeira vista.”

A revelação dessa campanha acontece no momento em que a Zimperium zLabs expôs outra operação de malware móvel voltada para proprietários de dispositivos Android na Índia. Esse ataque distribui arquivos APK maliciosos via WhatsApp, disfarçados como aplicativos bancários e governamentais, permitindo que os invasores coletem informações financeiras e dados sensíveis.

A empresa de segurança cibernética informou ter identificado mais de 1.000 aplicativos falsos ligados a essa campanha, na qual os atacantes utilizam cerca de 1.000 números de telefone codificados como canais de exfiltração para mensagens SMS e senhas de uso único (OTPs).

“Diferente dos trojans bancários convencionais, que dependem exclusivamente de servidores de comando e controle (C&C) para roubo de OTPs, essa campanha de malware faz uso de números de telefone ativos para redirecionar mensagens SMS, criando um rastro digital rastreável para que as autoridades possam investigar os responsáveis pelo ataque”, explicou o pesquisador de segurança Aazim Yaswant.

A campanha, denominada FatBoyPanel, teria coletado até o momento cerca de 2,5 GB de dados confidenciais, todos armazenados em endpoints do Firebase acessíveis sem autenticação.

Entre as informações comprometidas estão mensagens SMS de bancos indianos, dados bancários, informações de cartões de crédito e débito, além de identificações emitidas pelo governo pertencentes a aproximadamente 50.000 usuários, a maioria localizada nos estados indianos de Bengala Ocidental, Bihar, Jharkhand, Karnataka e Madhya Pradesh.

Esses incidentes servem como um alerta para a importância de analisar cuidadosamente o código dos aplicativos, incluindo a revisão de avaliações e a verificação da legitimidade dos desenvolvedores, antes de fazer o download — mesmo quando os apps estão disponíveis em lojas oficiais.

Além disso, o caso ocorre em meio ao aumento no número de novas famílias de malware direcionadas ao sistema Apple macOS, com 24 variantes identificadas em 2024, em comparação com 21 no ano anterior, segundo o pesquisador de segurança Patrick Wardle.

Esse cenário acompanha um aumento nos ataques de ladrões de informações, como Poseidon, Atomic e Cthulhu, que têm como alvo específico os usuários do macOS.

“Infostealers que visam macOS frequentemente exploram a estrutura nativa do AppleScript”, afirmaram os pesquisadores da Unidade 42 da Palo Alto Networks, Tom Fakterman, Chen Erlich e Tom Sharon, em um relatório publicado esta semana.

Essa estrutura oferece amplo acesso ao sistema operacional e também facilita a execução por meio de sua sintaxe de linguagem natural. Como esses prompts podem se assemelhar a mensagens legítimas do sistema, agentes de ameaças se aproveitam disso para enganar as vítimas por meio de engenharia social.

+Mais

Firewalls da Palo Alto Networks e SonicWall sob ataque

PF investiga suspeitos de hackear sistemas do CNJ para soltar presos em Goiás

PostGreSQL com 0DAY atinge sistemas em todo mundo