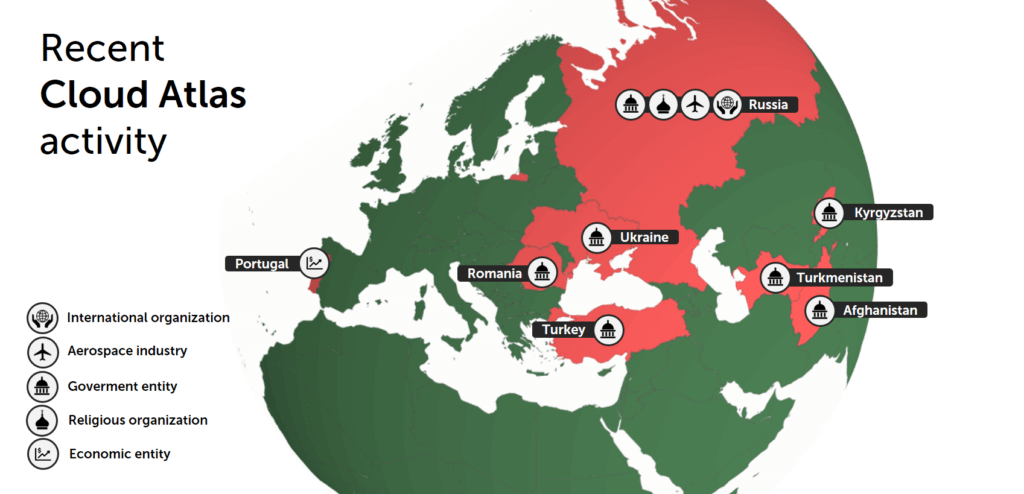

O grupo está ativo desde 2014, de acordo com pesquisa publicada pela Check Point na semana passada, mas desde o início da guerra na Ucrânia tem atacado principalmente “vítimas de alto perfil” na Rússia, Bielo-Rússia, Transnístria (uma região separatista pró-Kremlin da Moldávia) e territórios da Ucrânia anexados pela Rússia, incluindo Crimeia, Lugansk e Donetsk.

Os objetivos do grupo são espionagem e roubo de informações sigilosas, segundo pesquisadores da Positive Technologies. Ainda não está claro quem está por trás do grupo.

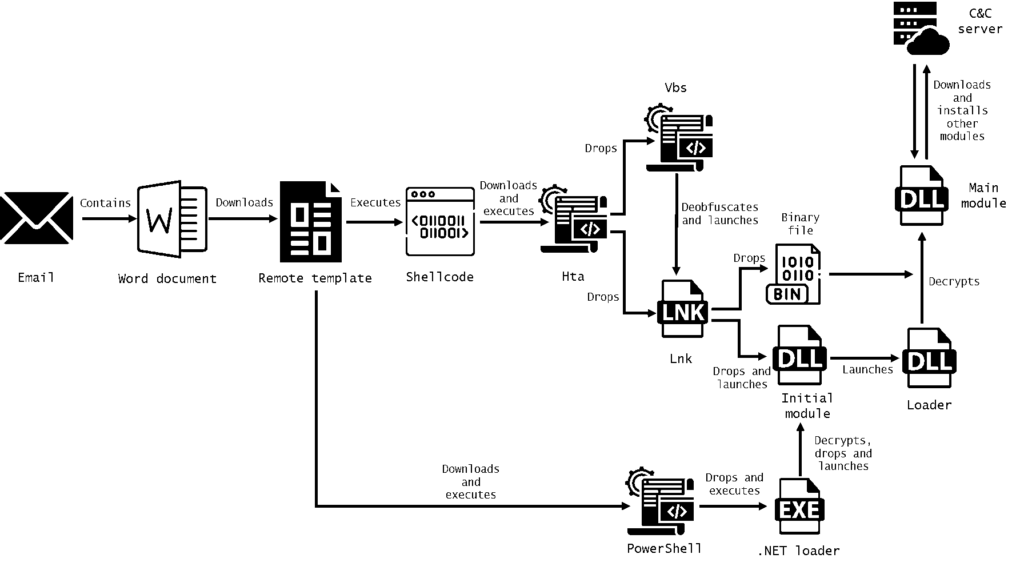

O Cloud Atlas manteve seus métodos “simples, mas eficazes”, que não mudaram com o tempo, de acordo com a Check Point. O grupo usa os chamados ataques de injeção de modelo que abusam dos recursos do Microsoft Word para entregar cargas maliciosas às vítimas. Os documentos geralmente são criados para um alvo específico, o que os torna quase indetectáveis.

Os pesquisadores encontraram evidências de que em junho o grupo realizou várias invasões bem-sucedidas em organizações de língua russa, que foram descobertas somente depois que os invasores já tinham acesso total a toda a rede, incluindo o controlador de domínio.

Como o Cloud Atlas ataca

Antes da guerra na Ucrânia, o Cloud Atlas visava principalmente ministérios, entidades diplomáticas e instalações industriais na Ásia e na Europa, de acordo com a Check Point. Seus alvos também incluíam agências governamentais no Azerbaijão, Turquia e Eslovênia, descobriu a Positive Technologies.

O Cloud Atlas normalmente usa e-mails de phishing com anexos maliciosos para obter acesso inicial ao computador da vítima. Esses documentos são cuidadosamente elaborados para imitar declarações do governo, artigos de mídia, propostas de negócios ou anúncios.

O formato .DOC não pode ser sinalizado como malicioso pelo software antivírus, de acordo com a Positive Technologies, pois o próprio documento contém apenas um link para o modelo com uma exploração. Este modelo é baixado automaticamente do servidor remoto quando o documento é aberto.

Os hackers usam principalmente serviços públicos de e-mail como Yandex, Mail.ru e Outlook.com, mas às vezes eles falsificam domínios existentes de outras organizações nas quais a vítima provavelmente confiará. Por exemplo, durante um dos ataques recentes, os hackers se disfarçaram de escrever em nome do popular meio de comunicação russo Lenta.ru.

A maioria das cartas de phishing está relacionada a questões geopolíticas atuais nos países-alvo. Em março e abril deste ano, por exemplo, o Cloud Atlas mirou na Transnístria em meio a temores de que a Rússia tentasse expandir seu controle sobre o território para atacar a Ucrânia pelo oeste.

Na Bielo-Rússia, o Cloud Atlas visava principalmente as indústrias de transporte e rádio-eletrônica militar e, na Rússia, concentrava-se no setor governamental e nas instalações de energia.

Os invasores controlam de perto quem pode acessar seus anexos maliciosos colocando os alvos na lista de permissões. Para coletar as informações de IP das vítimas, a Cloud Atlas primeiro enviou a eles documentos de reconhecimento, que não continham nenhum arquivo malicioso além das impressões digitais da vítima, de acordo com a Check Point.

Os pesquisadores da Positive Technologies notaram a ausência de qualquer informação publicamente disponível sobre os destinatários, “o que poderia indicar um ataque bem preparado”.

“Prevemos que o grupo continuará operando, aumentando a complexidade de suas ferramentas e técnicas de ataque pelo fato de ter atraído mais uma vez a atenção dos pesquisadores”, disseram.

4 thoughts on “O grupo de ciberespionagem Cloud Atlas tem como alvo a Rússia e seus apoiadores”

Comments are closed.