Pesquisadores de segurança cibernética identificaram um novo trojan de acesso remoto (RAT) para Android chamado BingoMod. Esse malware não só realiza transferências fraudulentas de dinheiro dos dispositivos infectados, mas também os apaga para eliminar vestígios de sua presença.

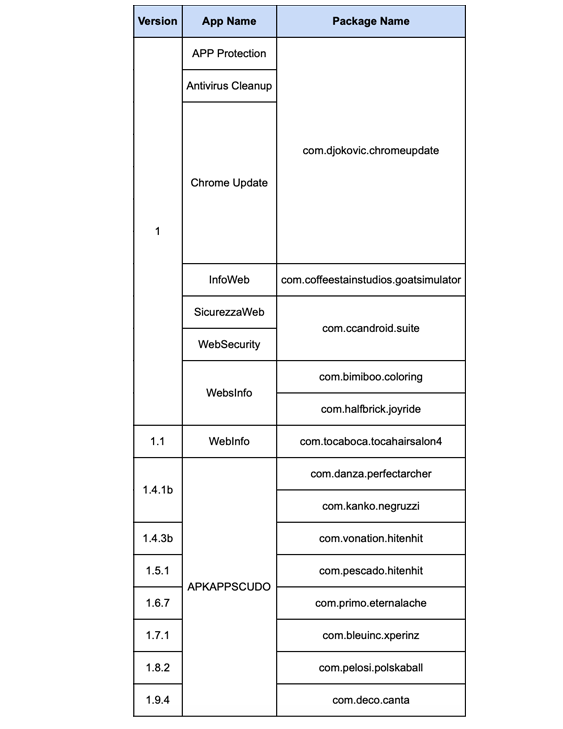

A empresa italiana de segurança cibernética Cleafy, que detectou o RAT no final de maio de 2024, afirmou que o malware está em desenvolvimento ativo. A empresa atribuiu o trojan a um possível grupo de ameaças de língua romena, devido à presença de comentários em romeno no código-fonte das primeiras versões.

BingoMod

“O BingoMod faz parte da geração moderna de RATs móveis, pois seus recursos de acesso remoto permitem que agentes de ameaças (TAs) realizem a tomada de conta (ATO) diretamente do dispositivo infectado, utilizando a técnica de fraude no dispositivo (ODF)”, explicaram os pesquisadores Alessandro Strino e Simone Mattia.

Vale destacar que essa técnica já foi observada em outros trojans bancários para Android, como Medusa (também conhecido como TangleBot), Copybara e TeaBot (também conhecido como Anatsa).

Assim como o BRATA, o BingoMod se distingue por empregar um mecanismo de autodestruição, projetado para eliminar qualquer evidência de transferências fraudulentas no dispositivo infectado, dificultando a análise forense. Embora essa funcionalidade esteja limitada ao armazenamento externo do dispositivo, suspeita-se que os recursos de acesso remoto possam ser utilizados para iniciar uma redefinição completa de fábrica.

Alguns dos aplicativos identificados se disfarçam como ferramentas antivírus ou como uma atualização para o Google Chrome. Após a instalação, o aplicativo solicita que o usuário conceda permissões de serviços de acessibilidade, que são então utilizadas para realizar ações maliciosas.

Essas ações incluem a execução da carga principal e o bloqueio da tela principal do usuário, permitindo a coleta de informações do dispositivo, que são enviadas para um servidor controlado pelo invasor. Além disso, o aplicativo explora a API de serviços de acessibilidade para roubar informações confidenciais exibidas na tela, como credenciais e saldos de contas bancárias, além de se conceder permissão para interceptar mensagens SMS.

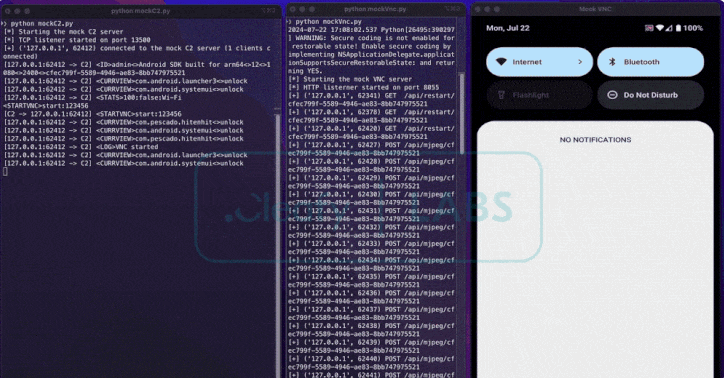

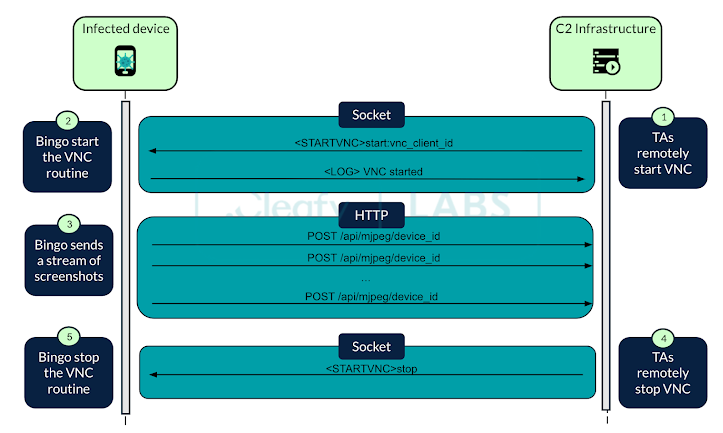

Para realizar transferências de dinheiro diretamente de dispositivos comprometidos, o BingoMod estabelece uma conexão via soquete com a infraestrutura de comando e controle (C2), recebendo até 40 comandos remotamente. Isso inclui a captura de tela usando a API de projeção de mídia do Android e a interação em tempo real com o dispositivo.

A técnica de fraude no dispositivo (ODF) requer a presença de um operador ao vivo para realizar transferências de dinheiro de até €15.000 (~US$16.100) por transação, em vez de utilizar um Sistema de Transferência Automatizada (ATS) para fraudes financeiras em grande escala.

Outro ponto importante é o foco do agente de ameaças em evitar a detecção, utilizando técnicas de ofuscação de código e a capacidade de desinstalar aplicativos arbitrários do dispositivo comprometido. Isso sugere que os autores do malware priorizam a simplicidade sobre funcionalidades avançadas.

“Além do controle de tela em tempo real, o malware também possui capacidades de phishing por meio de ataques de sobreposição e notificações falsas”, explicaram os pesquisadores. “Diferentemente de outros ataques de overlay, que são acionados quando aplicativos específicos são abertos, esses são iniciados diretamente pelo operador do malware.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios