Pesquisadores de segurança cibernética descobriram um novo ladrão de informações projetado para ter como alvo hosts macOS da Apple e coletar uma ampla gama de informações, ressaltando como os cibercriminosos estão cada vez mais mirando o sistema operacional.

Cthulhu Stelar

Apelidado de Cthulhu Stealer, o malware está disponível em um modelo de malware como serviço (MaaS) por US$ 500 por mês a partir do final de 2023. Ele é capaz de atingir arquiteturas x86_64 e Arm.

“Cthulhu Stealer é uma imagem de disco da Apple (DMG) que é empacotada com dois binários, dependendo da arquitetura”, disse a pesquisadora da Cato Security, Tara Gould . “O malware é escrito em Golang e se disfarça como software legítimo.”

Alguns dos programas de software que ele imita incluem CleanMyMac, Grand Theft Auto IV e Adobe GenP, o último dos quais é uma ferramenta de código aberto que corrige aplicativos da Adobe para ignorar o serviço Creative Cloud e ativá-los sem uma chave serial.

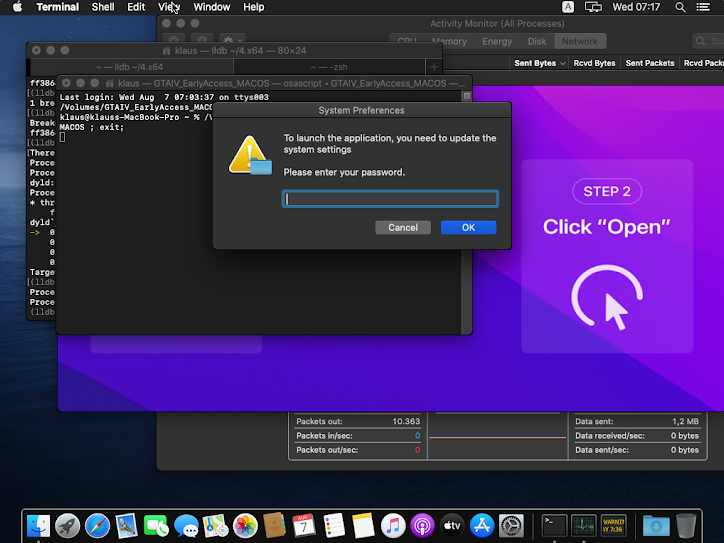

Usuários que acabam iniciando o arquivo não assinado após permitir explicitamente que ele seja executado – ou seja, ignorando as proteções do Gatekeeper – são solicitados a digitar sua senha do sistema, uma técnica baseada em osascript que foi adotada pelo Atomic Stealer, Cuckoo, MacStealer e Banshee Stealer.

Na próxima etapa, um segundo prompt é apresentado para inserir a senha do MetaMask. O Cthulhu Stealer também foi projetado para coletar informações do sistema e despejar senhas do iCloud Keychain usando uma ferramenta de código aberto chamada Chainbreaker .

Os dados roubados, que também incluem cookies do navegador e informações da conta do Telegram, são compactados e armazenados em um arquivo ZIP, depois são exfiltrados para um servidor de comando e controle (C2).

“A principal funcionalidade do Cthulhu Stealer é roubar credenciais e carteiras de criptomoedas de várias lojas, incluindo contas de jogos”, disse Gould.

“A funcionalidade e os recursos do Cthulhu Stealer são muito semelhantes ao Atomic Stealer , indicando que o desenvolvedor do Cthulhu Stealer provavelmente pegou o Atomic Stealer e modificou o código. O uso do osascript para solicitar a senha do usuário é semelhante no Atomic Stealer e no Cthulhu, incluindo até mesmo os mesmos erros de ortografia.”

Dizem que os autores da ameaça por trás do malware não estão mais ativos, em parte devido a disputas sobre pagamentos que levaram a acusações de golpe de saída por afiliados, resultando no banimento permanente do desenvolvedor principal de um mercado de crimes cibernéticos usado para anunciar o ladrão.

Cthulhu Stealer não é particularmente sofisticado e carece de técnicas anti-análise que lhe permitam operar furtivamente. Também é carente de qualquer recurso de destaque que o distinga de outras ofertas similares no underground.

Embora as ameaças ao macOS sejam muito menos prevalentes do que ao Windows e ao Linux, os usuários são aconselhados a baixar software apenas de fontes confiáveis, evitar instalar aplicativos não verificados e manter seus sistemas atualizados com as últimas atualizações de segurança.

O aumento de malware no macOS não passou despercebido pela Apple, que, no início deste mês, anunciou uma atualização para sua próxima versão do sistema operacional, cujo objetivo é aumentar a fricção ao tentar abrir software que não esteja assinado corretamente ou autenticado.

“No macOS Sequoia, os usuários não poderão mais pressionar Control e clicar para anular o Gatekeeper ao abrir software que não esteja assinado corretamente ou autenticado”, disse a Apple . “Eles precisarão visitar Configurações do Sistema > Privacidade e Segurança para revisar as informações de segurança do software antes de permitir que ele seja executado.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios