O Emansrepo é um infostealer do Python que foi descoberto pelo FortiGuard Labs em agosto de 2024 e foi disseminado por meio de e-mails de phishing contendo ordens de compra e faturas falsas.

Emansrepo

Ele iniciou sua operação em novembro de 2023, onde o Emansrepo recupera dados exfiltrados consistindo de diretórios dos navegadores das vítimas e certos diretórios de arquivos, os agrupa em um arquivo zip e os envia para o e-mail do invasor.

Pesquisadores de segurança cibernética da Fortinet identificaram recentemente que o novo malware Emansrepo estava usando arquivos HTML como arma para atacar usuários do Windows.

Malware Emansrepo armando arquivos HTML

Além disso, foi possível atingir usuários não Python distribuindo o malware criado com o PyInstaller e também por meio de redirecionamento anexado para downloads em HTML.

No entanto, entre julho e agosto de 2024, a cadeia de ataque mudou, e o estágio do Emansrepo usa um conjunto de etapas de ataque envolvendo download pré-Emansrepo e uso de e-mail lateral para diferentes arquivos de dados roubados.

Nesta campanha em particular, pode-se observar que há uma evolução acentuada no que diz respeito ao fluxo de ataques, bem como aos meios utilizados na extração de dados.

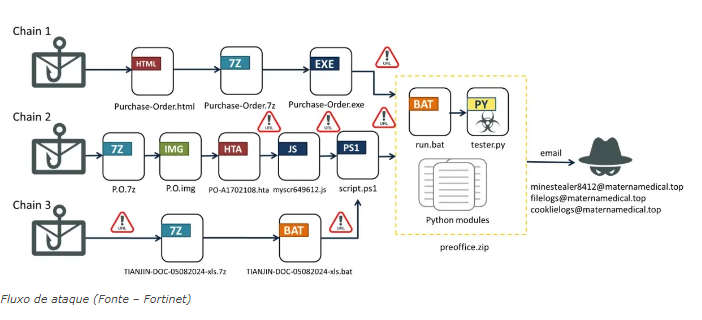

O anexo contém um dropper multiestágio complexo que depende de três cadeias de infecção. A cadeia 1 engana o usuário para uma página de download falsa do arquivo 7z contendo um executável compilado pelo AutoIT (Purchase-Order.exe) conforme ele é entregue.

Em seguida, esse executável busca e extrai o preoffice.zip, que inclui alguns módulos Python junto com o script malicioso tester.py, que rouba informações, disse Forinet .

A Cadeia 2 usa um arquivo HTA com Javascript integrado que é usado para obter e executar um script do PowerShell, o script.ps1, que também extrai o preoffice.zip e executa o Emansrepo com o run.bat.

A cadeia 3 começa com um arquivo em lote obscurecido pelo BatchShield obtido do e-mail de phishing que contém script.ps1 no PowerShell com a finalidade de baixar e executar o script.

O aspecto de conexão de todas essas cadeias é o uso de malware escrito em Python para exfiltração de dados.

O infostealer do Emansrepo opera em três fases:

- Coleta de dados de usuários, credenciais de login, informações de cartão de crédito, histórico de downloads/web, dados de preenchimento automático e pequenos arquivos de texto (<0,2 MB) de diretórios importantes.

- Extração de PDFs (<0,1 MB), compactação de extensões de navegador, carteiras de criptomoedas e dados de plataformas de jogos.

- Exfiltrando cookies do navegador. Ele usa pastas temporárias para armazenamento de dados, excluindo-os após a exfiltração.

O malware evoluiu de uma variante baseada em Prysmax (hash: e346f6b36569d7b8c52a55403a6b78ae0ed15c0aaae4011490404bdb04ff28e5) para uma versão mais sofisticada (hash: ae2a5a02d0ef173b1d38a26c5a88b796f4ee2e8f36ee00931c468cd496fb2b5a) entre novembro e dezembro de 2023.

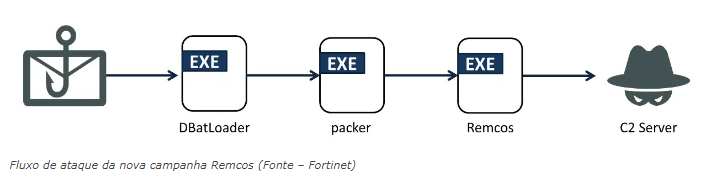

Uma campanha conectada faz uso do Remcos, que é distribuído utilizando o DBatLoader como phishing.

Mesmo essa amostra compacta de Remcos pode ser classificada como um ataque, e essa transformação dos vetores de ataque enfatiza a necessidade crítica de medidas robustas de segurança cibernética.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios