Usuários de dispositivos Android na Coreia do Sul se tornaram alvos de uma nova campanha de malware móvel que oferece um novo tipo de ameaça chamada SpyAgent .

SpyAgent

O malware “tem como alvo chaves mnemônicas ao escanear imagens em seu dispositivo que possam contê-las”, disse o pesquisador SangRyol Ryu do McAfee Labs em uma análise, acrescentando que o escopo da pegada de segmentação foi ampliado para incluir o Reino Unido.

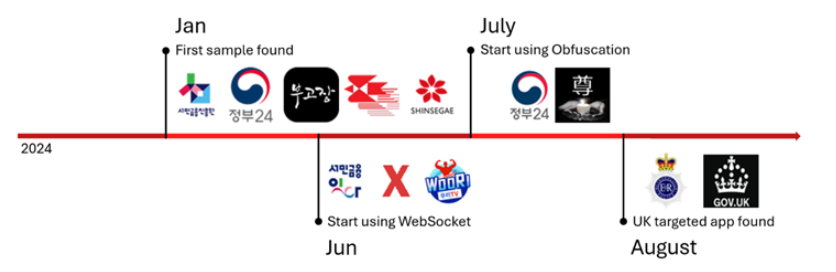

A campanha faz uso de aplicativos Android falsos que são disfarçados como aplicativos bancários, governamentais, de streaming e utilitários aparentemente legítimos, em uma tentativa de enganar os usuários para instalá-los. Cerca de 280 aplicativos falsos foram detectados desde o início do ano.

Tudo começa com mensagens SMS contendo links com armadilhas que incitam os usuários a baixar os aplicativos em questão na forma de arquivos APK hospedados em sites enganosos. Uma vez instalados, eles são projetados para solicitar permissões intrusivas para coletar dados dos dispositivos.

Isso inclui contatos, mensagens SMS, fotos e outras informações do dispositivo, que são então exfiltradas para um servidor externo sob o controle do agente da ameaça.

O recurso mais notável é sua capacidade de aproveitar o reconhecimento óptico de caracteres (OCR) para roubar chaves mnemônicas, que se referem a uma frase de recuperação ou semente que permite aos usuários recuperar o acesso às suas carteiras de criptomoedas.

O acesso não autorizado às chaves mnemônicas poderia, portanto, permitir que os cibercriminosos assumissem o controle das carteiras das vítimas e desviassem todos os fundos armazenados nelas.

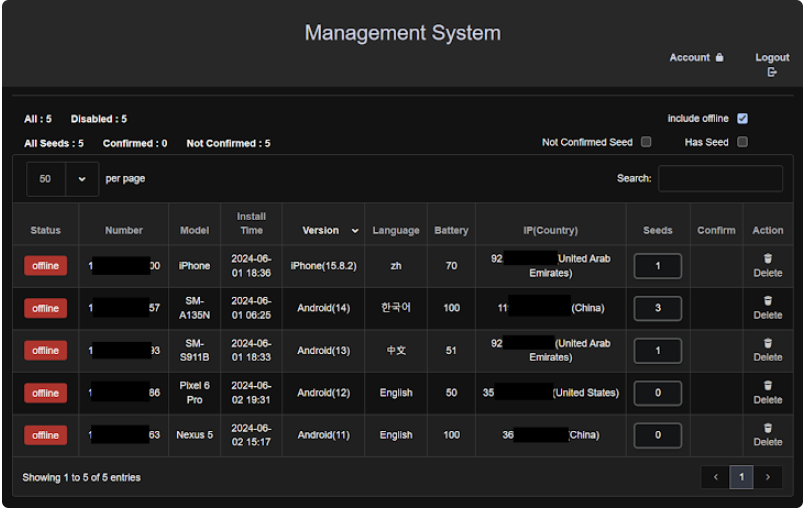

O McAfee Labs disse que a infraestrutura de comando e controle (C2) sofreu graves falhas de segurança que não apenas permitiram a navegação até o diretório raiz do site sem autenticação, mas também deixaram expostos os dados coletados pelas vítimas.

O servidor também hospeda um painel de administrador que atua como um balcão único para comandar remotamente os dispositivos infectados. A presença de um dispositivo Apple iPhone executando iOS 15.8.2 com idioma do sistema definido como chinês simplificado (“zh”) no painel é um sinal de que ele também pode estar mirando usuários iOS.

“Originalmente, o malware se comunicava com seu servidor de comando e controle (C2) por meio de solicitações HTTP simples”, disse Ryu. “Embora esse método fosse eficaz, também era relativamente fácil para as ferramentas de segurança rastrearem e bloquearem.”

“Em uma mudança tática significativa, o malware agora adotou conexões WebSocket para suas comunicações. Esta atualização permite interações bidirecionais mais eficientes e em tempo real com o servidor C2 e ajuda a evitar a detecção por ferramentas tradicionais de monitoramento de rede baseadas em HTTP.”

O desenvolvimento ocorre um pouco mais de um mês após o Group-IB expor outro trojan de acesso remoto (RAT) do Android, conhecido como CraxsRAT, que tem como alvo usuários bancários na Malásia desde pelo menos fevereiro de 2024 usando sites de phishing. Vale ressaltar que campanhas do CraxsRAT também foram descobertas anteriormente tendo como alvo Cingapura até abril de 2023.

“CraxsRAT é uma família de malware notória do Android Remote Administration Tools (RAT) que oferece controle remoto de dispositivos e recursos de spyware, incluindo registro de teclas, execução de gestos, gravação de câmeras, telas e chamadas”, disse a empresa de Cingapura .

“Vítimas que baixaram aplicativos contendo o malware CraxsRAT para Android sofrerão vazamento de credenciais e retirada de fundos ilegítima.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios