Pesquisadores de segurança cibernética descobriram uma nova variante do botnet Gafgyt que tem como alvo máquinas com senhas SSH fracas para minerar criptomoedas em instâncias comprometidas usando seu poder computacional de GPU.

Isso indica que a “botnet de IoT está mirando em servidores mais robustos executados em ambientes nativos da nuvem”, disse o pesquisador da Aqua Security, Assaf Morag , em uma análise na quarta-feira.

Gafgyt

Gafgyt (também conhecido como BASHLITE, Lizkebab e Torlus), conhecido por estar ativo na natureza desde 2014, tem um histórico de exploração de credenciais fracas ou padrão para obter controle de dispositivos como roteadores, câmeras e gravadores de vídeo digitais (DVRs). Ele também é capaz de aproveitar falhas de segurança conhecidas em dispositivos Dasan, Huawei, Realtek, SonicWall e Zyxel.

Os dispositivos infectados são encurralados em uma botnet capaz de lançar ataques de negação de serviço distribuído (DDoS) contra alvos de interesse. Há evidências que sugerem que Gafgyt e Necro são operados por um grupo de ameaças chamado Keksec , que também é rastreado como Kek Security e FreakOut.

Botnets de IoT como Gafgyt estão em constante evolução para adicionar novos recursos, com variantes detectadas em 2021 usando a rede TOR para camuflar a atividade maliciosa, bem como pegar emprestado alguns módulos do código-fonte vazado do Mirai. Vale a pena notar que o código-fonte do Gafgyt vazou online no início de 2015, alimentando ainda mais o surgimento de novas versões e adaptações.

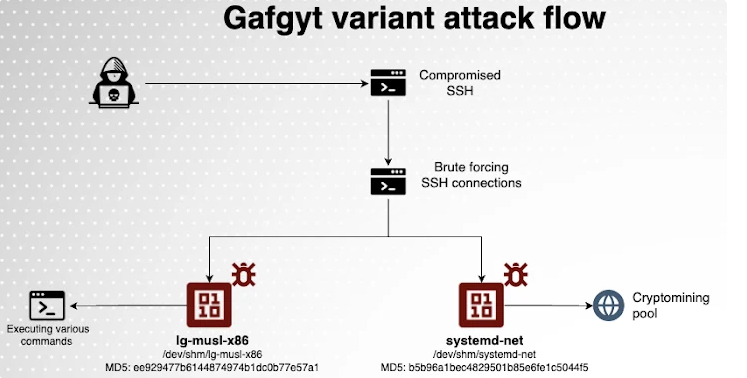

As cadeias de ataque mais recentes envolvem força bruta em servidores SSH com senhas fracas para implantar cargas úteis de próximo estágio para facilitar um ataque de mineração de criptomoedas usando “systemd-net”, mas não antes de encerrar o malware concorrente que já está em execução no host comprometido.

Ele também executa um módulo de worming, um scanner SSH baseado em Go chamado ld-musl-x86, que é responsável por escanear a internet em busca de servidores mal protegidos e propagar o malware para outros sistemas, expandindo efetivamente a escala da botnet. Isso compreende SSH, Telnet e credenciais relacionadas a servidores de jogos e ambientes de nuvem como AWS, Azure e Hadoop.

“O criptominerador em uso é o XMRig, um minerador de criptomoeda Monero”, disse Morag. “No entanto, neste caso, o agente da ameaça está tentando executar um criptominerador usando os sinalizadores –opencl e –cuda, que alavancam o poder computacional da GPU e da GPU Nvidia.”

“Isso, combinado com o fato de que o impacto primário do agente de ameaça é a mineração de criptomoedas em vez de ataques DDoS, apoia nossa alegação de que essa variante difere das anteriores. Ela tem como objetivo atingir ambientes nativos da nuvem com fortes capacidades de CPU e GPU.”

Dados coletados pela consulta ao Shodan mostram que há mais de 30 milhões de servidores SSH acessíveis publicamente, tornando essencial que os usuários tomem medidas para proteger as instâncias contra ataques de força bruta e possível exploração.

Fontes: The hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios