Novas variantes de um malware bancário chamado Grandoreiro foram descobertas adotando novas táticas em um esforço para contornar medidas antifraude, indicando que o software malicioso continua sendo desenvolvido ativamente, apesar dos esforços das autoridades para reprimir a operação.

Grandoreiro

“Apenas parte dessa gangue foi presa: os operadores restantes por trás do Grandoreiro continuam atacando usuários em todo o mundo, desenvolvendo novos malwares e estabelecendo nova infraestrutura”, disse a Kaspersky em uma análise publicada na terça-feira.

Alguns dos outros truques recentemente incorporados incluem o uso de um algoritmo de geração de domínio (DGA) para comunicações de comando e controle (C2), criptografia de roubo de texto cifrado ( CTS ) e rastreamento de mouse. Também são observadas “versões locais mais leves” que são focadas especificamente em atingir clientes bancários no México.

Grandoreiro , ativo desde 2016, evoluiu consistentemente ao longo do tempo, fazendo esforços para permanecer indetectável, ao mesmo tempo em que ampliou seu escopo geográfico para a América Latina e Europa. Ele é capaz de roubar credenciais de 1.700 instituições financeiras, localizadas em 45 países e territórios.

Dizem que ele opera sob o modelo de malware como serviço (MaaS), embora evidências indiquem que ele é oferecido apenas a determinados criminosos cibernéticos e parceiros confiáveis.

Um dos acontecimentos mais significativos deste ano em relação ao Grandoreiro são as prisões de alguns membros do grupo, um evento que levou à fragmentação da base de código Delphi do malware.

“Essa descoberta é apoiada pela existência de duas bases de código distintas em campanhas simultâneas: amostras mais recentes com código atualizado e amostras mais antigas que dependem da base de código legada, agora visando apenas usuários no México — clientes de cerca de 30 bancos”, disse Kaspersky.

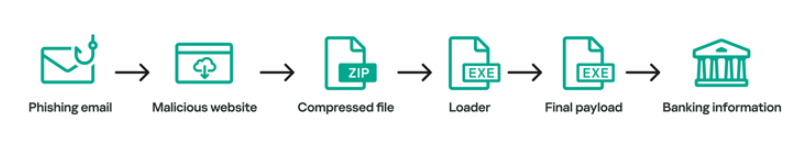

O Grandoreiro é distribuído principalmente por meio de um e-mail de phishing e, em menor extensão, por meio de anúncios maliciosos exibidos no Google. O primeiro estágio é um arquivo ZIP, que, por sua vez, contém um arquivo legítimo e um carregador MSI responsável por baixar e iniciar o malware.

Foi descoberto que campanhas observadas em 2023 aproveitam executáveis portáteis extremamente grandes com um tamanho de arquivo de 390 MB, disfarçando-se como drivers AMD External Data SSD para ignorar sandboxes e passar despercebidos.

O malware bancário vem equipado com recursos para coletar informações do host e dados de localização do endereço IP. Ele também extrai o nome de usuário e verifica se ele contém as strings “John” ou “WORK” e, se sim, interrompe sua execução.

“O Grandeiro busca soluções anti-malware como AVAST, Bitdefender, Nod32, Kaspersky, McAfee, Windows Defender, Sophos, Virus Free, Adaware, Symantec, Tencent, Avira, ActiveScan e CrowdStrike”, disse a empresa. “Ele também busca softwares de segurança bancária, como Topaz OFD e Trusteer.”

Outra função notável do malware é verificar a presença de certos navegadores da web, clientes de e-mail, VPN e aplicativos de armazenamento em nuvem no sistema e monitorar a atividade do usuário nesses aplicativos. Além disso, ele pode atuar como um clipper para redirecionar transações de criptomoeda para carteiras sob o controle do agente da ameaça.

Novas cadeias de ataque detectadas após as prisões deste ano incluem uma barreira CAPTCHA antes da execução da carga principal como uma forma de contornar a análise automática.

A versão mais recente do Grandoreiro também recebeu atualizações significativas, incluindo a capacidade de autoatualização, registrar pressionamentos de tecla, selecionar o país para listar vítimas, detectar soluções de segurança bancária, usar o Outlook para enviar e-mails de spam e monitorar e-mails do Outlook para palavras-chave específicas.

Ele também é equipado para capturar movimentos do mouse, sinalizando uma tentativa de imitar o comportamento do usuário e enganar os sistemas antifraude para que identifiquem a atividade como legítima.

“Esta descoberta destaca a evolução contínua de malware como o Grandoreiro, onde os invasores estão cada vez mais incorporando táticas projetadas para combater soluções de segurança modernas que dependem de biometria comportamental e aprendizado de máquina”, disseram os pesquisadores.

Uma vez que as credenciais são obtidas, os agentes da ameaça sacam os fundos para contas pertencentes a mulas de dinheiro locais por meio de aplicativos de transferência, criptomoeda ou vales-presente, ou um caixa eletrônico. As mulas são identificadas usando canais do Telegram, pagando a elas de US$ 200 a US$ 500 por dia.

O acesso remoto à máquina da vítima é facilitado usando uma ferramenta baseada em Delphi chamada Operator, que exibe uma lista de vítimas sempre que elas começam a navegar no site de uma instituição financeira visada.

“Os agentes de ameaças por trás do malware bancário Grandoreiro estão continuamente evoluindo suas táticas e malware para realizar ataques com sucesso contra seus alvos e escapar das soluções de segurança”, disse a Kaspersky.

“Os trojans bancários brasileiros já são uma ameaça internacional; eles estão preenchendo as lacunas deixadas por gangues do Leste Europeu que migraram para o ransomware.”

O desenvolvimento ocorre semanas após a empresa mexicana de segurança cibernética Scitum alertar sobre uma nova campanha chamada Gecko Assault , que envolve a distribuição de duas famílias diferentes de malware bancário, Mispadu e Mekotio, para atingir usuários do Windows na região da América Latina (LATAM).

Usuários da América Latina, principalmente no Brasil, também foram alvos de outro trojan bancário, codinome Silver Oryx Blade, cujo objetivo é roubar informações financeiras confidenciais quando acessam sites bancários em seus navegadores.

“Silver Oryx Blade pode roubar informações bancárias de todos os tipos de usuários, incluindo funcionários de organizações”, observou Scitum . “Além disso, ele tem capacidades de execução de comando.”

“O método de distribuição desse trojan se dá por meio de e-mails de phishing (direcionados a usuários brasileiros) que usam pretextos como supostos bônus salariais, transferências PIX e avisos fiscais, se passando por departamentos financeiros de RH e Ministério da Fazenda do Brasil.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Hackers usam técnicas sofisticada para rastrear vítimas no e-mail