Pesquisadores de segurança cibernética identificaram uma nova variante Linux de uma cepa de ransomware chamada Play (também conhecida como Balloonfly e PlayCrypt), projetada para atacar ambientes VMware ESXi.

“Esse desenvolvimento indica que o grupo pode estar ampliando seus ataques para a plataforma Linux, resultando em um maior número de vítimas e em negociações de resgate mais bem-sucedidas”, afirmaram pesquisadores da Trend Micro em um relatório publicado na sexta-feira.

Play Ransomware

O Play, que surgiu em junho de 2022, é conhecido por suas táticas de dupla extorsão, criptografando sistemas após a exfiltração de dados confidenciais e exigindo pagamento em troca de uma chave de descriptografia. De acordo com estimativas divulgadas pela Austrália e pelos EUA, cerca de 300 organizações foram vítimas desse grupo de ransomware até outubro de 2023.

Estatísticas compartilhadas pela Trend Micro para os primeiros sete meses de 2024 mostram que os EUA são o país com o maior número de vítimas, seguidos por Canadá, Alemanha, Reino Unido e Holanda.

Manufatura, serviços profissionais, construção, TI, varejo, serviços financeiros, transporte, mídia, serviços jurídicos e imobiliário são alguns dos principais setores afetados pelo ransomware Play durante esse período.

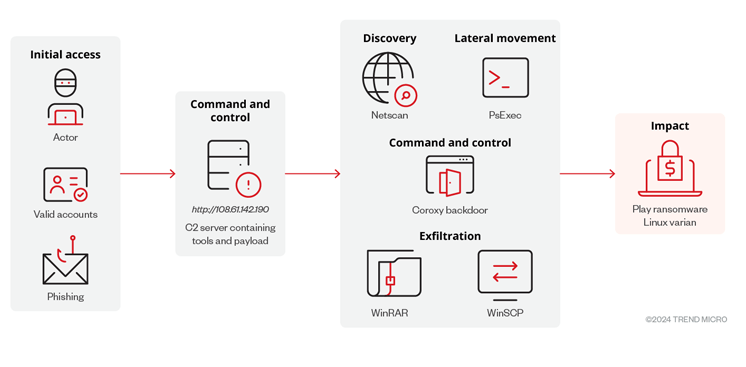

A análise da empresa de segurança cibernética sobre uma variante Linux do Play vem de um arquivo RAR hospedado em um endereço IP (108.61.142[.]190), que também contém outras ferramentas identificadas como utilizadas em ataques anteriores, como PsExec, NetScan, WinSCP, WinRAR e o backdoor Coroxy.

“Embora nenhuma infecção real tenha sido observada, o servidor de comando e controle (C&C) hospeda as ferramentas comuns que o ransomware Play usa atualmente em seus ataques”, disse a empresa. “Isso pode indicar que a variante Linux pode empregar táticas, técnicas e procedimentos (TTPs) semelhantes.”

A amostra de ransomware, ao ser executada, verifica se está em um ambiente ESXi antes de prosseguir com a criptografia de arquivos de máquina virtual (VM), incluindo disco de VM, configuração e arquivos de metadados, anexando a extensão “.PLAY” a eles. Uma nota de resgate é então colocada no diretório raiz.

Análises mais aprofundadas determinaram que o grupo de ransomware Play provavelmente está usando os serviços e a infraestrutura vendidos pela Prolific Puma, que oferece um serviço ilícito de encurtamento de links para outros criminosos cibernéticos, ajudando-os a evitar a detecção enquanto distribuem malware.

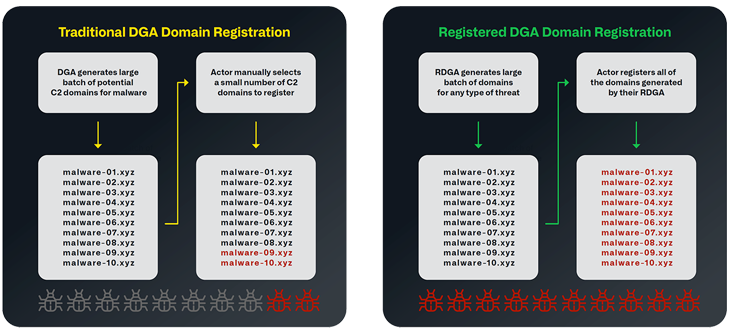

Especificamente, ele utiliza um algoritmo de geração de domínio registrado (RDGA) para criar novos nomes de domínio, um mecanismo programático que está sendo cada vez mais empregado por vários agentes de ameaças, incluindo VexTrio Viper e Revolver Rabbit, para a propagação de phishing, spam e malware.

Por exemplo, acredita-se que o Revolver Rabbit tenha registrado mais de 500.000 domínios no domínio de nível superior (TLD) “.bond” a um custo aproximado de mais de US$ 1 milhão, utilizando-os como servidores C2 ativos e de distração para o malware ladrão XLoader (também conhecido como FormBook).

“O padrão RDGA mais comum usado por esse ator é uma série de uma ou mais palavras de dicionário seguidas por um número de cinco dígitos, com cada palavra ou número separado por um traço”, observou a Infoblox em uma análise recente. “Às vezes, o ator usa códigos de país ISO 3166-1, nomes completos de países ou números correspondentes a anos em vez de palavras de dicionário.”

Os RDGAs são muito mais difíceis de detectar e defender do que os DGAs tradicionais, pois permitem que os agentes de ameaças gerem muitos nomes de domínio para registrá-los para uso — todos de uma vez ou ao longo do tempo — em sua infraestrutura criminosa.

“Em um RDGA, o algoritmo é um segredo mantido pelo agente da ameaça, e eles registram todos os nomes de domínio”, disse a Infoblox. “Em um DGA tradicional, o malware contém um algoritmo que pode ser descoberto, e a maioria dos nomes de domínio não será registrada. Enquanto os DGAs são usados exclusivamente para conexão a um controlador de malware, os RDGAs são usados para uma ampla gama de atividades maliciosas.”

As últimas descobertas indicam uma possível colaboração entre duas entidades cibercriminosas, sugerindo que os agentes do ransomware Play estão tomando medidas para contornar os protocolos de segurança por meio dos serviços da Prolific Puma.

“Os ambientes ESXi são alvos de alto valor para ataques de ransomware devido ao seu papel crítico nas operações comerciais”, concluiu a Trend Micro. “A eficiência de criptografar várias VMs simultaneamente e os dados valiosos que elas contêm elevam ainda mais sua lucratividade para os criminosos cibernéticos.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios