Pesquisadores de segurança cibernética revelaram detalhes sobre uma campanha de phishing em andamento que utiliza temas de recrutamento e trabalho como iscas para distribuir um backdoor baseado em Windows chamado WARMCOOKIE.

“WARMCOOKIE parece ser uma ferramenta inicial de backdoor usada para comprometer redes de vítimas e implantar cargas adicionais”, explicou Daniel Stepanic, pesquisador do Elastic Security Labs, em uma nova análise. “Cada amostra é compilada com um endereço IP de comando e controle codificado e uma chave RC4.”

Backdoor

O backdoor possui funcionalidades que permitem obter impressões digitais das máquinas infectadas, capturar capturas de tela e instalar programas maliciosos adicionais. A empresa monitora essa atividade sob o nome REF6127.

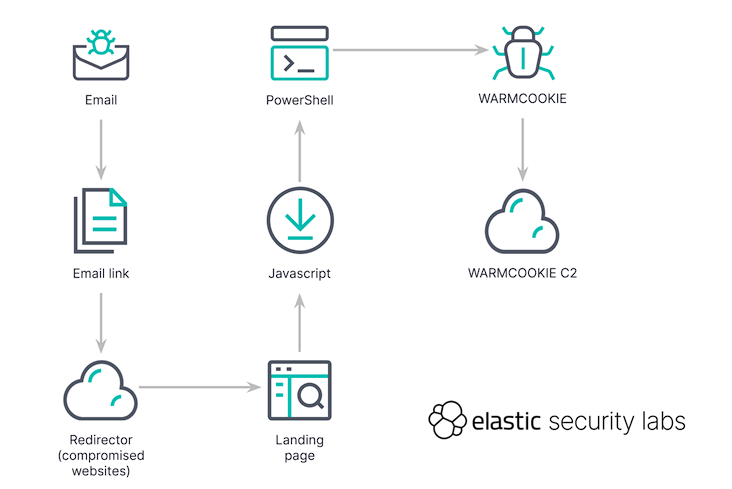

Desde o final de abril, as cadeias de ataques observadas incluem o envio de e-mails que parecem ser de empresas de recrutamento como Hays, Michael Page e PageGroup, incentivando os destinatários a clicar em um link incorporado para visualizar detalhes sobre uma oportunidade de emprego.

Os usuários que clicam no link são direcionados a baixar um documento após resolver um desafio CAPTCHA, momento em que um arquivo JavaScript (“Update_23_04_2024_5689382.js”) é baixado.

“Este script ofuscado executa o PowerShell, iniciando a primeira fase do carregamento do WARMCOOKIE”, explicou a Elastic. “O script PowerShell aproveita o Background Intelligent Transfer Service (BITS) para baixar o WARMCOOKIE.”

Um componente crucial da campanha é o uso de infraestrutura comprometida para hospedar o URL inicial de phishing, que redireciona as vítimas para a página de destino apropriada.

Uma DLL do Windows, WARMCOOKIE, segue um processo em duas etapas que permite estabelecer persistência por meio de uma tarefa agendada e iniciar sua funcionalidade principal, mas somente após realizar várias verificações anti-análise para evitar detecção.

O backdoor foi projetado para coletar informações sobre o host infectado de maneira semelhante a um artefato usado em uma campanha anterior, codinome Resident, que visava organizações industriais, comerciais e de saúde.

Ele também suporta comandos para ler e gravar arquivos, executar comandos via cmd.exe, buscar a lista de aplicativos instalados e capturar capturas de tela.

“WARMCOOKIE é um backdoor recém-descoberto que está ganhando popularidade e sendo usado em campanhas direcionadas a usuários em todo o mundo”, afirmou a Elastic.

A divulgação coincide com um relatório do Trustwave SpiderLabs que detalha uma sofisticada campanha de phishing usando iscas relacionadas a faturas e aproveitando a funcionalidade de pesquisa do Windows incorporada no código HTML para implantar malware.

“A funcionalidade fornecida é relativamente simples, permitindo que grupos de ameaças que precisam de um backdoor leve monitorem as vítimas e implantem cargas prejudiciais adicionais, como ransomware.”

As mensagens de e-mail contêm um arquivo ZIP com um arquivo HTML, que utiliza o manipulador de protocolo URI legado do Windows “search:” para exibir um arquivo de atalho (LNK) hospedado em um servidor remoto no Windows Explorer, dando a impressão de ser um resultado de pesquisa local.

“Este arquivo LNK aponta para um script em lote (BAT) hospedado no mesmo servidor, que, ao ser clicado pelo usuário, pode desencadear operações maliciosas adicionais”, explicou a Trustwave, acrescentando que não foi possível recuperar o script em lote porque o servidor não estava respondendo.

Vale notar que o abuso dos protocolos search-ms: e search: como vetores de distribuição de malware foi documentado pela Trellix em julho de 2023.

“Embora este ataque não utilize a instalação automatizada de malware, ele exige que os usuários interajam com vários prompts e cliques”, disse a empresa. “No entanto, essa técnica obscurece habilmente a verdadeira intenção do invasor, explorando a confiança que os usuários depositam em interfaces familiares e ações comuns, como abrir anexos de e-mail.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões