No primeiro semestre deste ano, os pesquisadores observaram uma tendência crescente de malware de limpeza sendo implantado em paralelo com a guerra Rússia-Ucrânia. No entanto, esses limpadores não permaneceram em um só lugar – eles estão emergindo globalmente, o que ressalta o fato de que o cibercrime não conhece fronteiras.

NOTÍCIAS

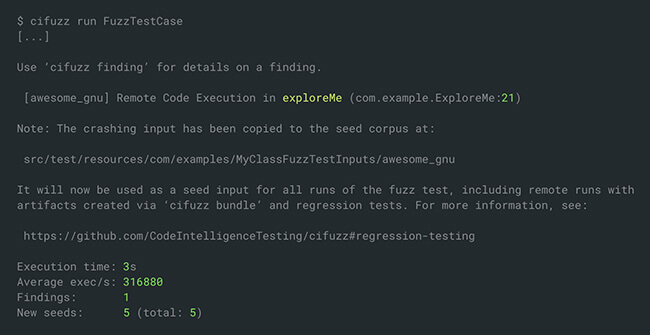

O CI Fuzz CLI, a ferramenta de interface de linha de comando (CLI) de código aberto da Code Intelligence, agora permite que os desenvolvedores Java incorporem facilmente o teste fuzz em sua configuração JUnit existente para encontrar bugs funcionais e vulnerabilidades de segurança em escala.

A equipe da nova e popular alternativa do Twitter, Hive , está perdida. A empresa agora tomou a medida bastante radical de desligar totalmente seus servidores por alguns dias em resposta às preocupações levantadas por pesquisadores de segurança que descobriram uma série de vulnerabilidades críticas no Hive, várias das quais, segundo eles, permanecem sem correção.

Os mantenedores do sistema operacional FreeBSD lançaram atualizações para corrigir uma vulnerabilidade de segurança que afeta o módulo ping que pode ser potencialmente explorada para travar o programa ou acionar a execução remota de código.

Todos os anos, os dados pessoais de milhões de pessoas, como senhas , detalhes de cartão de crédito ou detalhes de saúde, caem nas mãos de pessoas não autorizadas por meio de hacking ou erros de processamento de dados por empresas.

Oito pessoas foram acusadas de conspirar para fraudar o Departamento do Trabalho da Geórgia (GaDOL) em dezenas de milhões de dólares em benefícios de desemprego.

A equipe da HP Wolf Security descobriu que os cibercriminosos estão usando arquivos compactados como o método preferido para espalhar malware, superando o Microsoft Office pela primeira vez.

Os hackers geralmente ganham milhões de dólares trabalhando como corretores de exploração do mercado paralelo. Recentemente, pesquisadores detalharam uma guerra de lances no mercado multimilionário de explorações de dia zero, especificamente em torno do conflito Rússia-Ucrânia.

Os cibercriminosos costumam usar temas de aplicativos populares e úteis para induzir as pessoas a baixar aplicativos maliciosos, para que possam obter acesso aos dispositivos das vítimas e roubar dados. De acordo com os pesquisadores, um grupo de invasores tem atraído potenciais usuários do Android usando vários aplicativos maliciosos para roubar credenciais do Facebook desde 2018.

Em 2012, o Federal Bureau of Investigation (FBI) dos EUA começou a investigar um fluxo de incidentes de fraude relatados envolvendo atores de ameaças que redirecionavam pagamentos para contas controladas por invasores. Nesses incidentes, as vítimas receberam e-mails aparentemente legítimos contendo solicitações para alterar os pagamentos agendados. Os criminosos geralmente se faziam passar por executivos ou funcionários de finanças e folha de pagamento e convenciam as vítimas a redirecionar os pagamentos para uma conta bancária diferente. Essas primeiras instâncias de comprometimento do e-mail comercial(BEC) deu início a uma década de ataques que usam esse esquema simples, mas altamente eficaz. Embora a ameaça tenha evoluído, os criminosos continuam a usar ataques de phishing para roubar credenciais e enviar faturas fraudulentas solicitando pagamento. Milhares de organizações perderam bilhões de dólares.