O botnet de negação de serviço distribuída (DDoS) conhecido como Muhstik foi detectado explorando uma vulnerabilidade corrigida recentemente no Apache RocketMQ para comprometer servidores vulneráveis e ampliar sua rede.

Muhstik Botnet

“Muhstik é uma ameaça bem conhecida que visa dispositivos IoT e servidores baseados em Linux, famoso por sua habilidade de infectar dispositivos para mineração de criptomoedas e execução de ataques distribuídos de negação de serviço (DDoS)”, afirmou a empresa de segurança em nuvem Aqua em um relatório divulgado esta semana.

Primeiramente documentadas em 2018, as campanhas de ataque envolvendo este malware têm um histórico de exploração de vulnerabilidades conhecidas, especialmente aquelas em aplicativos web, para se propagar.

A mais recente vulnerabilidade explorada é a CVE-2023-33246 (pontuação CVSS: 9,8), uma falha crítica de segurança no Apache RocketMQ que permite a um atacante remoto e não autenticado executar código remotamente ao falsificar o conteúdo do protocolo RocketMQ ou utilizar a função de configuração de atualização.

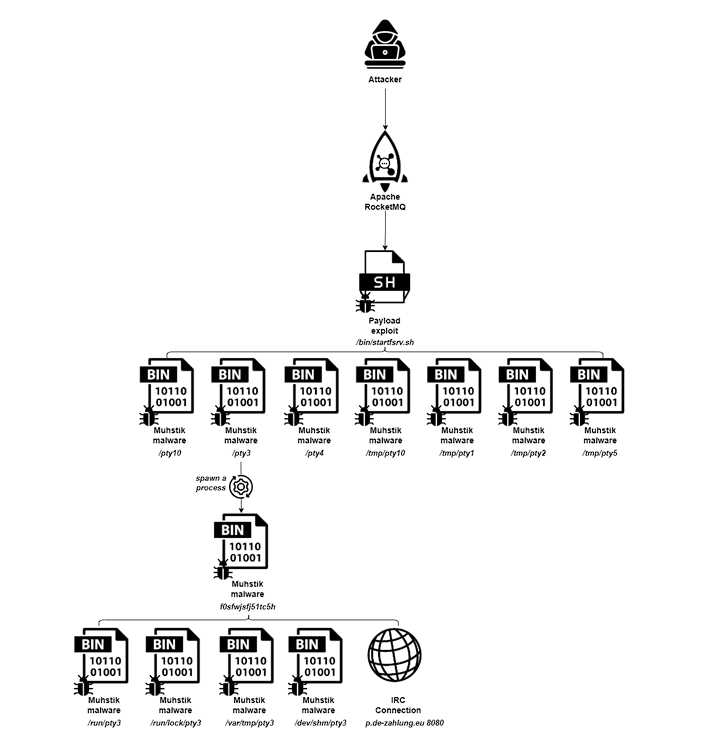

Após explorar a falha com sucesso para obter acesso inicial, o agente de ameaça executa um script de shell hospedado em um endereço IP remoto, responsável por baixar o binário do Muhstik (“pty3”) de outro servidor.

“Depois de conseguir carregar a carga maliciosa explorando a vulnerabilidade do RocketMQ, o invasor pode executar seu código malicioso, que baixa o malware Muhstik”, explicou o pesquisador de segurança Nitzan Yaakov.

A persistência no host é garantida copiando o binário do malware para vários diretórios e modificando o arquivo /etc/inittab – que controla quais processos são iniciados durante a inicialização de um servidor Linux – para reiniciar automaticamente o processo.

Além disso, nomear o binário como “pty3” é provavelmente uma tentativa de se disfarçar como um pseudoterminal (“pty”) e evitar a detecção. Outra técnica de evasão é copiar o malware para diretórios como /dev/shm, /var/tmp, /run/lock e /run durante a fase de persistência, permitindo que ele seja executado diretamente da memória e evitando deixar rastros no sistema.

O Muhstik é equipado com capacidades para coletar metadados do sistema, mover-se lateralmente para outros dispositivos via Secure Shell (SSH) e estabelecer comunicação com um domínio de comando e controle (C2) para receber instruções adicionais utilizando o protocolo Internet Relay Chat (IRC).

O objetivo final do malware é transformar os dispositivos comprometidos em armas para realizar diversos tipos de ataques de inundação contra alvos específicos, sobrecarregando os recursos da rede e causando uma condição de negação de serviço.

Com 5.216 instâncias vulneráveis do Apache RocketMQ ainda expostas à Internet mais de um ano após a divulgação pública da falha, é crucial que as organizações atualizem para a versão mais recente para mitigar potenciais ameaças.

“Além disso, em campanhas anteriores, a atividade de criptomineração foi detectada após a execução do malware Muhstik”, afirmou Yaakov. “Esses objetivos estão interligados, pois os invasores se esforçam para espalhar e infectar mais máquinas, o que facilita sua missão de extrair mais criptomoedas usando a energia elétrica dos dispositivos comprometidos”.

Essa divulgação ocorre enquanto o AhnLab Security Intelligence Center (ASEC) revela que servidores MS-SQL mal protegidos estão sendo alvo de diversos tipos de malware por agentes de ameaças, incluindo ransomware, trojans de acesso remoto e Proxyware.

“Os administradores devem usar senhas difíceis de adivinhar para suas contas e alterá-las periodicamente para proteger o servidor de banco de dados contra ataques de força bruta e ataques de dicionário”, recomendou a ASEC. “Eles também devem aplicar os patches mais recentes para evitar ataques baseados em vulnerabilidades”.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões