Microsoft

Oito dos 80 bugs são classificados como Críticos, 71 são classificados como Importantes e um é classificado como Moderado em gravidade. As atualizações se somam a 29 falhas que a gigante da tecnologia corrigiu em seu navegador Edge baseado em Chromium nas últimas semanas.

As duas vulnerabilidades que estão sob ataque ativo incluem uma falha de escalonamento de privilégios do Microsoft Outlook ( CVE-2023-23397, pontuação CVSS: 9,8) e um desvio do recurso de segurança do Windows SmartScreen ( CVE-2023-24880, pontuação CVSS: 5,1).

Microsoft em um comunicado independente O CVE-2023-23397 é “desencadeado quando um invasor envia uma mensagem com uma propriedade MAPI estendida com um caminho UNC para um compartilhamento SMB (TCP 445) em um servidor controlado por um ator de ameaça”, disse.

Um agente de ameaça pode aproveitar essa falha enviando um e-mail especialmente criado, ativando-o automaticamente quando é recuperado e processado pelo cliente Outlook para Windows. Como resultado, isso pode levar à exploração sem exigir nenhuma interação do usuário e antes mesmo de a mensagem ser visualizada no Painel de visualização.

A Microsoft creditou a equipe de resposta a emergências de computador da Ucrânia (CERT-UA) por relatar a falha, acrescentando que está ciente de “ataques direcionados limitados” montados por um agente de ameaças baseado na Rússia contra o governo, transporte, energia e setores militares na Europa.

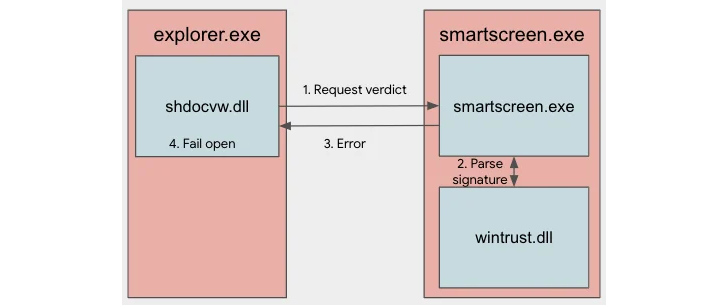

O CVE-2023-24880, por outro lado, diz respeito a uma falha de desvio de segurança que pode ser explorada para evitar as proteções Mark-of-the-Web (MotW) ao abrir arquivos não confiáveis baixados da Internet.

É também a consequência de um patch limitado lançado pela Microsoft para resolver outro bug de desvio do SmartScreen ( CVE-2022-44698, pontuação CVSS: 5,4) que veio à tona no ano passado e que foi explorado por atores motivados financeiramente para entregar o ransomware Magniber.

“Os fornecedores geralmente lançam patches restritos, criando uma oportunidade para os invasores iterar e descobrir novas variantes”, disse o pesquisador do Google Threat Analysis Group (TAG), Benoit Sevens, em um relatório.

“Como a causa raiz por trás do desvio de segurança do SmartScreen não foi abordada, os invasores conseguiram identificar rapidamente uma variante diferente do bug original”.

A TAG disse que observou mais de 100.000 downloads de arquivos MSI maliciosos assinados com assinatura Authenticode malformada desde janeiro de 2023, permitindo assim que o adversário distribua Magniber ransomware sem emitir nenhum aviso de segurança. A maioria desses downloads foi associada a usuários na Europa.

A divulgação ocorre quando a Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) adicionou as duas falhas ao catálogo de Vulnerabilidades Exploradas Conhecidas ( KEV ) e anunciou um novo programa piloto que visa alertar entidades críticas de infraestrutura sobre “vulnerabilidades comumente associadas à exploração conhecida de ransomware. “

Também encerradas pela Microsoft estão várias falhas críticas de execução remota de código que afetam a pilha do protocolo HTTP ( CVE-2023-23392, pontuação CVSS: 9,8), protocolo de mensagem de controle da Internet ( CVE-2023-23415, pontuação CVSS: 9,8) e controle remoto Tempo de execução da chamada de procedimento ( CVE-2023-21708, pontuação CVSS: 9,8).

Outras menções notáveis incluem patches para quatro bugs de escalonamento de privilégios identificados no Kernel do Windows, 10 falhas de execução remota de código que afetam o Microsoft PostScript e o driver de impressora PCL6 Class e uma vulnerabilidade de falsificação do WebView2 no navegador Edge.

Fonte: thehacknews

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios