Os ataques tiveram como alvos governos, entidades não governamentais (ONGs), empresas de serviços e tecnologia da informação (TI), defesa, telecomunicações, saúde, ensino superior e setores de energia, petróleo e gás na Europa, América do Norte, África e Oriente Médio.

O responsável pelas ameaças, avaliado com grau moderado de confiança como alinhado aos interesses, estratégias e vítimas associadas à Rússia, tem sido observado abordando alvos por meio de aplicativos de mensagens como WhatsApp, Signal e Microsoft Teams. Os criminosos se passam por figuras influentes e relevantes para a vítima, buscando estabelecer credibilidade.

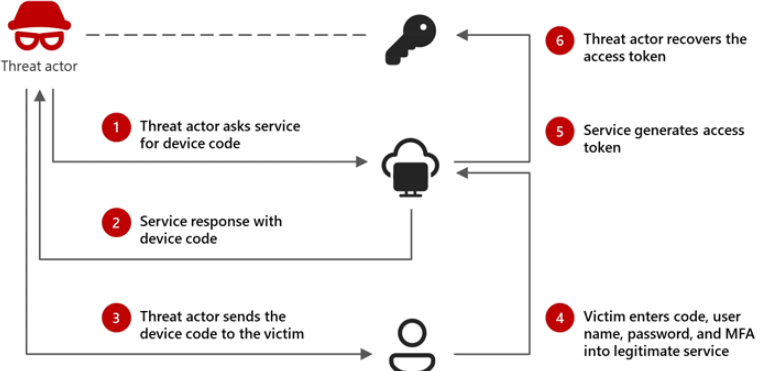

“Os ataques utilizam uma técnica específica de phishing chamada ‘phishing de código de dispositivo’, que induz os usuários a efetuarem login em aplicativos de produtividade, enquanto os agentes do Storm-2372 interceptam as credenciais (tokens), que podem ser usadas para obter acesso a contas comprometidas”, afirmou a Microsoft Threat Intelligence em um novo relatório.

O propósito é explorar os códigos de autenticação adquiridos por meio da técnica para acessar perfis-alvo e utilizar esse acesso para obter informações sigilosas, além de garantir presença contínua no ambiente da vítima enquanto os tokens permanecerem ativos.

A gigante da tecnologia explicou que o ataque envolve o envio de e-mails fraudulentos disfarçados de convites para reuniões no Microsoft Teams. Ao clicar, os destinatários são direcionados a uma página onde precisam se autenticar com um código de dispositivo gerado pelo invasor, permitindo que o criminoso assuma a sessão autenticada por meio do token de acesso válido.

“Durante a investida, o agente da ameaça cria uma solicitação legítima de código de dispositivo e engana a vítima para que ela o insira em uma página de login autêntica”, detalhou a Microsoft. “Isso garante acesso ao invasor, que pode capturar os tokens de autenticação — de acesso e renovação — e, posteriormente, utilizá-los para invadir contas e acessar dados da vítima.”

Os tokens de autenticação capturados podem ser reutilizados para acessar outros serviços que já estejam liberados para o usuário, como e-mails ou armazenamento em nuvem, sem a necessidade de senha.

A Microsoft destacou que a sessão comprometida é explorada para se movimentar lateralmente dentro da rede, enviando mensagens semelhantes de phishing para outros usuários da mesma organização. Além disso, o serviço Microsoft Graph é empregado para pesquisar mensagens dentro da conta invadida.

“O agente da ameaça utilizava pesquisas por palavras-chave para localizar mensagens contendo termos como nome de usuário, senha, administrador, teamviewer, anydesk, credenciais, segredo, ministério e gov”, afirmou a empresa, acrescentando que e-mails que atendiam a esses critérios eram extraídos para os invasores.

Para reduzir os riscos associados a esse tipo de ataque, recomenda-se que as organizações desativem o fluxo de código de dispositivo sempre que possível, adotem a autenticação multifator (MFA) resistente a phishing e sigam o princípio do menor privilégio.

+Mais

Citrix corrige falha crítica no NetScaler Console

PF investiga suspeitos de hackear sistemas do CNJ para soltar presos em Goiás

Banco Neon Sofre Vazamento de Dados diz Comunicado