Essa operação, que ocorreu ao longo de vários anos, teve como objetivo comprometer infraestruturas expostas à internet, permitindo que o Sandworm (também rastreado como Seashell Blizzard) persistisse em alvos estratégicos e conduzisse operações personalizadas.

Expansão global do ataque

Os ataques atingiram alvos em toda a América do Norte, Europa, África, Ásia e Oceania, incluindo países como Angola, Argentina, Austrália, China, Egito, Índia, Cazaquistão, Mianmar, Nigéria, Paquistão, Turquia e Uzbequistão.

Isso representa uma expansão significativa do alcance do Sandworm, que antes estava mais concentrado na Europa Oriental. O grupo ampliou sua atuação ao longo dos anos da seguinte forma:

• 2022: Ataques contra setores de energia, varejo, educação, consultoria e agricultura na Ucrânia.

• 2023: Comprometimento de setores nos EUA, Europa, Ásia Central e Oriente Médio ligados ao apoio à guerra na Ucrânia ou de importância geopolítica.

• 2024: Alvos identificados nos EUA, Canadá, Austrália e Reino Unido.

Quem é o Sandworm?

Ativo desde 2013, o Sandworm é associado à Unidade 74455 da GRU, a agência de inteligência militar da Rússia. O grupo também é conhecido por outros nomes, como APT44, Telebots, Voodoo Bear e Iron Viking. Segundo especialistas da Mandiant (empresa do Google), ele é altamente adaptável, realizando espionagem, ataques cibernéticos destrutivos e campanhas de influência.

O grupo já utilizou uma variedade de malwares e técnicas sofisticadas para seus ataques, incluindo:

• KillDisk (HermeticWiper) – Limpador de dados destrutivo.

• Prestige (PRESSTEA) – Pseudo-ransomware usado para disfarçar ataques destrutivos.

• Kapeka – Backdoor que garante persistência nos sistemas infectados.

• DarkCrystal RAT (DCRat) – Malware que permite acesso remoto persistente aos dispositivos invadidos.

O Sandworm também colabora com criminosos cibernéticos russos, utilizando ferramentas do submundo hacker para fortalecer suas operações, como malwares comerciais e hospedagem anônima.

Principais falhas exploradas pelo subgrupo

Desde 2021, o Sandworm tem explorado vulnerabilidades críticas para obter acesso inicial a sistemas em diversos setores, incluindo energia, petróleo e gás, telecomunicações, transporte, indústria bélica e governos internacionais. Algumas das falhas exploradas incluem:

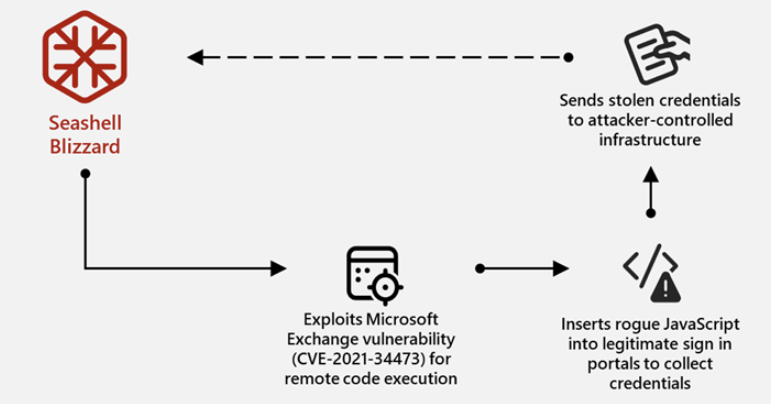

• Microsoft Exchange Server (CVE-2021-34473 – ProxyShell)

• Zimbra Collaboration (CVE-2022-41352)

• Fortinet FortiClient EMS (CVE-2023-48788)

• ConnectWise ScreenConnect (CVE-2024-1709)

• Microsoft Outlook (CVE-2023-23397)

Após o acesso inicial, os hackers utilizam métodos avançados para manter persistência nos sistemas e dificultar a detecção, como:

1. Uso de softwares legítimos de acesso remoto, como Atera Agent e Splashtop Remote Services, para instalar cargas adicionais e roubar credenciais.

2. Web shells maliciosos, como o LocalOlive, para controle remoto e execução de novos ataques.

3. Modificação de páginas de login do Outlook Web Access (OWA) para capturar credenciais e redirecionar dados para servidores sob controle dos invasores.

A Microsoft alerta que essa campanha está permitindo que a Rússia expanda suas operações cibernéticas, comprometendo sistemas de grande importância em diversos setores ao redor do mundo.

Uso de softwares piratas como vetor de ataque

Outro relatório da empresa holandesa EclecticIQ revelou que o Sandworm tem distribuído ativadores piratas do Windows (KMS) e atualizações falsas para infectar dispositivos. Essas atualizações fraudadas instalam o malware BACKORDER, que baixa cargas adicionais, incluindo o trojan de acesso remoto DarkCrystal RAT.

Os pesquisadores destacam que a alta dependência da Ucrânia em software crackeado tem criado uma grande superfície de ataque, facilitando as ações do Sandworm.

Além disso, foi identificada uma ferramenta inédita chamada Kalambur, um backdoor disfarçado de atualização do Windows, que usa a rede TOR para comando e controle, permitindo acesso remoto via RDP (porta 3389).

Conclusão

A descoberta dessa nova campanha do Sandworm ressalta a sofisticação e o alcance global das operações de hackers estatais russos, além da crescente colaboração entre grupos de cibercriminosos e agentes de espionagem governamentais.

A Microsoft e outras empresas de segurança recomendam que organizações de setores críticos reforcem suas defesas, garantindo que suas infraestruturas estejam protegidas contra essas ameaças.

+Mais

Firewalls da Palo Alto Networks e SonicWall sob ataque

PF investiga suspeitos de hackear sistemas do CNJ para soltar presos em Goiás

PostGreSQL com 0DAY atinge sistemas em todo mundo