Os agentes de ameaças por trás de uma campanha de malware em andamento visando desenvolvedores de software demonstraram novos malwares e táticas, expandindo seu foco para incluir sistemas Windows, Linux e macOS.

O grupo de atividades, denominado DEV#POPPER e vinculado à Coreia do Norte, identificou vítimas na Coreia do Sul, América do Norte, Europa e Oriente Médio.

“Essa forma de ataque é uma forma avançada de engenharia social, projetada para manipular indivíduos para que divulguem informações confidenciais ou realizem ações que normalmente não realizariam”, disseram os pesquisadores da Securonix, Den Iuzvyk e Tim Peck, em um novo relatório compartilhado.

Malware

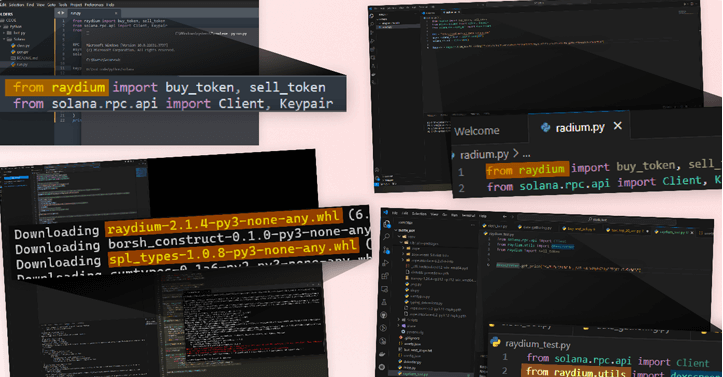

DEV#POPPER é o apelido atribuído a uma campanha de malware ativa que engana desenvolvedores de software para baixar software com armadilha hospedado no GitHub sob o pretexto de uma entrevista de emprego. Ele compartilha sobreposições com uma campanha rastreada pela Palo Alto Networks Unit 42 sob o nome Contagious Interview .

Sinais de que a campanha era mais ampla e multiplataforma surgiram no início deste mês, quando pesquisadores descobriram artefatos direcionados ao Windows e ao macOS que entregavam uma versão atualizada de um malware chamado BeaverTail.

O documento da cadeia de ataque da Securonix é mais ou menos consistente, pois os agentes da ameaça se apresentam como entrevistadores para uma vaga de desenvolvedor e pedem que os candidatos baixem um arquivo ZIP para uma tarefa de codificação.

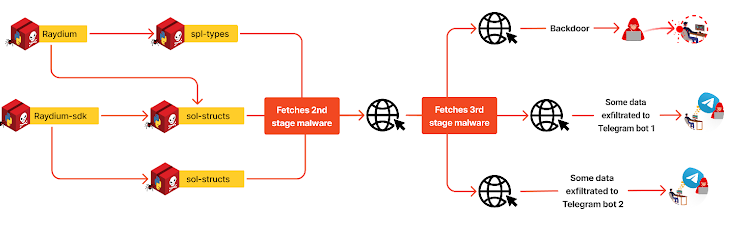

Presente com o arquivo está um módulo npm que, uma vez instalado, aciona a execução de um JavaScript ofuscado (ou seja, BeaverTail) que determina o sistema operacional no qual está sendo executado e estabelece contato com um servidor remoto para extrair dados de interesse.

Ele também é capaz de baixar cargas úteis de próximo estágio, incluindo um backdoor Python chamado InvisibleFerret, que foi projetado para coletar metadados detalhados do sistema, acessar cookies armazenados em navegadores da web, executar comandos, carregar/baixar arquivos, bem como registrar pressionamentos de tecla e conteúdo da área de transferência.

Novos recursos adicionados aos exemplos recentes incluem o uso de ofuscação aprimorada, software de monitoramento e gerenciamento remoto (RMM) AnyDesk para persistência e melhorias no mecanismo de FTP empregado para exfiltração de dados.

Além disso, o script Python atua como um canal para executar um script auxiliar que é responsável por roubar informações confidenciais de vários navegadores da web – Google Chrome, Opera e Brave – em diferentes sistemas operacionais.

“Esta extensão sofisticada da campanha original DEV#POPPER continua a utilizar scripts Python para executar um ataque em vários estágios focado em extrair informações confidenciais das vítimas, embora agora com recursos muito mais robustos”, disseram os pesquisadores.

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios