O malware de download de JavaScript conhecido como SocGholish (também chamado de FakeUpdates) está sendo utilizado para distribuir um trojan de acesso remoto chamado AsyncRAT, além de um projeto legítimo de código aberto chamado BOINC.

BOINC

BOINC, que significa Berkeley Open Infrastructure Network Computing Client, é uma plataforma de “computação voluntária” de código aberto mantida pela Universidade da Califórnia. Seu objetivo é realizar “computação distribuída de alto rendimento em larga escala” utilizando computadores domésticos participantes nos quais o aplicativo está instalado.

“É semelhante a um minerador de criptomoedas nesse aspecto (utilizando recursos do computador para trabalhar) e, na verdade, foi projetado para recompensar os usuários com um tipo específico de criptomoeda chamada Gridcoin, criada para essa finalidade”, explicaram os pesquisadores da Huntress Matt Anderson, Alden Schmidt e Greg Linares em um relatório publicado na semana passada.

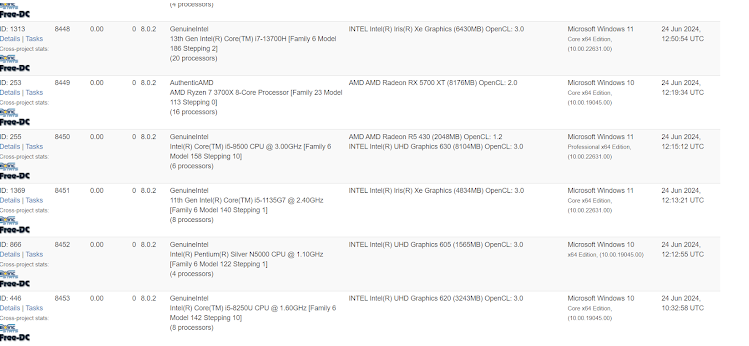

Essas instalações maliciosas são projetadas para se conectar a um domínio controlado por um ator malicioso (“rosettahome[.]cn” ou “rosettahome[.]top”), funcionando como um servidor de comando e controle (C2). Esse servidor coleta dados do host, transmite payloads e envia mais comandos. Em 15 de julho, 10.032 clientes estavam conectados aos dois domínios.

A empresa de segurança cibernética afirmou que, embora não tenha observado nenhuma atividade ou tarefa subsequente sendo executada pelos hosts infectados, levantou a hipótese de que “as conexões dos hosts poderiam ser vendidas como vetores de acesso inicial para serem usadas por outros agentes e potencialmente usadas para executar ransomware”.

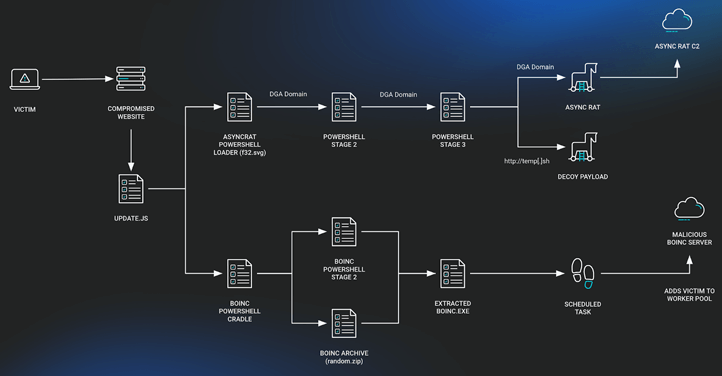

As sequências de ataque do SocGholish geralmente começam quando os usuários acessam sites comprometidos, onde são solicitados a baixar uma atualização falsa do navegador que, após a execução, aciona a recuperação de cargas adicionais para as máquinas infectadas.

O downloader JavaScript, nesse caso, ativa duas cadeias desconexas: uma leva à implantação de uma variante sem arquivo do AsyncRAT, e a outra resulta na instalação do BOINC.

O aplicativo BOINC, que foi renomeado como “SecurityHealthService.exe” ou “trustedinstaller.exe” para evitar a detecção, estabelece persistência usando uma tarefa agendada por meio de um script do PowerShell.

O uso indevido do BOINC para fins maliciosos chamou a atenção dos mantenedores do projeto, que estão atualmente investigando o problema e buscando maneiras de “derrotar esse malware”. As evidências desse abuso remontam a pelo menos 26 de junho de 2024.

“A motivação e a intenção do agente da ameaça ao carregar este software em hosts infectados não estão claras neste momento”, afirmaram os pesquisadores.

“Clientes infectados que se conectam ativamente a servidores BOINC maliciosos representam um risco considerável, pois há potencial para um agente de ameaça motivado usar essa conexão para executar comandos ou softwares maliciosos no host, aumentando os privilégios ou se movendo lateralmente pela rede, comprometendo um domínio inteiro.”

Esse desenvolvimento ocorre no momento em que a Check Point afirma estar rastreando o uso de JavaScript V8 compilado por autores de malware para contornar detecções estáticas e ocultar trojans de acesso remoto, ladrões, carregadores, mineradores de criptomoedas, limpadores e ransomware.

“Na batalha contínua entre especialistas em segurança e agentes de ameaças, os desenvolvedores de malware continuam inventando novos truques para esconder seus ataques”, disse o pesquisador de segurança Moshe Marelus. “Não é surpreendente que eles tenham começado a usar o V8, já que essa tecnologia é amplamente utilizada para criar software, sendo muito difundida e extremamente difícil de analisar.”

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões