Os hackers geralmente têm como alvo o iOS devido à sua base de usuários e vulnerabilidades de segurança percebidas. Apesar das medidas de segurança robustas da Apple, as falhas no sistema operacional e em aplicativos de terceiros podem ser exploradas por agentes de ameaças que permitem que eles obtenham “acesso não autorizado” aos dispositivos.

Pesquisadores da ThreatFabric descobriram recentemente que o malware LightSpy iOS foi atualizado para incluir 28 plugins com recursos destrutivos.

LightSpy iOS Malware atualizado

Em maio de 2024, a empresa de segurança cibernética ThreatFabric descobriu desenvolvimentos significativos no ecossistema de malware LightSpy que revelaram uma “infraestrutura de servidor unificada” que direcionou campanhas “macOS” e “iOS”.

A investigação identificou uma versão avançada do “LightSpy” para iOS (versão 7.9.0, atualização da versão 6.0.0), que demonstrou melhorias substanciais em suas capacidades maliciosas.

A arquitetura do malware se expandiu para incluir 28 plugins distintos (um aumento em relação aos 12 originais), com sete plugins projetados especificamente para interromper as operações do dispositivo, visando principalmente o processo de inicialização por meio de comandos como “/usr/sbin/nvram auto-boot=false”.

Abaixo mencionamos todos os 28 plugins:

- Excluir aplicativo

- Informações básicas

- Destruir inicialização

- Navegador

- Excluir navegador

- módulo de câmera

- ContatoExcluir

- ExcluirKernelFile

- ExcluirPrimavera

- Registro Ambiental

- Gerenciar arquivo

- ios_linha

- ios_mail

- ios_qq

- ios_telegram

- ios_wechat

- ios_whatsapp

- Chaveiro

- dispositivos terrestres

- Localização

- Excluir mídia

- Mensagem Push

- Captura de tela

- Comando Shell

- SMSExcluir

- Informações suaves

- Apagar Wifi

- Lista Wifi

Os agentes da ameaça ampliaram seu alcance oferecendo suporte a versões do iOS até 13.3, aproveitando duas vulnerabilidades críticas de segurança:

- ‘CVE-2020-9802’ para acesso inicial ao sistema por meio da exploração do WebKit.

- ‘CVE-2020-3837’ para obter privilégios elevados do sistema.

O malware manteve a comunicação por meio de cinco servidores “C2” ativos usando “conexões WebSocket” para transmissão de dados, com o registro de data e hora de implantação mais recente em 26 de outubro de 2022.

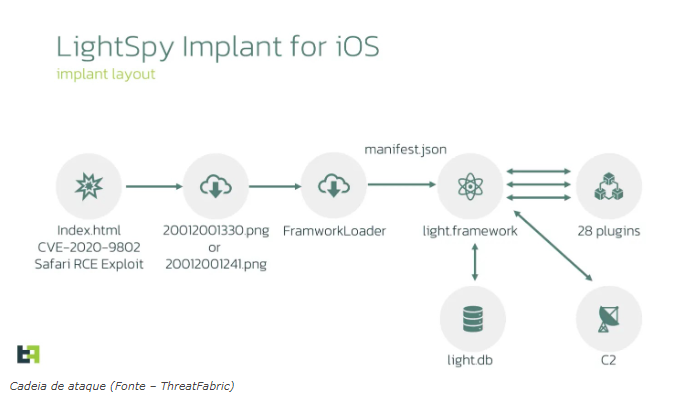

A cadeia de infecção começou com um “sistema de entrega de exploits baseado em HTML”, seguido por um estágio de jailbreak que implantou o “FrameworkLoader” (também conhecido como “ircloader”), que então facilitou a instalação do principal “LightSpy Core” e seus plugins.

Além disso, os recursos notáveis incluíam “criptografia AES ECB” com a chave “3e2717e8b3873b29” para “dados de configuração”, “implementação de banco de dados SQL para armazenamento de comandos” (usando light.db) e “plugins sofisticados”.

Os plugins são ‘ios_mail’, que tem como alvo o aplicativo Mail Master da NetEase para comprometer e-mails, e ‘PushMessage’, que gera notificações push enganosas por meio da porta 8087.

O LightSpy opera através do endereço IP “103.27.109[.]217” e usa “certificados SSL autoassinados” para sua infraestrutura “C2”.

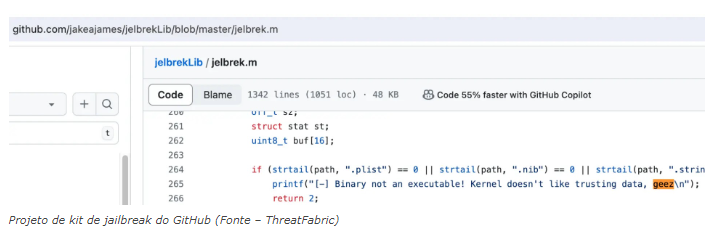

O malware empregava “exploits de 1 dia” (vulnerabilidades divulgadas publicamente) e uma técnica de “Rootless Jailbreak” que não persiste após reinicializações do dispositivo, visando “versões específicas do iOS” por meio de ataques de watering hole (sites legítimos comprometidos).

A infraestrutura continha dois painéis administrativos nas portas “3458” e “53501”, com um servidor de controle adicional em “222.219.183[.]84”.

A análise dos dados exfiltrados revelou 15 vítimas (8 dispositivos iOS), principalmente da “China” e “Hong Kong”, conectadas a uma rede Wi-Fi chamada “Haso_618_5G”.

A funcionalidade principal do malware (versão 7.9.0) incluía recursos destrutivos como “limpeza de lista de contatos” e “exclusão de componentes do sistema”, implementados por meio de vários plug-ins.

O exame do código-fonte expôs ambientes de desenvolvimento com nomes de usuário distintos (“air”, “mac” e “test”) e caminhos de arquivo (/Users/air/work/znf_ios/ios/, /Users/mac/dev/iosmm/, etc.), sugerindo uma equipe de pelo menos três desenvolvedores.

Além disso, os indicadores técnicos, incluindo um sistema de recálculo de coordenadas “específico da China” no plugin de localização e marcadores de idioma chinês em “arquivos de cabeçalho do Xcode”, sugerem fortemente a origem chinesa.

A eficácia do malware foi parcialmente limitada pelos “ciclos de atualização do iOS”, embora os usuários em regiões afetadas pelo Grande Firewall da China permanecessem vulneráveis devido ao acesso restrito às atualizações do sistema.

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios