Observado pela primeira vez em 2014, o malware Prilex evoluiu gradualmente de malware focado em caixas eletrônicos para malware PoS completo.

Variantes e capacidades

- De acordo com os pesquisadores da Kaspersky , os agentes de ameaças brasileiros que operam o malware Prilex atualizaram ainda mais seu malware com novos recursos.

- As três novas versões do Prilex são 06.03.8080, 06.03.8070 e 06.03.8072.

- Essas novas variantes do Prilex foram modificadas com a capacidade de restringir as transações de pagamento sem contato.

- Outro novo recurso adicionado às amostras recentes do Prilex inclui a capacidade de filtrar cartões de crédito de acordo com seu segmento e criar regras separadas para diferentes segmentos.

- Por exemplo, um invasor pode configurar o malware para capturar dados do cartão apenas se for um cartão Black/Infinite ou Corporate.

A versão mais recente foi descoberta em novembro de 2022. Ela se originou de uma base de código diferente daquela encontrada no início daquele ano.

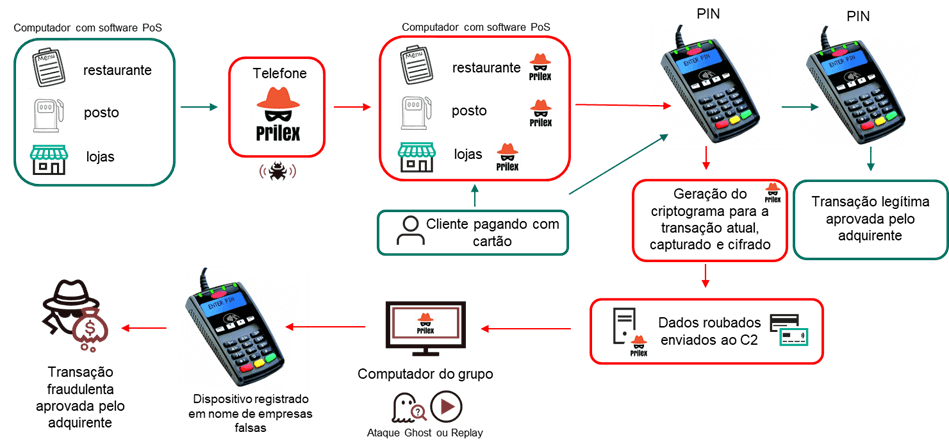

Como funciona

- As transações baseadas em NFC criam um número de cartão exclusivo válido para apenas uma transação. Se o Prilex perceber uma transação baseada em NFC, ele a bloqueará e solicitará que os usuários insiram seus cartões.

- No momento em que o usuário insere o cartão físico no leitor de PIN pad, o malware captura os dados da transação por meio de várias técnicas, como manipulação de criptogramas ou ataques GHOST.

Entenda como funciona detalhadamente o ataque do malware Prilex aqui.

Conclusão

O uso de cartões sem contato está crescendo em todo o mundo e atraindo a atenção dos cibercriminosos. A família de malware Prilex já lançou três variantes que aproveitam essa tendência crescente. Assim, sugere-se que os varejistas usem a solução de segurança certa nos módulos PoS para impedir que códigos maliciosos adulterem as transações.

3 thoughts on “Malware Brasileiro Prilex de volta com ataques em pagamentos NFC”

Comments are closed.