O ator de ameaças vinculado à Coreia do Norte, conhecido como Kimsuky, foi associado ao uso de uma nova extensão maliciosa do Google Chrome, projetada para roubar informações confidenciais como parte de um esforço contínuo de coleta de inteligência.

O Zscaler ThreatLabz, que observou essa atividade no início de março de 2024, nomeou a extensão como TRANSLATEXT, destacando sua capacidade de coletar endereços de e-mail, nomes de usuário, senhas, cookies e capturas de tela do navegador.

A campanha teria como alvo o meio acadêmico sul-coreano, especificamente aqueles focados em assuntos políticos relacionados à Coreia do Norte.

Kimsuky

Kimsuky é uma notória equipe de hackers da Coreia do Norte que está ativa desde pelo menos 2012, orquestrando espionagem cibernética e ataques com motivação financeira contra entidades sul-coreanas.

Um grupo afiliado ao conglomerado Lazarus e parte do Reconnaissance General Bureau (RGB) é rastreado por vários nomes, incluindo APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail e Velvet Chollima.

Nas últimas semanas, o grupo explorou uma falha de segurança conhecida no Microsoft Office (CVE-2017-11882) para distribuir um keylogger e utilizou iscas temáticas de trabalho em ataques direcionados aos setores aeroespacial e de defesa. O objetivo desses ataques era instalar uma ferramenta de espionagem com capacidades de coleta de dados e execução de carga útil secundária.

“O backdoor, que não parece ter sido documentado publicamente antes, permite que o invasor realize reconhecimento básico e lance payloads adicionais para assumir o controle remoto da máquina”, afirmou a empresa de segurança cibernética CyberArmor. A campanha foi nomeada de Niki.

O método exato de acesso inicial associado à atividade recentemente descoberta não está claro, embora o grupo seja conhecido por utilizar ataques de spear-phishing e engenharia social para iniciar a cadeia de infecção.

O ponto de partida do ataque é um arquivo ZIP que finge ser sobre a história militar coreana e contém dois arquivos: um documento do processador de texto Hangul e um executável.

A execução do executável resulta na recuperação de um script PowerShell de um servidor controlado pelo invasor, que, por sua vez, exporta informações sobre a vítima comprometida para um repositório no GitHub e baixa código adicional do PowerShell através de um arquivo de atalho do Windows (LNK).

O Zscaler informou que encontrou a conta GitHub, criada em 13 de fevereiro de 2024, hospedando brevemente a extensão TRANSLATEXT sob o nome “GoogleTranslate.crx”, embora seu método de entrega ainda seja desconhecido.

“Esses arquivos estavam presentes no repositório em 7 de março de 2024 e foram excluídos no dia seguinte, o que sugere que o Kimsuky pretendia minimizar a exposição e usar o malware por um curto período para atingir indivíduos específicos”, disse o pesquisador de segurança Seongsu Park.

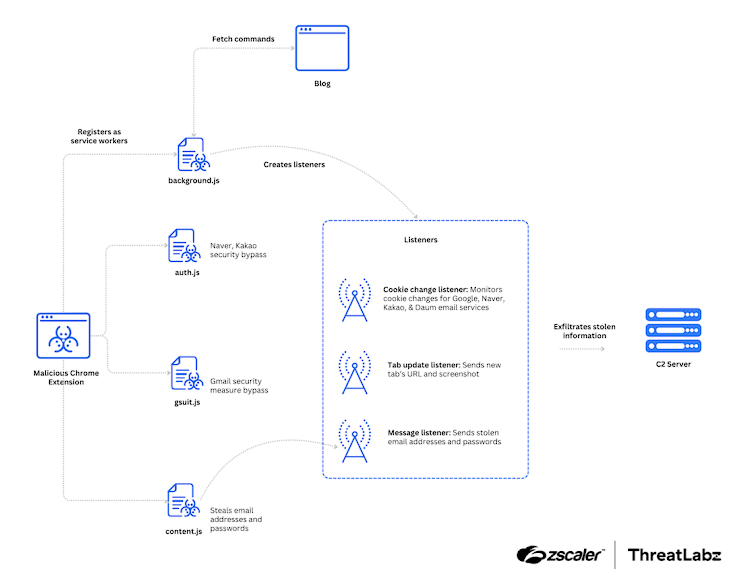

A extensão TRANSLATEXT, que se disfarça como Google Translate, incorpora código JavaScript para contornar medidas de segurança de serviços como Google, Kakao e Naver; desviar endereços de e-mail, credenciais e cookies; capturar capturas de tela do navegador; e exfiltrar dados roubados.

Ela também foi projetada para buscar comandos de uma URL do Blogger Blogspot para fazer capturas de tela de abas recém-abertas e excluir todos os cookies do navegador, entre outras funções.

“Um dos principais objetivos do grupo Kimsuky é realizar vigilância sobre funcionários acadêmicos e governamentais para coletar informações valiosas”, disse Park.

+Mais

Hackers russos atacam militares da Ucrânia com malware para Windows e Android

Atores de ameaças afirmam vender dados na “Dark Web” supostamente roubados da Cisco

Novo Trojan bancário Octo2 Android surge com capacidade de aquisição de dispositivos