O Departamento de Justiça dos EUA (DoJ) divulgou na quinta-feira uma acusação contra um agente de inteligência militar (hacker) norte-coreano por realizar supostos ataques de ransomware contra instalações de saúde nos EUA e canalizar os pagamentos para orquestrar intrusões adicionais em entidades de defesa, tecnologia e governamentais ao redor do mundo.

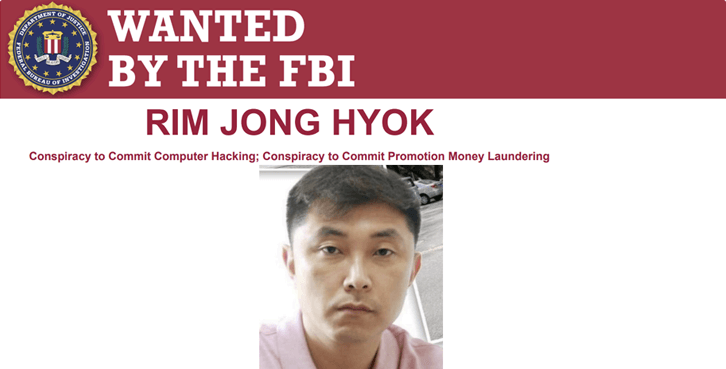

Hacker Rim Jong Hyok

“Rim Jong Hyok e seus co-conspiradores implantaram ransomware para extorquir hospitais e empresas de saúde dos EUA, lavando os lucros para financiar atividades ilícitas da Coreia do Norte”, disse Paul Abbate, vice-diretor do FBI. “Essas ações inaceitáveis e ilegais colocaram vidas inocentes em risco.”

Simultaneamente à acusação, o Departamento de Estado dos EUA anunciou uma recompensa de até US$ 10 milhões por informações que levem ao paradeiro de Hyok ou à identificação de outros indivíduos envolvidos nas atividades maliciosas.

APT45

Hyok, membro de uma equipe de hackers chamada Andariel (também conhecida como APT45, Nickel Hyatt, Onyx Sleet, Silent Chollima, Stonefly e TDrop2), é acusado de ataques cibernéticos relacionados a extorsão utilizando uma cepa de ransomware chamada Maui, que foi divulgada pela primeira vez em 2022, tendo como alvo organizações no Japão e nos EUA.

Os pagamentos de resgate foram lavados por facilitadores baseados em Hong Kong, convertendo os lucros ilícitos em yuan chinês, que depois foram sacados de caixas eletrônicos e usados para adquirir servidores virtuais privados (VPSes), empregados para exfiltrar informações confidenciais de defesa e tecnologia.

Os alvos da campanha incluem duas bases da Força Aérea dos EUA, a NASA-OIG, empresas de defesa sul-coreanas e taiwanesas, além de uma empresa de energia chinesa.

Em um caso destacado pelo Departamento de Estado, um ataque cibernético iniciado em novembro de 2022 resultou na exfiltração de mais de 30 gigabytes de dados de um contratante de defesa não identificado com sede nos EUA. Esses dados incluíam informações técnicas não classificadas sobre materiais usados em aeronaves e satélites militares.

As agências também anunciaram a “interdição de aproximadamente US$ 114.000 em moeda virtual proveniente de ataques de ransomware e transações relacionadas à lavagem de dinheiro, bem como a apreensão de contas on-line usadas por conspiradores para realizar suas atividades cibernéticas maliciosas”.

Andariel, afiliado ao 3º Bureau do Reconnaissance General Bureau (RGB), tem um histórico de ataques a empresas estrangeiras, governos, e indústrias aeroespaciais, nucleares e de defesa, visando obter informações técnicas confidenciais e propriedade intelectual para promover as aspirações militares e nucleares do regime.

Outros alvos recentes incluem instituições educacionais, empresas de construção e organizações de manufatura na Coreia do Sul.

“Este grupo representa uma ameaça contínua a vários setores da indústria em todo o mundo, incluindo, mas não se limitando a, entidades nos Estados Unidos, Coreia do Sul, Japão e Índia”, afirmou a Agência de Segurança Nacional (NSA). “O grupo financia sua atividade de espionagem por meio de operações de ransomware contra entidades de saúde dos EUA.”

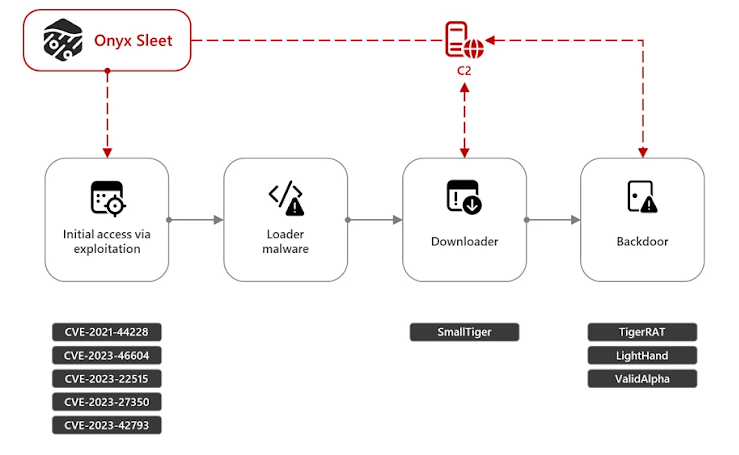

O acesso inicial às redes-alvo é obtido explorando falhas de segurança conhecidas em aplicativos voltados para a Internet, permitindo ao grupo de hackers conduzir etapas subsequentes de reconhecimento, enumeração de sistemas de arquivos, persistência, escalonamento de privilégios, movimentação lateral e exfiltração de dados usando uma combinação de backdoors personalizados, trojans de acesso remoto, ferramentas prontas para uso e utilitários de código aberto.

Outros vetores de distribuição de malware documentados incluem o uso de e-mails de phishing com anexos maliciosos, como arquivos de atalho do Microsoft Windows (LNK) ou arquivos de script de aplicativo HTML (HTA) dentro de arquivos ZIP.

“Os atores são bem versados no uso de ferramentas e processos nativos em sistemas, conhecidos como living-off-the-land (LotL)”, disse a Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA). “Eles utilizam a linha de comando do Windows, PowerShell, linha de comando do Windows Management Instrumentation (WMIC) e Linux bash para enumeração de sistema, rede e conta.”

A Microsoft, em seu próprio comunicado sobre o Andariel, descreveu-o como um grupo em constante evolução, aprimorando seu conjunto de ferramentas para adicionar novas funcionalidades e implementar novas formas de evitar a detecção, ao mesmo tempo que mantém um “padrão de ataque bastante uniforme”.

“A capacidade do Onyx Sleet de desenvolver um espectro de ferramentas para lançar sua cadeia de ataque comprovada o torna uma ameaça persistente, particularmente para alvos de interesse da inteligência norte-coreana, como organizações nos setores de defesa, engenharia e energia”, observou a Microsoft.

Algumas das ferramentas notáveis destacadas pela Microsoft incluem:

- TigerRAT: Malware que pode roubar informações confidenciais e executar comandos, como keylogging e gravação de tela, de um servidor de comando e controle (C2).

- SmallTiger: Um backdoor em C++.

- LightHand: Um backdoor leve para acesso remoto a dispositivos infectados.

- ValidAlpha (também conhecido como Black RAT): Um backdoor baseado em Go que pode executar arquivos arbitrários, listar conteúdos de diretórios, baixar arquivos, fazer capturas de tela e iniciar um shell para executar comandos arbitrários.

- Dora RAT: Uma cepa de malware simples com suporte para shell reverso e recursos de download/upload de arquivos.

“Eles evoluíram de atacar instituições financeiras sul-coreanas com ataques disruptivos para atacar o setor de saúde dos EUA com ransomware, conhecido como Maui, embora não na mesma escala de outros grupos de crimes cibernéticos de língua russa”, disse Alex Rose, diretor de pesquisa de ameaças e parcerias governamentais da Secureworks Counter Threat Unit.

“Isso se soma à sua missão principal de reunir informações sobre operações militares estrangeiras e aquisição de tecnologia estratégica.”

Andariel é apenas uma das várias equipes de hackers patrocinadas pelo estado que operam sob a direção do governo e do exército norte-coreano, ao lado de outros grupos como Lazarus Group, BlueNoroff, Kimsuky e ScarCruft.

“Durante décadas, a Coreia do Norte esteve envolvida na geração de receitas ilícitas por meio de empreendimentos criminosos, para compensar a falta de indústria nacional e seu isolamento diplomático e econômico global”, acrescentou Rose.

“O ciberespaço foi rapidamente adotado como uma capacidade estratégica que poderia ser usada tanto para coleta de inteligência quanto para ganhar dinheiro. Onde historicamente esses objetivos teriam sido cobertos por diferentes grupos, nos últimos anos houve uma confusão de linhas e muitos dos grupos de ameaças cibernéticas operando em nome da Coreia do Norte também se envolveram em atividades de ganho financeiro.”

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios