A Equipe de Resposta a Emergências de Computadores da Ucrânia (CERT-UA) emitiu um alerta sobre uma campanha de spear-phishing direcionada a uma instituição de pesquisa científica no país, utilizando os malwares conhecidos como HATVIBE e CHERRYSPY.

A agência atribuiu o ataque a um agente de ameaça identificado como UAC-0063, que já foi observado anteriormente atacando várias entidades governamentais para coletar informações confidenciais usando keyloggers e backdoors.

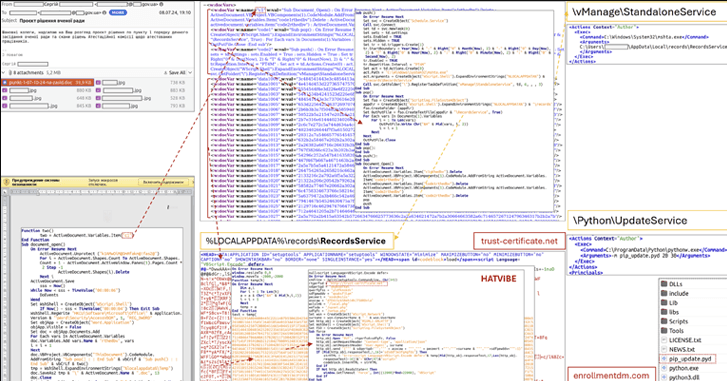

O ataque é caracterizado pelo uso de uma conta de e-mail comprometida pertencente a um funcionário da organização, a partir da qual são enviadas mensagens de phishing para “dezenas” de destinatários, contendo um anexo de Microsoft Word (DOCX) com macros.

HATVIBE e CHERRYSPY

Abrir o documento e habilitar macros resulta na execução de um aplicativo HTML codificado (HTA) chamado HATVIBE, que configura a persistência no host usando uma tarefa agendada e abre caminho para um backdoor em Python chamado CHERRYSPY, capaz de executar comandos emitidos por um servidor remoto.

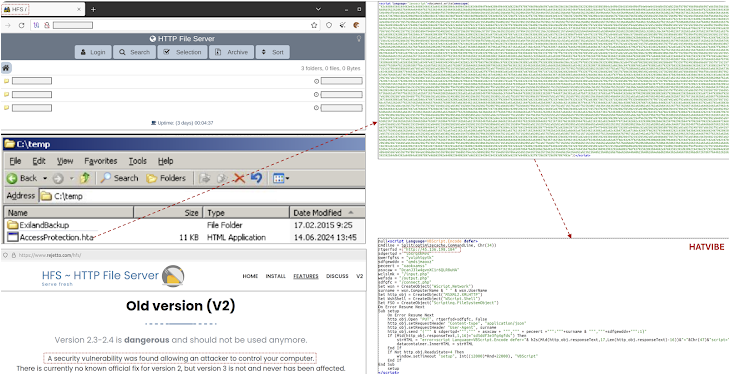

O CERT-UA relatou ter detectado “inúmeros casos” de infecções por HATVIBE que exploram uma falha de segurança conhecida no HTTP File Server (CVE-2024-23692, pontuação CVSS: 9,8) para obter acesso inicial.

O grupo UAC-0063 foi associado, com confiança moderada, a um grupo de estados-nação vinculado à Rússia, conhecido como APT28. APT28, que também é chamado de BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy e TA422, está afiliado à unidade de inteligência militar estratégica da Rússia, a GRU.

Esse desenvolvimento ocorre no momento em que o CERT-UA detalhou outra campanha de phishing direcionada a empresas de defesa ucranianas. Esta campanha utiliza arquivos PDF maliciosos que incorporam um link, o qual, quando clicado, baixa um executável conhecido como GLUEEGG, responsável por descriptografar e executar um carregador baseado em Lua chamado DROPCLUE.

O DROPCLUE foi projetado para abrir um documento falso para a vítima, enquanto secretamente baixa um programa legítimo de Remote Desktop chamado Atera Agent usando o utilitário curl. Esse ataque foi associado a um grupo identificado como UAC-0180.

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios