Pesquisadores de segurança cibernética revelaram a existência de um módulo de adware que se disfarça como um bloqueador de anúncios e sites maliciosos, enquanto secretamente instala um componente de driver de kernel. Este componente permite aos invasores executar código arbitrário com permissões elevadas em sistemas Windows.

HotPage

O malware, denominado HotPage, recebe seu nome do instalador correspondente (“HotPage.exe”), conforme descobertas recentes da ESET.

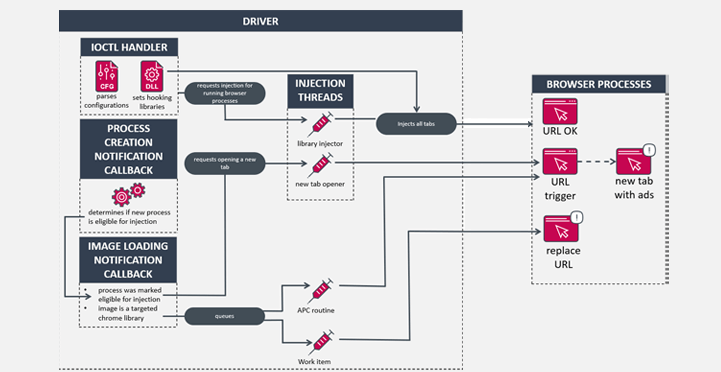

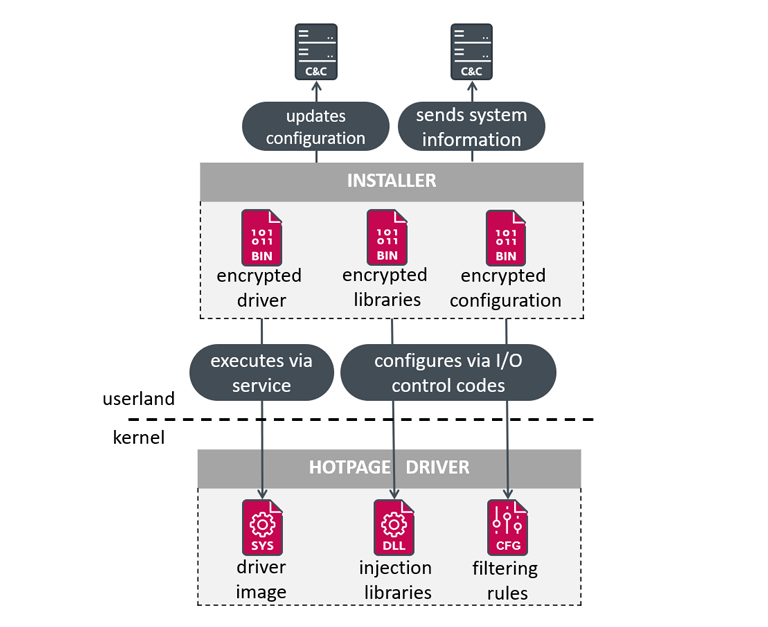

“O instalador implanta um driver capaz de injetar código em processos remotos e duas bibliotecas que podem interceptar e modificar o tráfego de rede dos navegadores”, explicou o pesquisador da ESET Romain Dumont em uma análise técnica divulgada hoje.

“Este malware pode alterar ou substituir o conteúdo de páginas solicitadas, redirecionar o usuário para outros sites ou abrir novas guias com base em condições específicas.”

Além de utilizar suas capacidades de interceptação e filtragem de tráfego de navegador para exibir anúncios relacionados a jogos, o malware foi projetado para coletar e enviar informações do sistema para um servidor remoto associado à empresa chinesa Hubei Dunwang Network Technology Co., Ltd (湖北盾网网络科技有限公司).

Isso é realizado através de um driver cujo principal propósito é injetar bibliotecas nos aplicativos de navegador e modificar seu fluxo de execução para alterar URLs acessadas ou garantir que a página inicial de novas instâncias do navegador seja redirecionada para URLs específicas configuradas.

Mas isso não é tudo. A falta de Listas de Controle de Acesso (ACLs) para o driver significa que um invasor com uma conta não privilegiada poderia explorá-lo para obter privilégios elevados e executar código na conta NT AUTHORITY\System.

“Esse componente do kernel inadvertidamente deixa uma porta aberta para outras ameaças executarem código com os mais altos níveis de privilégio disponíveis no sistema operacional Windows: a conta do sistema”, explicou Dumont. “Devido às inadequadas restrições de acesso a este componente do kernel, qualquer processo pode se comunicar com ele e usar sua capacidade de injeção de código para comprometer processos desprotegidos.”

Embora o método exato pelo qual o instalador é distribuído não seja conhecido, evidências coletadas pela empresa eslovaca de segurança cibernética mostram que ele foi anunciado como uma solução de segurança para cibercafés, cujo objetivo é melhorar a experiência de navegação dos usuários ao interromper anúncios.

O driver incorporado é notável pelo fato de ser assinado pela Microsoft. Acredita-se que a empresa chinesa tenha passado pelos requisitos de assinatura de código de driver da Microsoft e conseguido obter um certificado de Verificação Estendida (EV). Ele foi removido do Catálogo do Windows Server em 1º de maio de 2024.

Os drivers do modo kernel precisam ser assinados digitalmente para serem carregados pelo sistema operacional Windows, uma importante camada de defesa criada pela Microsoft para proteger contra drivers maliciosos que podem ser usados como armas para subverter controles de segurança e interferir nos processos do sistema.

Dito isso, o Cisco Talos revelou em julho passado como agentes de ameaças nativos de língua chinesa estão explorando uma brecha na política do Microsoft Windows para falsificar assinaturas em drivers de modo kernel.

“A análise desse malware de aparência bastante genérica provou, mais uma vez, que os desenvolvedores de adware ainda estão dispostos a fazer um esforço extra para atingir seus objetivos”, disse Dumont.

“Além disso, eles desenvolveram um componente de kernel com um grande conjunto de técnicas para manipular processos, mas também passaram pelos requisitos impostos pela Microsoft para obter um certificado de assinatura de código para seu componente de driver.”

Fontes: The Hacker News

+Mais

ChatGPT ajudou spammers a contornar filtros de segurança de mensagem para mais de 80 mil sites

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta