Ataques de computação espacial direcionados a fones de ouvido VR (Headset) são raros. Possivelmente, o primeiro hack contra o Vision Pro da Apple só se tornou conhecido na segunda semana de junho de 2024. No entanto, agora um pesquisador demonstrou um método para entregar qualquer malware ao fone de ouvido Quest 3 da Meta.

O pesquisador Harish Santhanalakshmi Ganesan afirmou no Reddit que era quase impossível instalar malware no Quest 3 VR como um desafio pessoal para explorar superfícies de ameaças emergentes – ele decidiu fazer isso sem ativar o modo de desenvolvedor.

Uma simples pesquisa no Google lhe revelou que a Meta estava usando uma versão restrita do Android Open Source Project (AOSP). “Isso significa que posso instalar qualquer APK, assim como instalo aplicativos no seu telefone Android”, ele disse.

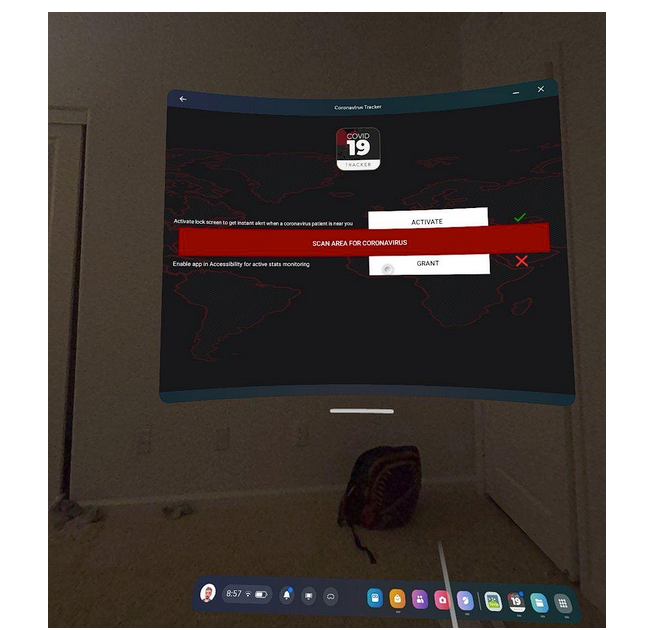

Mais pesquisas no Google, dessa vez com o YouTube, revelaram uma metodologia usando um aplicativo do Meta’s App Lab que dá acesso ao gerenciador de arquivos nativo do Android. “Usei esse método para instalar o ransomware CovidLock no meu headset”, ele explicou.

CovidLock

CovidLock é um ransomware que tem como alvo dispositivos Android. Ele se disfarça como um aplicativo rastreador de COVID-19 e usa o permission creep para obter permissões adicionais. Se obtiver permissões suficientes, ele bloqueia os usuários do dispositivo e exibe uma nota de resgate.

No entanto, o malware instalado pelo pesquisador é irrelevante – o processo que ele descobriu poderia entregar qualquer malware por meio de engenharia social.

“Esta pesquisa não é sobre uma vulnerabilidade no Meta Quest 3, mas sim sobre uma superfície de ataque que permite que as pessoas carreguem malware sem opções de desenvolvedor”, ele disse à SecurityWeek. Embora ele não tenha publicado detalhes técnicos do método, ele acredita que não seria difícil para malfeitores replicarem o processo.

Ele não espera que a Meta responda ativamente à sua pesquisa porque ela não envolve tecnicamente uma vulnerabilidade, mas gira em torno de engenharia social.

“Isso significa que qualquer invasor pode usar engenharia social para induzir um usuário a instalar um aplicativo malicioso no Quest e tornar esse aplicativo um administrador de dispositivo sem ativar o modo de desenvolvedor. Hipoteticamente”, disse ele à SecurityWeek, “os invasores poderiam criar um ransomware e espalhá-lo por meio de um vídeo do YouTube sobre como instalar software de terceiros sem um PC e compartilhar o APK (malicioso) no processo”.

Como não há vulnerabilidade técnica envolvida, provavelmente não haverá patch. O pesquisador divulgou seu trabalho para alertar os usuários de RV a tomarem cuidado com ataques de engenharia social. A solução principal é a mesma que o conselho dado a todos os usuários de smartphones: evite o sideload.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões