Pesquisadores de segurança cibernética sinalizaram diversas campanhas de exploração em andamento que aproveitaram falhas já corrigidas nos navegadores Apple Safari e Google Chrome para infectar usuários móveis com malware para roubo de informações.

Google Chrome

“Essas campanhas entregaram exploits de n dias para os quais havia patches disponíveis, mas ainda seriam eficazes contra dispositivos sem patches”, disse o pesquisador do Google Threat Analysis Group (TAG), Clement Lecigne , em um relatório compartilhado.

A atividade, observada entre novembro de 2023 e julho de 2024, é notável por entregar os exploits por meio de um ataque watering hole nos sites do governo mongol, cabinet.gov[.]mn e mfa.gov[.]mn.

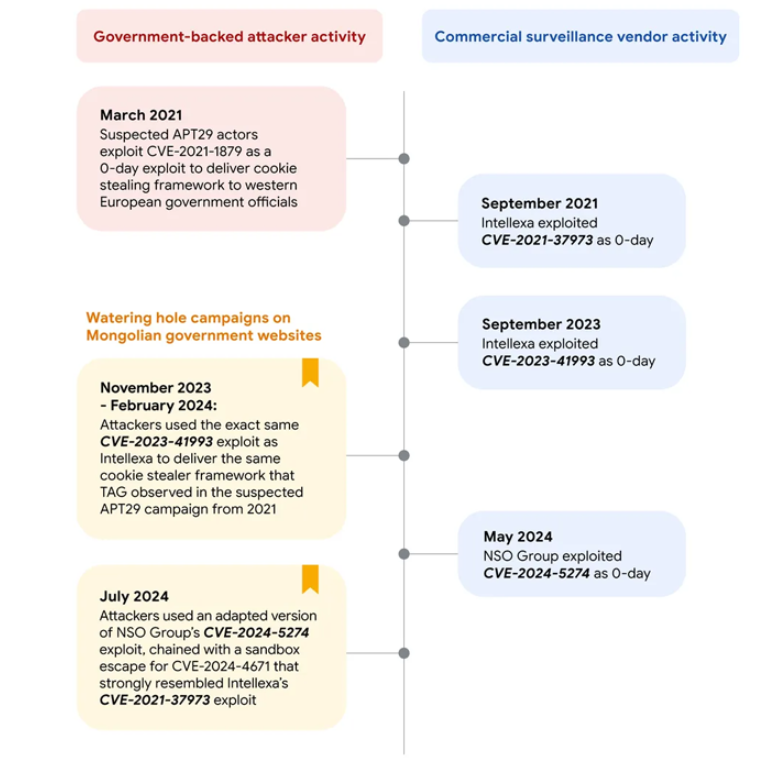

O conjunto de intrusões foi atribuído com moderada confiança a um agente de ameaças apoiado pelo estado russo, codinome APT29 (também conhecido como Midnight Blizzard), com paralelos observados entre os exploits usados nas campanhas e aqueles anteriormente vinculados aos fornecedores de vigilância comercial (CSVs) Intellexa e NSO Group, indicando reutilização de exploits.

As vulnerabilidades no centro das campanhas estão listadas abaixo –

- CVE-2023-41993 – Uma falha do WebKit que poderia resultar na execução de código arbitrário ao processar conteúdo da web especialmente criado (corrigido pela Apple no iOS 16.7 e Safari 16.6.1 em setembro de 2023)

- CVE-2024-4671 – Uma falha de uso após liberação no componente Visuals do Chrome que pode resultar na execução de código arbitrário (corrigido pelo Google na versão 124.0.6367.201/.202 do Chrome para Windows e macOS, e na versão 124.0.6367.201 para Linux em maio de 2024)

- CVE-2024-5274 – Uma falha de confusão de tipos no mecanismo V8 JavaScript e WebAssembly que pode resultar na execução de código arbitrário (corrigido pelo Google no Chrome versão 125.0.6422.112/.113 para Windows e macOS, e versão 125.0.6422.112 para Linux em maio de 2024)

Diz-se que as campanhas de novembro de 2023 e fevereiro de 2024 envolveram o comprometimento de dois sites do governo mongol – ambos no primeiro e apenas mfa.gov[.]mn no último – para entregar um exploit para CVE-2023-41993 por meio de um componente iframe malicioso apontando para um domínio controlado por um ator.

“Quando visitados com um dispositivo iPhone ou iPad, os sites de watering hole usavam um iframe para servir uma carga de reconhecimento, que realizava verificações de validação antes de finalmente baixar e implantar outra carga com o exploit WebKit para exfiltrar cookies do navegador do dispositivo”, disse o Google.

A carga útil é uma estrutura de roubo de cookies que o Google TAG detalhou anteriormente em conexão com a exploração de 2021 de um ataque de dia zero do iOS (CVE-2021-1879) para coletar cookies de autenticação de vários sites populares, incluindo Google, Microsoft, LinkedIn, Facebook, Yahoo, GitHub e Apple iCloud, e enviá-los via WebSocket para um endereço IP controlado pelo invasor.

“A vítima precisaria ter uma sessão aberta nesses sites pelo Safari para que os cookies fossem exfiltrados com sucesso”, observou o Google na época, acrescentando que “os invasores usaram mensagens do LinkedIn para atingir autoridades governamentais de países da Europa Ocidental, enviando-lhes links maliciosos”.

O fato de o módulo ladrão de cookies também destacar o site “webmail.mfa.gov[.]mn” sugere que funcionários do governo da Mongólia eram um provável alvo da campanha do iOS.

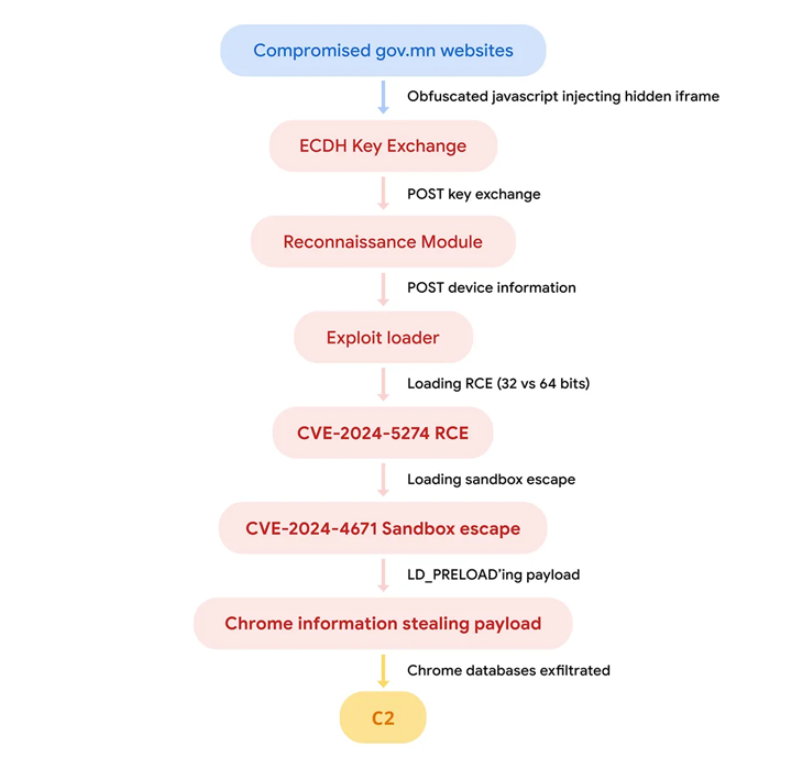

O site mfa.gov[.]mn foi infectado pela terceira vez em julho de 2024 para injetar código JavScript que redirecionava usuários do Android usando o Chrome para um link malicioso que servia uma cadeia de exploração combinando as falhas CVE-2024-5274 e CVE-2024-4671 para implantar uma carga útil de roubo de informações do navegador.

Em particular, a sequência de ataque usa CVE-2024-5274 para comprometer o renderizador e CVE-2024-4671 para atingir uma vulnerabilidade de escape de sandbox, possibilitando, em última análise, escapar das proteções de isolamento do site do Chrome e entregar um malware ladrão.

“Esta campanha entrega um binário simples que exclui todos os relatórios de falhas do Chrome e exfiltra os seguintes bancos de dados do Chrome de volta para o servidor track-adv[.]com — semelhante à carga final básica vista nas campanhas anteriores do iOS”, observou o Google TAG.

A gigante da tecnologia disse ainda que os exploits usados no ataque watering hole de novembro de 2023 e pela Intellexa em setembro de 2023 compartilham o mesmo código de gatilho, um padrão também observado nos gatilhos para CVE-2024-5274 usados no ataque watering hole de julho de 2024 e pelo NSO Group em maio de 2024.

Além disso, o exploit CVE-2024-4671 compartilha semelhanças com um escape de sandbox anterior do Chrome que a Intellexa foi descoberta usando em conexão com outra falha do Chrome, CVE-2021-37973 , que foi corrigida pelo Google em setembro de 2021.

Embora atualmente não esteja claro como os invasores conseguiram adquirir os exploits para as três falhas, as descobertas deixam bem claro que agentes estatais-nação estão usando exploits de n-day que eram originalmente usados como zero-days por CSVs.

No entanto, isso levanta a possibilidade de que os exploits podem ter sido obtidos de um corretor de vulnerabilidades que os vendeu anteriormente aos fornecedores de spyware como zero-day, um suprimento constante que mantém a bola rolando enquanto a Apple e o Google reforçam as defesas.

“Além disso, ataques de watering hole continuam sendo uma ameaça onde exploits sofisticados podem ser utilizados para atingir aqueles que visitam sites regularmente, incluindo em dispositivos móveis”, disseram os pesquisadores. “Watering holes ainda podem ser uma via eficaz para exploits de n-day, visando em massa uma população que ainda pode executar navegadores sem patches.”

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios