Hackers têm o Telegram como alvo para distribuição de malware devido às suas falhas de segurança e recursos amigáveis que facilitam o compartilhamento de arquivos.

O anonimato e a grande base de usuários do Telegram aumentam ainda mais sua atração por atividades ilícitas.

O Google Threat Intelligence Group descobriu recentemente que hackers russos estão atacando os militares ucranianos com malware via Telegram.

Análise Técnica – Malware

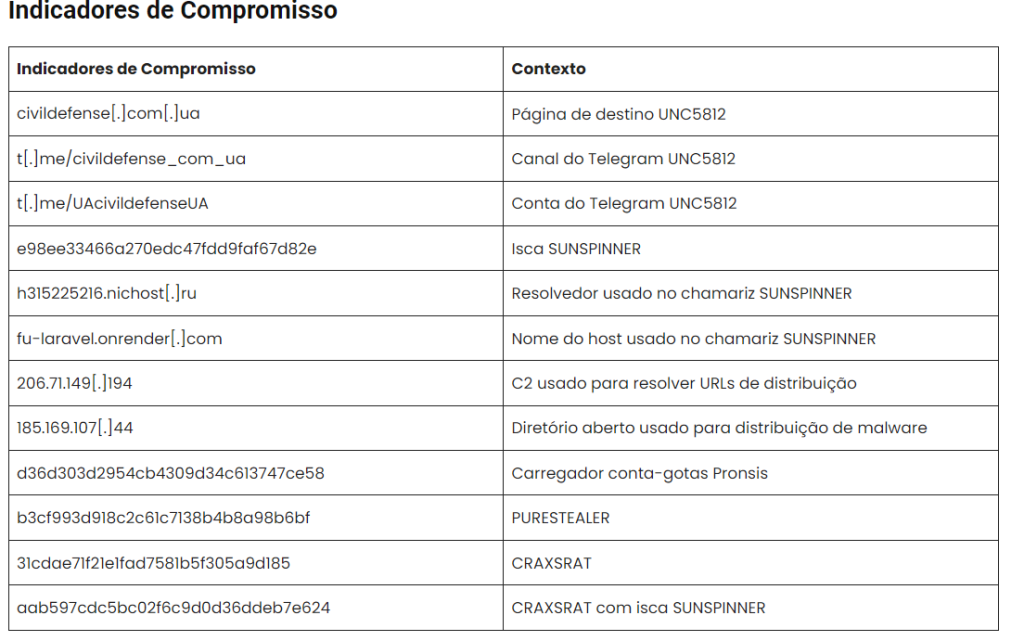

Em setembro de 2024, o Threat Intelligence Group do Google, composto pelo TAG e pela Mandiant, descobriu uma sofisticada operação cibernética russa com o codinome UNC5812 que operava por meio de um canal enganoso do Telegram “@civildefense_com_ua” e do site “civildefense[.]com.ua”.

De acordo com o relatório do Google Cloud , a operação se passou por um serviço que fornecia software para rastrear recrutadores militares ucranianos, mas na verdade distribuía software malicioso (malware) direcionado a dispositivos Windows e Android.

Para usuários do Windows, a operação implantou o Pronsis Loader, um downloader escrito em PHP e compilado em bytecode da Java Virtual Machine usando JPHP, que então instalou duas variantes de malware:

- SUNSPINNER (um aplicativo de mapeamento de isca)

- PURESTEALER (um malware que rouba informações)

Usuários do Android foram alvos do CRAXSRAT, um malware comercial de backdoor, que exigia que os usuários desabilitassem o Google Play Protect para instalação.

A operação se espalhou por meio de postagens promovidas em canais legítimos do Telegram ucraniano, incluindo um canal de alertas de mísseis com mais de 80.000 assinantes, e continuou a promoção ativa até pelo menos 8 de outubro de 2024.

A sofisticação técnica da campanha ficou evidente em seu sistema de distribuição de malware em vários estágios, que incluía táticas de engenharia social para convencer os usuários a desabilitar recursos de segurança e conceder permissões abrangentes.

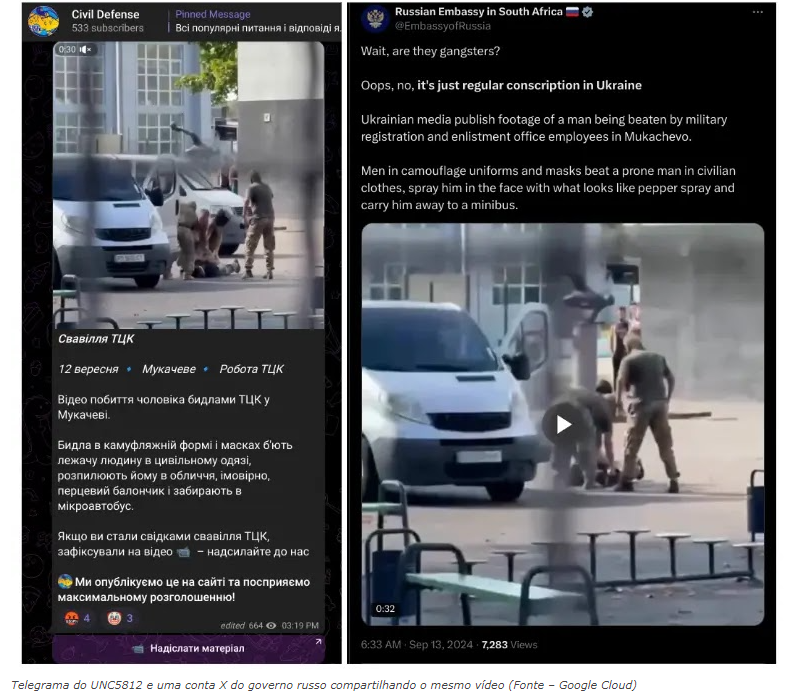

Simultaneamente, a UNC5812 conduziu uma operação de influência por meio de sua plataforma que incentiva os usuários a enviar vídeos de “ações injustas de centros de recrutamento territoriais” por meio de uma conta dedicada no Telegram (https://t[.]me/UAcivildefenseUA).

Enquanto todas essas coisas são feitas mantendo uma seção de notícias com “conteúdo antimobilização” que mais tarde foi compartilhado em redes sociais pró-Rússia, como “Conta X (antigamente Twitter) da Embaixada Russa na África do Sul”.

A operação emprega um aplicativo de mapeamento enganoso chamado SUNSPINNER (MD5: 4ca65a7efe2e4502e2031548ae588cb8), criado usando a estrutura Flutter, que exibe localizações fabricadas de recrutas militares ucranianos enquanto se conecta a um servidor C2 em h315225216.nichost[.]ru.

Para sistemas Windows, o ataque começa com CivilDefense.exe (MD5: 7ef871a86d076dac67c2036d1bb24c39) usando o “Pronsis Loader” para entregar o SUNSPINNER e um downloader secundário “civildefensestarter.exe” (MD5: d36d303d2954cb4309d34c613747ce58).

Isso levou à instalação do PURESTEALER (MD5: b3cf993d918c2c61c7138b4b8a98b6bf), que é um ladrão de informações comercial baseado em .NET que coleta “credenciais do navegador”, “ carteiras de criptomoedas ” e “dados de aplicativos de mensagens”.

O vetor de ataque do Android distribui CivilDefensse.apk (MD5: 31cdae71f21e1fad7581b5f305a9d185), que contém CRAXSRAT, um backdoor comercial do Android capaz de “manipulação de arquivos”, “interceptação de SMS”, “roubo de credenciais” e “monitoramento abrangente de dispositivos”.

Para controle operacional e exfiltração de dados, ambos os tipos de malware continuam se conectando à mesma infraestrutura de backend por meio de “fu-laravel.onrender[.]com/api/markers”.

Isso faz parte de uma campanha planejada de ciberespionagem voltada aos esforços de recrutamento militar ucraniano após mudanças recentes nas leis de mobilização da Ucrânia e a introdução de identidades militares digitais em 2024.

+Mais

Atores de ameaças afirmam vender dados na “Dark Web” supostamente roubados da Cisco

Novo Trojan bancário Octo2 Android surge com capacidade de aquisição de dispositivos

AgentTesla é o malware que mais rouba dados e senhas no Brasil.