O agente de ameaças vinculado à Coreia do Norte conhecido como Moonstone Sleet continuou a enviar pacotes npm maliciosos para o registro de pacotes JavaScript com o objetivo de infectar sistemas Windows, ressaltando a natureza persistente de suas campanhas.

Os pacotes em questão, harthat-api e harthat-hash , foram publicados em 7 de julho de 2024, de acordo com o Datadog Security Labs. Ambas as bibliotecas não atraíram nenhum download e foram retiradas logo após um breve período de tempo.

Moonstone Sleet

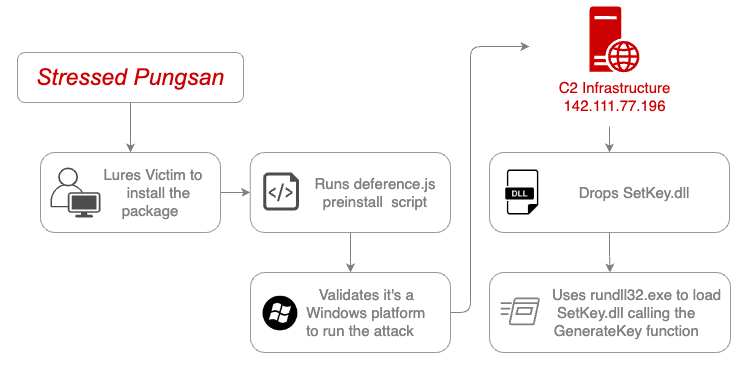

O braço de segurança da empresa de monitoramento de nuvem está rastreando o agente da ameaça sob o nome Stressed Pungsan, que exibe sobreposições com um cluster de atividade maliciosa norte-coreano recém-descoberto, denominado Moonstone Sleet.

“Embora o nome se assemelhe ao pacote Hardhat npm (um utilitário de desenvolvimento Ethereum), seu conteúdo não indica nenhuma intenção de typosquat”, disseram os pesquisadores Sebastian Obregoso e Zack Allen da Datadog . “O pacote malicioso reutiliza código de um repositório GitHub bem conhecido chamado node-config com mais de 6.000 estrelas e 500 forks, conhecido no npm como config.”

Cadeias de ataques orquestradas pelo coletivo adversário são conhecidas por disseminar arquivos ZIP falsos via LinkedIn sob um nome de empresa falso ou sites de freelancers, induzindo alvos em potencial a executar cargas úteis de próximo estágio que invocam um pacote npm como parte de uma suposta avaliação de habilidades técnicas.

“Quando carregado, o pacote malicioso usou curl para se conectar a um IP controlado pelo ator e lançar cargas maliciosas adicionais, como SplitLoader”, observou a Microsoft em maio de 2024. “Em outro incidente, o Moonstone Sleet entregou um carregador npm malicioso que levou ao roubo de credenciais do LSASS.”

Descobertas subsequentes da Checkmarx revelaram que o Moonstone Sleet também estava tentando espalhar seus pacotes por meio do registro npm.

Os pacotes recém-descobertos são projetados para executar um script de pré-instalação especificado no arquivo package.json, que, por sua vez, verifica se está sendo executado em um sistema Windows (“Windows_NT”) e, em seguida, entra em contato com um servidor externo (“142.111.77[.]196”) para baixar um arquivo DLL que é carregado lateralmente usando o binário rundll32.exe .

A DLL desonesta, por sua vez, não realiza nenhuma ação maliciosa, o que sugere uma execução de teste de sua infraestrutura de entrega de carga útil ou que ela foi inadvertidamente enviada ao registro antes de incorporar código malicioso nele.

O desenvolvimento ocorre enquanto o Centro Nacional de Segurança Cibernética (NCSC) da Coreia do Sul alerta sobre ataques cibernéticos realizados por grupos de ameaças norte-coreanos rastreados como Andariel e Kimsuky para distribuir famílias de malware como Dora RAT e TrollAgent (também conhecido como Troll Stealer) como parte de campanhas de intrusão destinadas aos setores de construção e máquinas no país.

A sequência de ataque Dora RAT é notável pelo fato de que os hackers do Andariel exploraram vulnerabilidades no mecanismo de atualização de software de um software VPN doméstico para propagar o malware.

Fontes: The Hacker News

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios