Hackers usam malware Supershell para atacar servidores Linux.

Os pesquisadores identificaram uma campanha de ataque direcionada a servidores Linux SSH mal protegidos, onde o ataque aproveita o Supershell, um backdoor de shell reverso multiplataforma escrito em Go, concedendo aos invasores controle remoto de sistemas comprometidos.

Após a infecção inicial, suspeita-se que os invasores tenham implantado scanners para identificar alvos vulneráveis adicionais e, em seguida, provavelmente lançaram ataques de dicionário nesses alvos usando credenciais coletadas dos sistemas comprometidos.

Os dados revelam uma lista de endereços IP de agentes de ameaças e suas credenciais raiz correspondentes, incluindo senhas comuns como “root/password” e “root/123456789”, que são frequentemente exploradas por invasores para obter acesso não autorizado a sistemas vulneráveis.

A presença dessas credenciais em dispositivos comprometidos indica um risco de segurança significativo, pois podem ser usadas para executar atividades maliciosas, roubar informações confidenciais e interromper operações.

A identificação e mitigação dessas vulnerabilidades são cruciais para proteger os sistemas de possíveis ameaças.

O agente da ameaça usou vários métodos para baixar e executar scripts maliciosos após comprometer um sistema.

Um invasor aproveitou os comandos wget, curl, tftp e ftpget para baixar scripts de diferentes fontes, incluindo servidores web, servidores FTP e até portas não padrão.

Os scripts baixados foram executados usando comandos shell (sh, bash), concedendo ao invasor acesso remoto e potencialmente instalando malware adicional e, em seguida, os invasores tentaram remover vestígios do ataque excluindo os scripts baixados e outros arquivos.

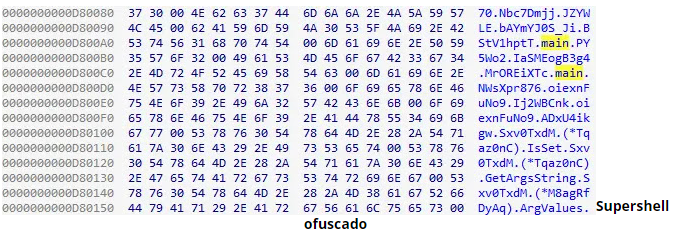

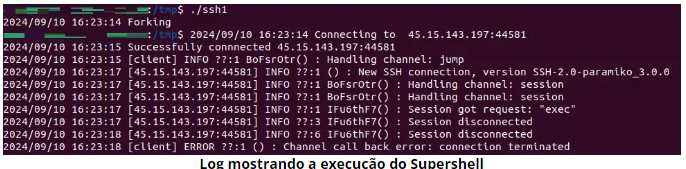

Um invasor instalou inicialmente o backdoor Supershell ofuscado em um sistema Linux mal gerenciado, que, conforme identificado por suas strings internas, comportamento e logs de execução, fornece ao invasor recursos de controle remoto.

Embora o objetivo principal pareça ser o sequestro de controle, existe a possibilidade de que o invasor também pretenda instalar um minerador de criptomoedas, como o XMRig, para explorar os recursos do sistema para ganho pessoal, o que se alinha com padrões de ataque comuns direcionados a sistemas Linux vulneráveis.

Os agentes de ameaças estão explorando servidores SSH Linux mal gerenciados instalando o backdoor Supershell, que permite o controle remoto de sistemas infectados, potencialmente levando ao roubo de dados, comprometimento do sistema e outras atividades maliciosas.

De acordo com a ASEC, para mitigar essa ameaça, os administradores devem priorizar a higiene de senhas fortes, atualizações regulares e medidas de segurança robustas, como firewalls.

Além disso, garantir que a V3 esteja atualizada é crucial para evitar infecções por malware. Ao implementar essas contramedidas, as organizações podem reduzir significativamente sua vulnerabilidade a ataques de supershell.

O malware detectado inclui um backdoor Cobalt Strike, um downloader de agente de shell e um downloader ElfMiner, que foi identificado como Backdoor/Linux.CobaltStrike.3753120 provavelmente foi implantado para acesso e controle remotos.

O downloader do agente shell, Downloader/Shell.Agent.SC203780, foi projetado para baixar e executar cargas maliciosas adicionais.

O downloader do ElfMiner, Downloader/Shell.ElfMiner.S1705, provavelmente foi usado para baixar e instalar malware de mineração de criptomoedas.

Fonte: GBhackers

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios