A Microsoft divulgou na terça-feira que a atividade de intrusão destinada a entidades da rede elétrica indiana no início deste ano provavelmente envolveu a exploração de falhas de segurança em um servidor web agora descontinuado chamado Boa .

A divisão de segurança cibernética do gigante da tecnologia disse que o componente vulnerável representa um “risco na cadeia de suprimentos que pode afetar milhões de organizações e dispositivos”.

As descobertas se baseiam em um relatório anterior publicado pela Recorded Future em abril de 2022, que se aprofundou em uma campanha sustentada orquestrada por supostos adversários ligados à China para atacar organizações de infraestrutura crítica na Índia.

A empresa de segurança cibernética atribuiu os ataques a um cluster de ameaças não documentado anteriormente chamado Threat Activity Group 38. Enquanto o governo indiano descreveu os ataques como “tentativas de sondagem” malsucedidas, a China negou que estivesse por trás da campanha.

As conexões com a China decorrem do uso de um backdoor modular chamado ShadowPad , que é conhecido por ser compartilhado entre vários grupos de espionagem que conduzem missões de coleta de informações em nome da nação.

Embora o vetor de infecção inicial exato usado para violar as redes permaneça desconhecido, o implante do ShadowPad foi controlado usando uma rede de dispositivos de câmera DVR/IP voltados para a Internet comprometidos.

A Microsoft disse que sua própria investigação sobre a atividade de ataque descobriu Boa como um link comum, avaliando que as invasões foram direcionadas contra dispositivos IoT expostos executando o servidor web.

“Apesar de ter sido descontinuado em 2005, o servidor da Web Boa continua a ser implementado por diferentes fornecedores em uma variedade de dispositivos IoT e kits de desenvolvimento de software (SDKs) populares”, disse a empresa.

“Sem desenvolvedores gerenciando o servidor da Web Boa, suas vulnerabilidades conhecidas podem permitir que invasores obtenham acesso silencioso às redes coletando informações de arquivos”.

As descobertas mais recentes destacam mais uma vez o risco da cadeia de suprimentos decorrente de falhas em componentes de rede amplamente usados, que podem expor a infraestrutura crítica a violações por meio de dispositivos acessíveis ao público que executam o servidor da web vulnerável.

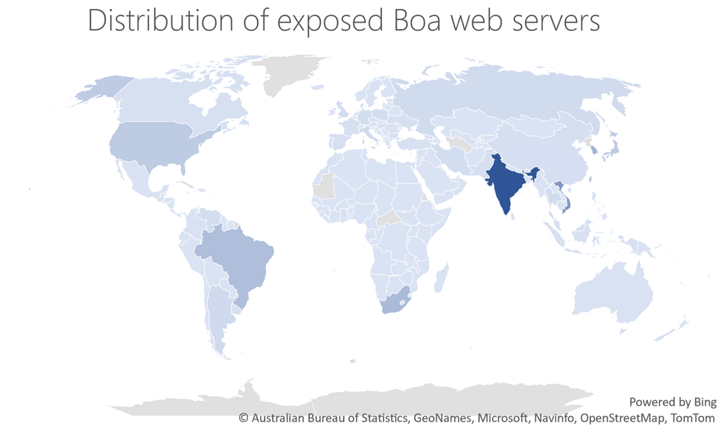

A Microsoft disse ainda que detectou mais de um milhão de componentes de servidor Boa expostos à Internet em todo o mundo em uma única semana, com concentrações significativas na Índia.

A natureza abrangente dos servidores Boa é atribuída ao fato de serem integrados a SDKs amplamente utilizados, como os da RealTek, que são agrupados com dispositivos como roteadores, pontos de acesso e repetidores.

complexa e interconectada A cadeia de suprimentos de software significa que as correções de um fornecedor upstream podem não chegar aos clientes e que as falhas não resolvidas podem continuar a persistir apesar das atualizações de firmware dos fabricantes downstream.

Alguns dos bugs de alta gravidade que afetam Boa incluem CVE-2017-9833 e CVE-2021-33558 , que, se explorados com sucesso, podem permitir que grupos de hackers mal-intencionados leiam arquivos arbitrários, obtenham informações confidenciais e executem código remoto.

Armar essas deficiências não corrigidas pode permitir que os agentes de ameaças coletem mais informações sobre os ambientes de TI visados, abrindo caminho efetivamente para ataques disruptivos.

“A popularidade do servidor da Web Boa mostra o risco potencial de exposição de uma cadeia de suprimentos insegura, mesmo quando as melhores práticas de segurança são aplicadas aos dispositivos na rede”, disse a Microsoft.

“À medida que os invasores buscam novos pontos de apoio em dispositivos e redes cada vez mais seguros, identificar e prevenir riscos de segurança distribuídos por meio de cadeias de suprimentos de software e hardware, como componentes desatualizados, deve ser priorizado pelas organizações”.

4 thoughts on “Hackers violam organizações de energia por meio de bugs em servidor web descontinuado”

Comments are closed.