Os agentes de ameaças geralmente têm como alvo a popular plataforma de repositório de código “GitHub” devido ao seu amplo uso e aos recursos que essa plataforma oferece.

Lumma Stealer

Analistas de segurança cibernética da Gen Digital descobriram recentemente que agentes de ameaças estão explorando o GitHub para propagar um ladrão de informações, o “Lumma“.

Esse malware sofisticado é classificado como um InfoStealer, que é promovido ativamente por meio de repositórios do GitHub.

O Lumma foi projetado para extrair dados confidenciais, incluindo credenciais de login, informações financeiras e carteiras de criptomoedas de sistemas infectados.

Análise Técnica

Lumma Stealer é um malware avançado desenvolvido por criminosos cibernéticos profissionais e é um dos principais ladrões avançados do mercado.

Como um tipo de modelo de Malware como Serviço (MaaS), ele é administrado com intenção maliciosa de sequestrar dados confidenciais, incluindo senhas salvas em navegadores, cookies, criptomoedas e dados de clientes de e-mail.

Este também é um dos poucos casos em que a Lumma criou novos vetores de ataque, como recuperação de abuso de cookie de sessão durante login de conta do Google, o que é bastante intuitivo.

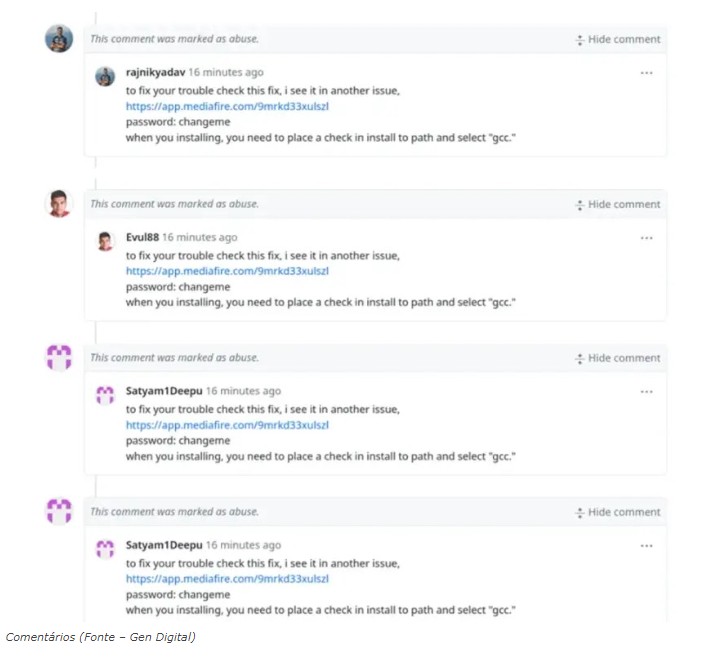

Os criadores do malware adicionam continuamente novos comentários, ultrapassando os esforços de remoção do GitHub. Esses comentários contêm links para arquivos criptografados no mediafire[.]com, geralmente com a senha “changeme”.

Quanto aos comentários maliciosos no GitHub, o volume de postagens maliciosas continua sendo um desafio, principalmente porque as vítimas colocam seus dados em risco quando tentam baixar e descompactar imediatamente os arquivos baixados.

Os cibercriminosos estão ajustando suas estratégias, utilizando recursos como GitHub e YouTube para distribuir malware como o Lumma Stealer.

Essas campanhas geralmente são disfarçadas como “Tutoriais Falsos” ou oferecem versões crackeadas de software, visando usuários que buscam alternativas gratuitas.

Enquanto os ataques atuais seriam definitivamente identificados devido ao inglês ruim, mesmo com bons conhecimentos, ataques posteriores podem se tornar convincentes, já que as ameaças usarão IA generativa para criar mensagens.

Essa tendência abrange diversas plataformas, com invasores usando vários serviços de hospedagem, como o Dropbox, para espalhar malware.

O software livre está contaminado com malware, e os termos são usados para infectar usuários com programas e instalações de software falsos.

Nessas formas de anúncios pagos, à medida que as práticas de publicidade em mídias sociais melhoram, segmentar e atribuir anúncios maliciosos em várias mídias sociais e aplicativos de desenvolvimento pode ser desafiador.

Recomendações

Abaixo mencionamos todas as recomendações:

- Use um software antivírus confiável

- Altere suas senhas

- Redefinir todas as sessões ativas

- Habilitar autenticação de dois fatores (2FA)

- Mantenha seu antivírus atualizado

+Mais

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões

Por que o Google comprou Wiz por US$32 bilhões

Ação comprometida no GitHub expõe segredos de CI/CD em milhares de repositórios