Em mais um sinal de que os cibercriminosos estão sempre procurando novas maneiras de enganar os usuários para que baixem malware, foi descoberto que a plataforma de perguntas e respostas (Q&A) conhecida como Stack Exchange foi usada indevidamente para direcionar desenvolvedores desavisados a pacotes Python falsos, capazes de esvaziar suas carteiras de criptomoedas.

Python – Pacotes maliciosos

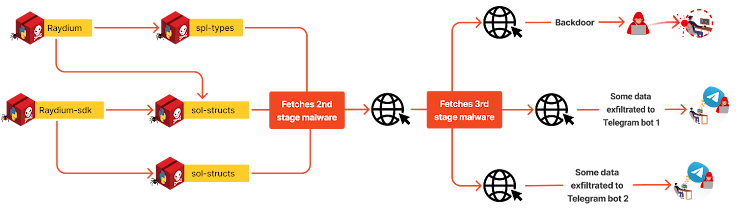

“Após a instalação, esse código seria executado automaticamente, colocando em movimento uma cadeia de eventos projetados para comprometer e controlar os sistemas da vítima, ao mesmo tempo em que exfiltrava seus dados e esvaziava suas carteiras de criptomoedas”, disseram os pesquisadores da Checkmarx Yehuda Gelb e Tzachi Zornstain em um relatório compartilhado.

A campanha, que começou em 25 de junho de 2024, destacou especificamente usuários de criptomoedas envolvidos com Raydium e Solana. A lista de pacotes desonestos descobertos como parte da atividade está listada abaixo –

- raydium (762 downloads)

- raydium-sdk (137 downloads)

- sol-instruct (115 downloads)

- sol-structs (292 downloads)

- spl-types (776 downloads)

Os pacotes foram baixados coletivamente 2.082 vezes. Eles não estão mais disponíveis para download no repositório Python Package Index (PyPI).

O malware oculto no pacote servia como um verdadeiro ladrão de informações, espalhando uma ampla rede de dados, incluindo senhas de navegadores, cookies e detalhes de cartão de crédito, carteiras de criptomoedas e informações associadas a aplicativos de mensagens como Telegram, Signal e Session.

Ele também incluiu recursos para capturar capturas de tela do sistema e procurar por arquivos contendo códigos de recuperação do GitHub e chaves do BitLocker. As informações coletadas foram então compactadas e exfiltradas para dois bots diferentes do Telegram mantidos pelo agente da ameaça.

Separadamente, um componente de backdoor presente no malware concedeu ao invasor acesso remoto persistente às máquinas das vítimas, permitindo possíveis explorações futuras e comprometimento de longo prazo.

A cadeia de ataque abrange vários estágios, com o pacote “raydium” listando “spl-types” como uma dependência, em uma tentativa de ocultar o comportamento malicioso e dar aos usuários a impressão de que era legítimo.

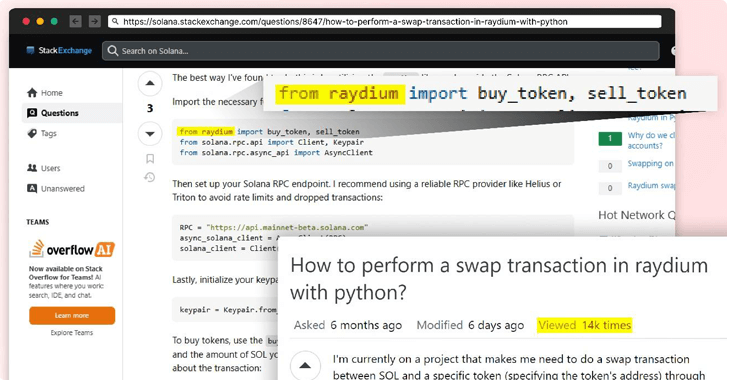

Um aspecto notável da campanha é o uso do Stack Exchange como um vetor para impulsionar a adoção, publicando respostas aparentemente úteis referenciando o pacote em questão para perguntas de desenvolvedores relacionadas à execução de transações de swap no Raydium usando Python.

“Ao escolher um tópico com alta visibilidade — obtendo milhares de visualizações — o invasor maximizou seu alcance potencial”, disseram os pesquisadores, acrescentando que isso foi feito para “dar credibilidade a este pacote e garantir sua ampla adoção”.

Embora a resposta não exista mais no Stack Exchange, o The Hacker News encontrou referências a “raydium” em outra pergunta sem resposta publicada no site de perguntas e respostas em 9 de julho de 2024: “Estou lutando há noites para fazer um swap na rede Solana rodando em Python 3.10.2. Instalei Solana, Solders e Raydium, mas não consigo fazer funcionar”, disse um usuário.

Referências a “raydium-sdk” também surgiram em uma postagem intitulada “Como comprar e vender tokens no Raydium usando Python: um guia Solana passo a passo”, que foi compartilhada por um usuário chamado SolanaScribe na plataforma de publicação social Medium em 29 de junho de 2024.

Atualmente não está claro quando os pacotes foram removidos do PyPI, já que dois outros usuários responderam à postagem do Medium buscando ajuda do autor sobre a instalação do “raydium-sdk” há apenas seis dias. O Checkmarx disse ao The Hacker News que a postagem não é obra do agente da ameaça.

Esta não é a primeira vez que atores mal-intencionados recorrem a esse método de distribuição de malware. No início de maio, a Sonatype revelou como um pacote chamado pytoileur foi promovido por meio de outro serviço de perguntas e respostas chamado Stack Overflow para facilitar o roubo de criptomoedas.

No mínimo, o desenvolvimento é uma evidência de que os invasores estão aproveitando a confiança nessas plataformas conduzidas pela comunidade para disseminar malware, levando a ataques em larga escala à cadeia de suprimentos.

“Um único desenvolvedor comprometido pode inadvertidamente introduzir vulnerabilidades no ecossistema de software de uma empresa inteira, afetando potencialmente toda a rede corporativa”, disseram os pesquisadores. “Este ataque serve como um chamado para despertar tanto indivíduos quanto organizações para reavaliarem suas estratégias de segurança.”

O desenvolvimento vem enquanto o Fortinet FortiGuard Labs detalhou um pacote PyPI malicioso chamado zlibxjson que continha recursos para roubar informações confidenciais, como tokens do Discord, cookies salvos no Google Chrome, Mozilla Firefox, Brave e Opera, e senhas armazenadas dos navegadores. A biblioteca atraiu um total de 602 downloads antes de ser retirada do PyPI.

“Essas ações podem levar ao acesso não autorizado às contas de usuários e à exfiltração de dados pessoais, classificando claramente o software como malicioso”, disse a pesquisadora de segurança Jenna Wang .

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões