Um ator de ameaças de língua chinesa, anteriormente não documentado, conhecido pelo codinome SneakyChef, foi identificado em uma campanha de espionagem que tem como alvo principal entidades governamentais na Ásia, Europa, Oriente Médio e África (EMEA) utilizando o malware SpiceRAT e SugarGh0st desde pelo menos agosto de 2023.

“Para atrair suas vítimas, o SneakyChef utiliza iscas na forma de documentos digitalizados de agências governamentais, principalmente relacionados aos Ministérios de Relações Exteriores ou embaixadas de vários países”, afirmaram os pesquisadores do Cisco Talos, Chetan Raghuprasad e Ashley Shen, em uma análise publicada hoje.

SpiceRAT e SugarGh0st

As atividades deste grupo hacker foram inicialmente destacadas pela empresa de segurança cibernética no final de novembro de 2023, em conexão com uma campanha de ataque que teve como alvos a Coreia do Sul e o Uzbequistão, utilizando uma variante personalizada do Gh0st RAT chamada SugarGh0st.

Uma análise subsequente da Proofpoint, realizada no mês passado, revelou o uso do SugarGh0st RAT contra organizações nos EUA envolvidas em projetos de inteligência artificial, incluindo aquelas no setor acadêmico, na indústria privada e nos serviços governamentais. Este cluster está sendo rastreado sob o nome UNK_SweetSpecter.

A Talos informou que o mesmo malware tem sido usado para possivelmente direcionar várias entidades governamentais em Angola, Índia, Letônia, Arábia Saudita e Turcomenistão, baseando-se nos documentos de isca utilizados nas campanhas de spear-phishing, o que indica uma ampliação do escopo dos países alvejados.

Além de utilizar cadeias de ataque que envolvem arquivos de atalho do Windows (LNK) incorporados em arquivos RAR para distribuir o SugarGh0st, descobriu-se que a nova onda de ataques emprega um arquivo RAR autoextraível (SFX) como vetor de infecção inicial. Esse arquivo SFX lança um script em Visual Basic (VBS) que executa o malware através de um carregador enquanto simultaneamente exibe o arquivo chamariz.

Os ataques contra Angola também se destacam pelo uso de um novo trojan de acesso remoto chamado SpiceRAT, que emprega iscas do Neytralny Turkmenistan, um jornal de língua russa do Turcomenistão.

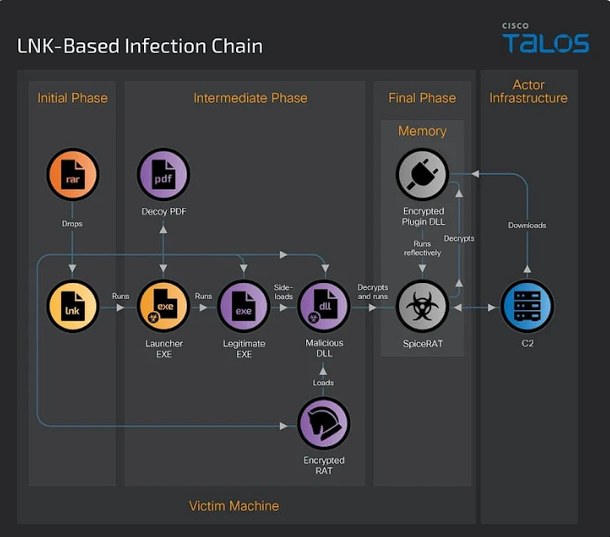

O SpiceRAT utiliza duas cadeias de infecção diferentes para se propagar. Uma delas envolve um arquivo LNK dentro de um arquivo RAR, que instala o malware usando técnicas de carregamento lateral de DLL.

“Quando a vítima extrai o arquivo RAR, ele solta o LNK e uma pasta oculta em sua máquina”, explicaram os pesquisadores. “Ao abrir o arquivo de atalho, disfarçado de documento PDF, a vítima executa um comando incorporado que ativa o executável malicioso a partir da pasta oculta.”

O inicializador exibe o documento chamariz para a vítima e executa um binário legítimo (“dxcap.exe”), que então carrega uma DLL maliciosa responsável por ativar o SpiceRAT.

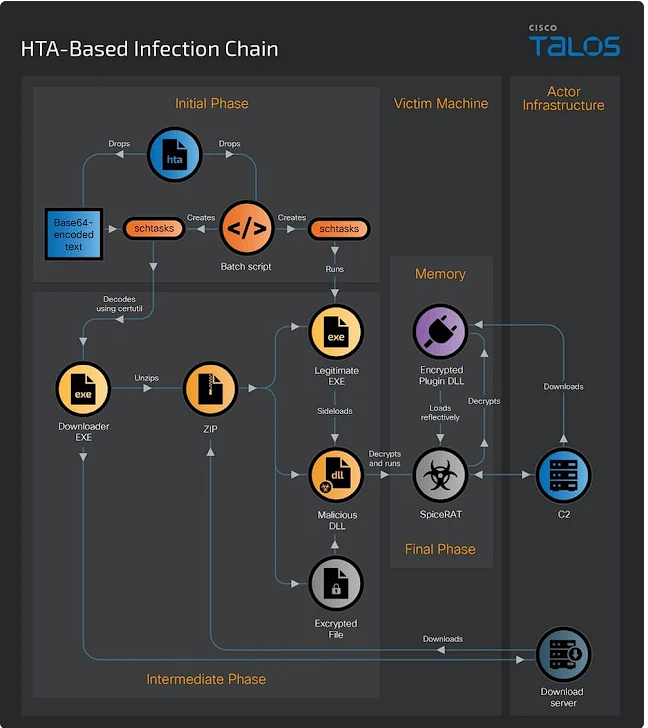

A segunda variante utiliza um aplicativo HTML (HTA), que solta um script em lote do Windows e um binário de download codificado em Base64. O script em lote agenda a execução do executável a cada cinco minutos.

O script em lote também foi projetado para executar outro executável legítimo, “ChromeDriver.exe”, a cada 10 minutos, o que, por sua vez, carrega uma DLL não autorizada que ativa o SpiceRAT. Cada um desses componentes – ChromeDriver.exe, a DLL e a carga RAT – é extraído de um arquivo ZIP recuperado pelo binário do downloader de um servidor remoto.

O SpiceRAT também utiliza a técnica de carregamento lateral de DLL para iniciar um carregador de DLL, que verifica a lista de processos em execução para detectar depuração antes de executar o módulo principal a partir da memória.

“Com a capacidade de baixar e executar binários executáveis e comandos arbitrários, o SpiceRAT aumenta significativamente a superfície de ataque na rede da vítima, abrindo caminho para novos ataques”, explicou a Talos.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões