Uma nova campanha maliciosa está usando um driver Avast Anti-Rootkit legítimo, mas antigo e vulnerável, para evitar a detecção e assumir o controle do sistema alvo desabilitando componentes de segurança.

Driver anti-rootkit

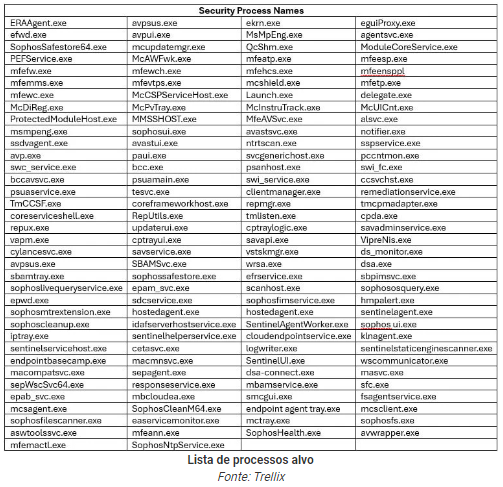

O malware que instala o driver é uma variante de um AV Killer sem nenhuma família específica. Ele vem com uma lista codificada de 142 nomes para processos de segurança de vários fornecedores.

Como o driver pode operar no nível do kernel, ele fornece acesso a partes críticas do sistema operacional e permite que o malware encerre processos.

Pesquisadores de segurança da empresa de segurança cibernética Trellix descobriram recentemente um novo ataque que utiliza a abordagem “traga seu próprio driver vulnerável” (BYOVD) com uma versão antiga do driver anti-rootkit para interromper produtos de segurança em um sistema alvo.

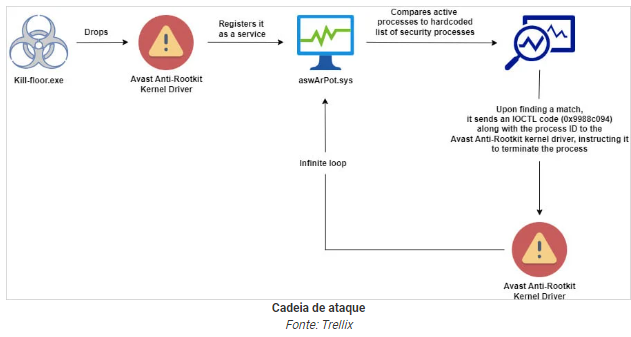

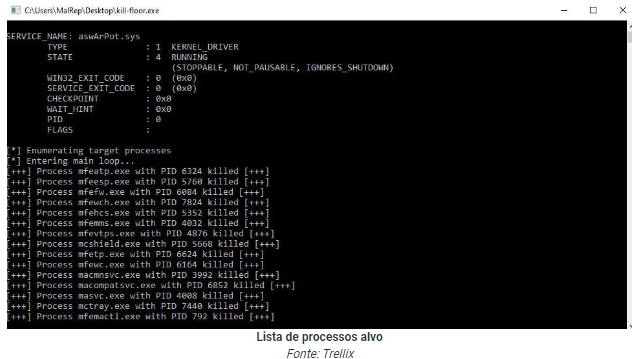

Eles explicam que um pedaço de malware com o nome de arquivo kill-floor.exe instala o driver vulnerável com o nome de arquivo ntfs.bin na pasta de usuário padrão do Windows. Em seguida, o malware cria o serviço ‘aswArPot.sys’ usando o Service Control (sc.exe) e registra o driver.

O malware então usa uma lista codificada de 142 processos associados a ferramentas de segurança e os verifica em relação a vários instantâneos de processos ativos no sistema.

O pesquisador da Trellix, Trishaan Kalra, diz que quando encontra uma correspondência, “o malware cria um identificador para referenciar o driver Avast instalado”.

Em seguida, ele utiliza a API ‘DeviceIoControl’ para emitir os comandos IOCTL necessários para encerrá-lo.

Como visto na captura de tela acima, o malware tem como alvo processos de várias soluções de segurança, incluindo as da McAfee, Symantec (Broadcom), Sophos, Avast, Trend Micro, Microsoft Defender, SentinelOne, ESET e BlackBerry.

Com as defesas desativadas, o malware pode realizar atividades maliciosas sem disparar alertas ao usuário ou ser bloqueado.

Vale ressaltar que o driver e procedimentos semelhantes foram observados no início de 2022 por pesquisadores da Trend Micro enquanto investigavam um ataque de ransomware AvosLocker .

Em dezembro de 2021, a equipe de Serviços de Resposta a Incidentes de Stroz Friedberg descobriu que o ransomware Cuba usou em ataques um script que abusava de uma função no driver do kernel Anti-Rootkit do Avast para matar soluções de segurança nos sistemas das vítimas.

Na mesma época, pesquisadores do SentinelLabs descobriram duas falhas de alta gravidade (CVE-2022-26522 e CVE-2022-26523) que estavam presentes desde 2016 e que poderiam ser exploradas “para aumentar privilégios, permitindo que desabilitassem produtos de segurança”.

Os dois problemas foram relatados à Avast em dezembro de 2021 e a empresa os abordou silenciosamente com atualizações de segurança.

A proteção contra ataques que dependem de drivers vulneráveis é possível usando regras que podem identificar e bloquear componentes com base em suas assinaturas ou hashes, como esta que a Trellix recomenda.

A Microsoft também tem soluções, como o arquivo de política de lista de bloqueio de driver vulnerável , que é atualizado a cada versão principal do Windows. A partir do Windows 11 2022, a lista está ativa por padrão em todos os dispositivos. A versão mais recente da lista é possível por meio do App Control for Business.

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões