As autoridades policiais supostamente prenderam um membro importante do notório grupo de crimes cibernéticos conhecido como Scattered Spider.

O detido, um homem de 22 anos natural do Reino Unido, foi capturado esta semana na cidade espanhola de Palma de Maiorca enquanto tentava embarcar em um voo para a Itália. A operação foi uma ação conjunta entre o Federal Bureau of Investigation (FBI) dos EUA e a Polícia Espanhola.

A notícia da prisão foi relatada inicialmente pelo Murcia Today em 14 de junho de 2024, e posteriormente, o vx-underground revelou que o detido está “associado a vários outros ataques de ransomware de alto perfil realizados pelo Scattered Spider”.

O grupo de pesquisa de malware também informou que o indivíduo era um trocador de SIM que operava sob o pseudônimo de “Tyler”. Os ataques de troca de SIM envolvem ligar para o provedor de telecomunicações para transferir o número de telefone de um alvo para um SIM sob o controle do atacante, com o objetivo de interceptar mensagens, incluindo senhas de uso único (OTPs), e assumir o controle de contas online.

De acordo com o jornalista de segurança Brian Krebs, acredita-se que “Tyler” seja um escocês de 22 anos chamado Tyler Buchanan, que atende pelo nome de “tylerb” nos canais do Telegram relacionados à troca de SIM.

Tyler é o segundo membro do grupo Scattered Spider a ser preso, após Noah Michael Urban, que foi acusado pelo Departamento de Justiça dos EUA no início de fevereiro de fraude eletrônica e roubo de identidade agravado por crimes que resultaram no roubo de US$ 800.000 de pelo menos cinco diferentes vítimas.

Scattered Spider

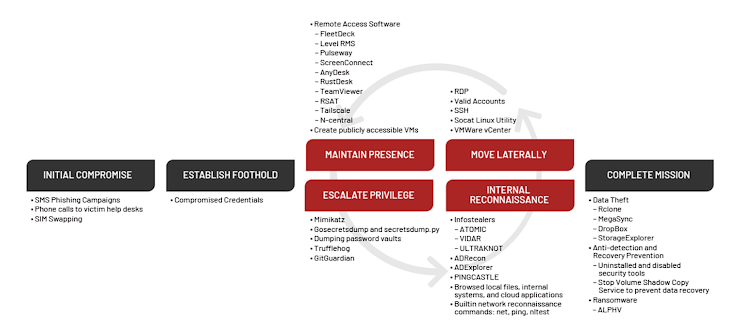

Scattered Spider, também conhecido por nomes como 0ktapus, Octo Tempest e UNC3944, é um grupo de ameaças com motivação financeira famoso por realizar ataques sofisticados de engenharia social para obter acesso inicial a organizações. Suspeita-se que seus membros façam parte de uma gangue cibercriminosa maior chamada The Com.

Originalmente focado na coleta de credenciais e na troca de SIM, o grupo adaptou suas táticas para se concentrar em ransomware e extorsão de dados roubados, antes de mudar para ataques de extorsão sem criptografia, visando roubar dados de aplicativos de software como serviço (SaaS).

“As evidências também sugerem que o UNC3944 recorreu ocasionalmente a táticas de intimidação para obter acesso às credenciais das vítimas”, afirmou a Mandiant, de propriedade do Google. “Essas táticas incluem ameaças de doxxing de informações pessoais, danos físicos às vítimas e suas famílias, e distribuição de material comprometedor”.

A Mandiant informou ao The Hacker News que a atividade associada ao UNC3944 mostra semelhanças com outro grupo rastreado pela Unidade 42 da Palo Alto Networks, chamado Muddled Libra, que também foi observado visando aplicativos SaaS para exfiltrar dados confidenciais. No entanto, a Mandiant enfatizou que esses grupos “não devem ser considerados ‘iguais'”.

Os nomes 0ktapus e Muddled Libra surgiram devido ao uso, pelos agentes da ameaça, de um kit de phishing projetado para roubar credenciais de login do Okta, que posteriormente foi utilizado por vários outros grupos de hackers, complicando os esforços de atribuição.

O grupo UNC3944

“UNC3944 também explorou técnicas de abuso de permissões do Okta ao autoatribuir uma conta comprometida a cada aplicativo em uma instância do Okta, expandindo o escopo da intrusão além da infraestrutura local para aplicativos em nuvem e SaaS”, observou a Mandiant.

“Com esse escalonamento de privilégios, o agente da ameaça poderia não apenas abusar de aplicativos que utilizam o Okta para logon único (SSO), mas também realizar reconhecimento interno por meio do portal web do Okta, observando visualmente quais blocos de aplicativos estavam disponíveis após essas atribuições de funções.”

As cadeias de ataque são caracterizadas pelo uso de utilitários legítimos de sincronização em nuvem, como Airbyte e Fivetran, para exportar dados para depósitos de armazenamento em nuvem controlados pelo invasor. Além disso, os atacantes tomam medidas para realizar reconhecimento extensivo, configurar persistência criando novas máquinas virtuais e comprometer as defesas.

O Scattered Spider também foi observado utilizando soluções de detecção e resposta de endpoint (EDR) para executar comandos como whoami e quser, a fim de testar o acesso ao ambiente.

“UNC3944 continuou a acessar Azure, CyberArk, Salesforce e Workday, realizando reconhecimento adicional em cada um desses aplicativos”, afirmou a empresa de inteligência de ameaças. “Especificamente na CyberArk, a Mandiant observou o download e o uso do módulo PowerShell psPAS para interagir programaticamente com a instância CyberArk de uma organização.”

O direcionamento da solução CyberArk Privileged Access Security (PAS) também tem sido um padrão observado em ataques de ransomware RansomHub, sugerindo que pelo menos um membro do Scattered Spider pode ter se tornado um afiliado do nascente ransomware-as-a-service (RaaS), de acordo com a GuidePoint Security.

A evolução das táticas dos agentes da ameaça coincide com seu foco ativo nos setores financeiro e de seguros, utilizando domínios semelhantes e páginas de login convincentes para roubo de credenciais.

O FBI informou à Reuters no mês passado que está preparando as bases para acusar hackers do grupo, que está ligado a ataques contra mais de 100 organizações desde seu surgimento em maio de 2022.

Fontes: The Hacker News

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões