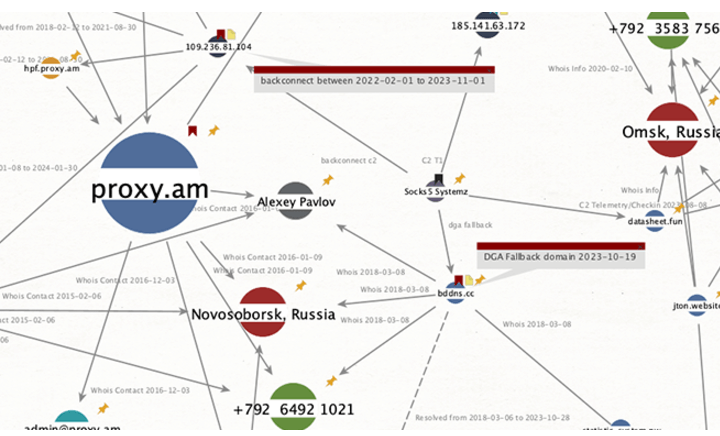

O grupo russo RomCom, apelidado de Storm-0978 , distribui ransomware clandestino aproveitando a vulnerabilidade de dia zero do Microsoft Office e do Windows HTML RCE identificada como CVE-2023-36884.

RomCom Ransomware

Este ransomware criptografa arquivos nos computadores Windows das vítimas, de forma semelhante a um ransomware comum, e então envia notas de resgate exigindo uma taxa para desbloquear o conteúdo do arquivo.

A campanha aproveitou o CVE-2023-36884 , uma vulnerabilidade de execução remota de código explorada por documentos especialmente criados do Microsoft Office entregues por meio de técnicas de phishing.

Outros vetores de infecção populares que o grupo criminoso pode empregar incluem e-mail e compra de acesso de um Initial Access Broker (IAB).

Como o ataque é executado?

A Fortinet afirma que o ransomware Underground remove cópias de sombra depois de executado.

A duração máxima para uma sessão RemoteDesktop/TerminalServer permanecer ativa no servidor é de 14 dias, que é o período definido pelo ransomware (14 dias após a desconexão do usuário).

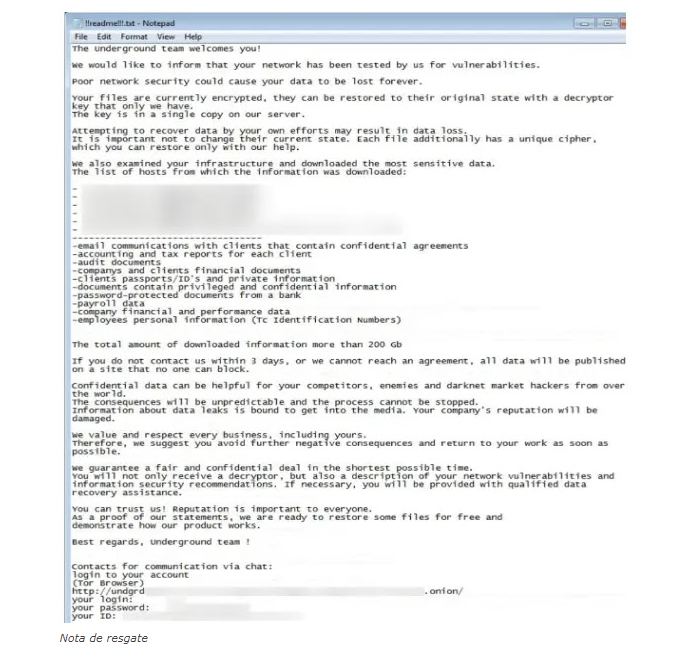

O serviço do MS SQL Server é então encerrado. Em seguida, uma nota de resgate chamada “!!readme!!!.txt” é criada e descartada pelo ransomware:

“Seus arquivos estão criptografados no momento e podem ser restaurados ao seu estado original com uma chave de descriptografia que só nós temos”, diz a nota de resgate.

“A chave está em uma única cópia em nosso servidor. Tentar recuperar dados por seus próprios esforços pode resultar em perda de dados”.

Em particular, o ransomware cria e executa temp.cmd, que remove o arquivo original do malware e adquire uma lista de logs de eventos do Windows antes de apagá-los.

Um site de vazamento de dados mantido pelo ransomware Underground publica dados de vítimas, incluindo dados que foram roubados de vítimas.

A vítima mais recente foi adicionada em 3 de julho de 2024, e atualmente há 16 vítimas listadas no site de vazamento de dados.

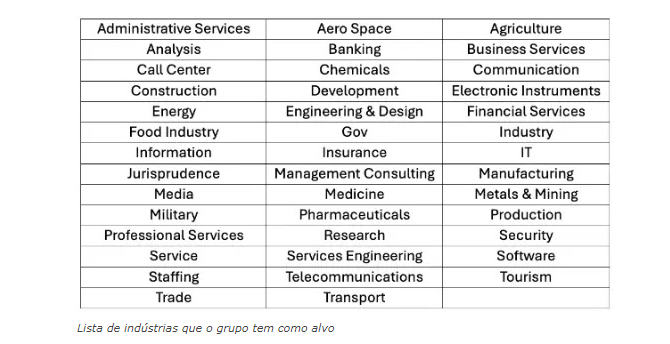

Construção, bancos, produtos farmacêuticos, serviços profissionais, medicina, manufatura e serviços empresariais dos EUA, França, Coreia, Espanha, Eslováquia, Taiwan, Cingapura e Canadá estão entre os setores afetados.

Além disso, o site de vazamento de dados inclui um menu suspenso com uma lista de setores que o grupo de ransomware tem como alvo ou pode ter como alvo.

Em 21 de março de 2024, o grupo de ransomware Underground estabeleceu um canal no Telegram. Os cibercriminosos exploraram o Mega, um provedor de serviços de armazenamento em nuvem, para postar as informações que roubaram das vítimas.

Portanto, manter todas as assinaturas AV e IPS atualizadas é essencial devido à facilidade com que interrupções podem ocorrer, aos danos que podem causar às operações regulares, aos possíveis danos à reputação de uma organização e à exclusão ou divulgação não solicitada de informações de identificação pessoal (PII).

1 thought on “Grupo RomCom explora o Microsoft Office 0-day para implantar ransomware”

Comments are closed.