Lazarus Group

O grupo de ameaças norte-coreano conhecido como Lazarus Group foi responsável pela exploração de dia zero de uma falha de segurança corrigida no Google Chrome para assumir o controle de dispositivos infectados.

O fornecedor de segurança cibernética Kaspersky disse ter descoberto uma nova cadeia de ataque em maio de 2024 que tinha como alvo o computador pessoal de um cidadão russo não identificado com o backdoor Manuscrypt .

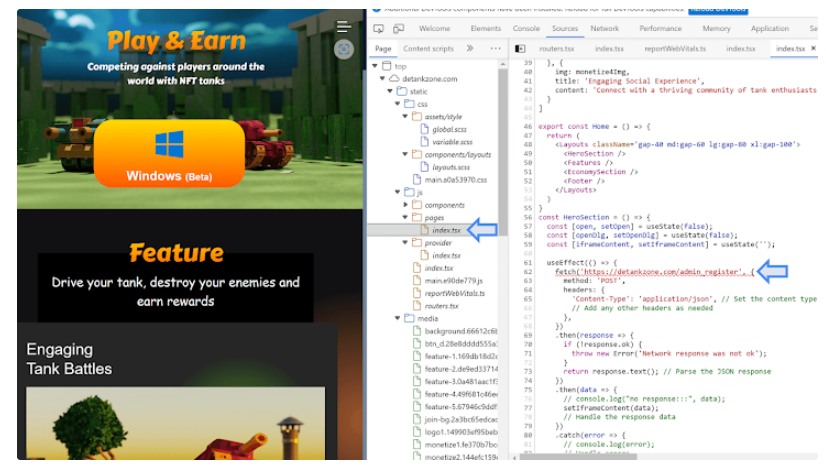

Isso envolve o acionamento do exploit zero-day simplesmente ao visitar um site de jogo falso (“detankzone[.]com”) que foi direcionado a indivíduos no setor de criptomoedas. Estima-se que a campanha tenha começado em fevereiro de 2024.

“Superficialmente, este site parecia uma página de produto projetada profissionalmente para um jogo de tanques multijogador online (MOBA) baseado em NFT (token não fungível) de finanças descentralizadas (DeFi), convidando os usuários a baixar uma versão de teste”, disseram os pesquisadores da Kaspersky Boris Larin e Vasily Berdnikov .

“Mas isso era apenas um disfarce. Por baixo dos panos, esse site tinha um script oculto que rodava no navegador Google Chrome do usuário, iniciando um exploit de dia zero e dando aos invasores controle total sobre o PC da vítima.”

A vulnerabilidade em questão é CVE-2024-4947 , um bug de confusão de tipos no mecanismo V8 JavaScript e WebAssembly que o Google corrigiu em meados de maio de 2024.

O uso de um jogo de tanque malicioso (DeTankWar, DeFiTankWar, DeTankZone ou TankWarsZone) como um canal para distribuir malware é uma tática que a Microsoft atribuiu a outro grupo de atividades de ameaças da Coreia do Norte, denominado Moonstone Sleet .

Esses ataques são realizados abordando possíveis alvos por e-mail ou plataformas de mensagens, enganando-os para instalar o jogo, se passando por uma empresa de blockchain ou um desenvolvedor de jogos em busca de oportunidades de investimento.

As últimas descobertas da Kaspersky acrescentam outra peça ao quebra-cabeça do ataque, destacando o papel desempenhado pela exploração de navegador de dia zero na campanha.

Especificamente, o exploit contém código para duas vulnerabilidades: a primeira é usada para dar aos invasores acesso de leitura e gravação a todo o espaço de endereço do processo do Chrome a partir do JavaScript (CVE-2024-4947), e a segunda é usada para contornar o sandbox do V8 .

“A [segunda] vulnerabilidade é que a máquina virtual tem um número fixo de registradores e uma matriz dedicada para armazená-los, mas os índices de registradores são decodificados dos corpos de instruções e não são verificados”, explicaram os pesquisadores. “Isso permite que invasores acessem a memória fora dos limites da matriz de registradores.”

O bypass do sandbox V8 foi corrigido pelo Google em março de 2024 após um relatório de bug enviado em 20 de março de 2024. Dito isso, atualmente não se sabe se os invasores o descobriram antes e o transformaram em uma arma de dia zero ou se ele foi explorado como uma vulnerabilidade de dia N.

A exploração bem-sucedida é seguida pelo ator da ameaça executando um validador que assume a forma de um shellcode responsável por reunir informações do sistema, que são então usadas para determinar se a máquina é valiosa o suficiente para conduzir outras ações pós-exploração. A carga útil exata entregue após esse estágio é atualmente desconhecida.

“O que nunca deixa de nos impressionar é o esforço que a Lazarus APT coloca em suas campanhas de engenharia social”, disse a empresa russa, destacando o padrão do agente de ameaças de contatar figuras influentes no espaço das criptomoedas para ajudá-los a promover seu site malicioso.

“Por vários meses, os invasores estavam construindo sua presença nas mídias sociais, fazendo postagens regulares no X (antigo Twitter) de várias contas e promovendo seu jogo com conteúdo produzido por IA generativa e designers gráficos.”

A atividade do invasor foi observada no X e no LinkedIn, sem mencionar os sites especialmente criados e as mensagens de e-mail enviadas a alvos de interesse.

O site também foi criado para atrair visitantes para o download de um arquivo ZIP (“detankzone.zip”) que, uma vez iniciado, é um jogo para download totalmente funcional que requer registro do jogador, mas também contém um código para iniciar um carregador personalizado com o codinome YouieLoad, conforme detalhado anteriormente pela Microsoft.

Além disso, acredita-se que o Lazarus Group roubou o código-fonte do jogo de um jogo legítimo de blockchain play-to-earn (P2E) chamado DeFiTankLand (DFTL), que sofreu um hack em março de 2024, levando ao roubo de US$ 20.000 em moedas DFTL2.

Embora os desenvolvedores do projeto tenham culpado um insider pela violação, a Kaspersky suspeita que o Lazarus Group esteja por trás disso e que eles roubaram o código-fonte do jogo junto com as moedas DFTL2 e os redirecionaram para promover seus objetivos.

“Lazarus é um dos atores mais ativos e sofisticados do APT, e o ganho financeiro continua sendo uma de suas principais motivações”, disseram os pesquisadores.

“As táticas dos atacantes estão evoluindo e eles estão constantemente criando novos e complexos esquemas de engenharia social. O Lazarus já começou a usar IA generativa com sucesso, e prevemos que eles criarão ataques ainda mais elaborados usando-a.”

+Mais

Falha de segurança no ChatGPT se torna alvo de ataques

Grave falha no Apache Camel (CVE-2025-29891) exposta

Google fecha maior aquisição de sua história e vai comprar Wiz por US$ 32 bilhões